欺骗专题

ja-netfilter的前世今生和非对称加密的欺骗原理

文章目录 ja-netfilter起源官网插件插件配置文件插件的综合应用更多用法 非对称加密欺骗原理非对称加密和数字证书激活过程和欺骗手段分析代码示例第一步:生成自签名证书脚本第二步:使用自签名证书对产品激活信息进行签名 样例数据样例激活码(注:用于代码演示,直接粘贴到JetBrains 家 IDE 中无法完成激活!不用试,肯定提示无效,无法激活!!)样例power.conf(配合ja-ne

Windows 欺骗主机 Burn-In 的自动化工具

Sinon 是一款开源的模块化工具,用于自动测试基于 Windows 的欺骗主机。 它旨在降低大规模编排欺骗主机的难度,同时通过生成功能实现多样性和随机性。 Sinon 旨在通过执行模拟实际用户活动的各种操作来自动设置欺骗主机。 目标是创建一个可以欺骗潜在入侵者的逼真环境。 Sinon 的模块化和可配置特性允许轻松调整和随机化,使每次部署都独一无二。 Sinon 是一款模块化

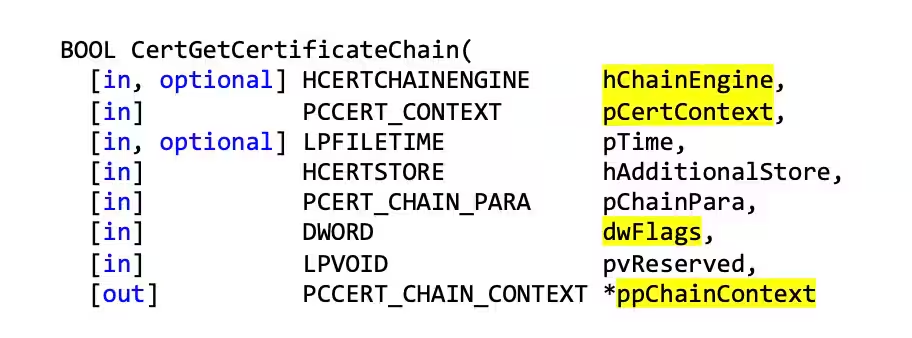

利用 Windows CryptoAPI 中的关键欺骗漏洞

背景 三个月前,在我们 2022 年 10 月补丁星期二分析中,我们分享了 Windows CryptoAPI 中一个严重欺骗漏洞 CVE-2022-34689 的基本描述。据微软称,此漏洞允许攻击者“欺骗其身份并以目标证书的身份执行身份验证或代码签名等操作”。 CryptoAPI 是 Windows 中用于处理与加密相关的任何内容的实际 API。具体来说,它处理证书 — 从读取和解析证书到根

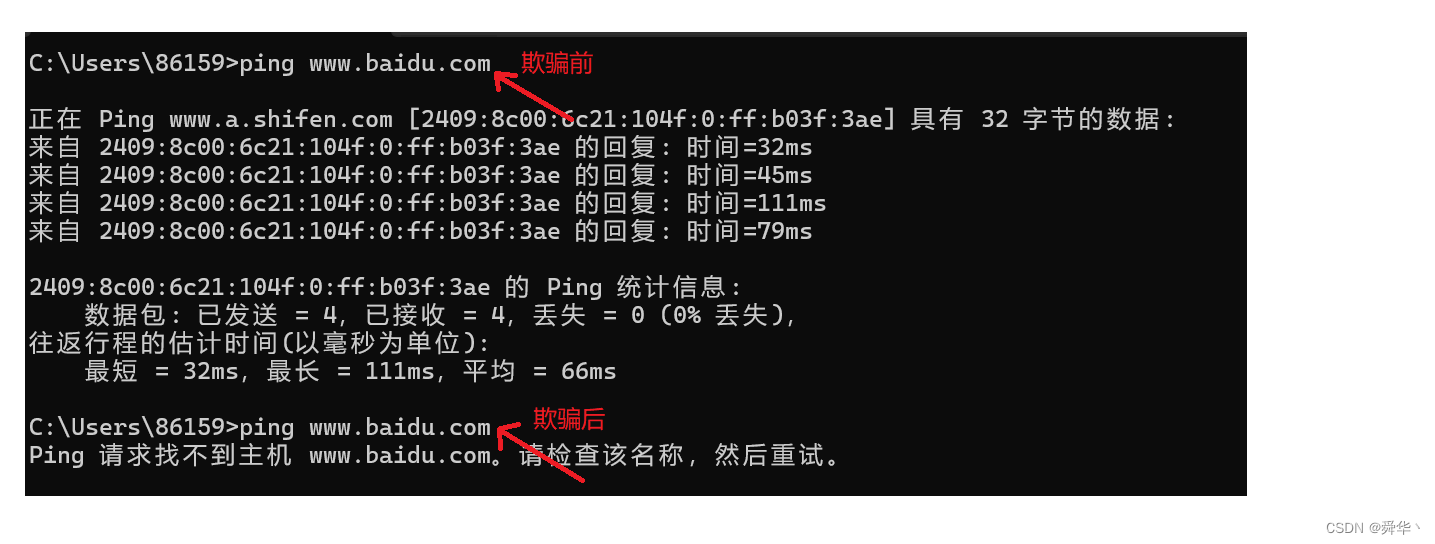

DHCP DNS 欺骗武器化——实用指南

DHCP 枚举 在我们之前的文章中,我们分享了 DHCP DNS 欺骗背后的理论。实际上,需要几条信息才能有效地执行我们描述的攻击。对于攻击者来说幸运的是,发现DHCP 服务器并了解其配置的能力是 DHCP 协议的一部分,这使得侦察过程变得微不足道。 在以下章节中,我们将描述攻击者可以从未经身份验证的环境中使用来收集这些不同信息的不同方法和技巧。 识别 DHCP 服务器 DHCP DNS

网络安全 - ARP 欺骗原理+实验

APR 欺骗 什么是 APR 为什么要用 APR A P R \color{cyan}{APR} APR(Address Resolution Protocol)即地址解析协议,负责将某个 IP 地址解析成对应的 MAC 地址。 在网络通信过程中会使用到这两种地址,逻辑 IP 地址和物理 MAC 地址,一般情况下,正常通信需要这两种地址协同工作。一个主机要和另一个主机进行直接通信,必须要知

人工智能系统越来越擅长欺骗我们?

人工智能系统越来越擅长欺骗我们? 一波人工智能系统以他们没有被明确训练过的方式“欺骗”人类,通过为他们的行为提供不真实的解释,或者向人类用户隐瞒真相并误导他们以达到战略目的。 发表在《模式》(Patterns)杂志上的一篇综述论文总结了之前的研究,该论文指出,这个问题凸显了人工智能控制的难度,以及这些系统工作方式的不可预测性。 说到欺骗人类,或许表明这些模型是有意图的。他们没有,但人工智能

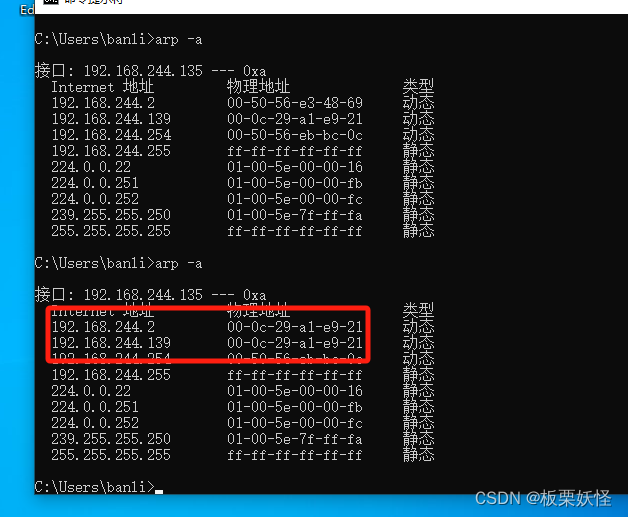

关于ARP欺骗的一点发现

ARP欺骗的一种应用场景是劫持局域网通信流量(通常是某个机器和网关之间的流量)。比如有局域网中两个机器A(MAC地址为MA)和B(MAC地址为MB)通信,C机器(MAC地址为MC)想要实现中间人攻击,实现方法是向A发送ARP应答,告诉A:B的MAC地址是MC;并向B发送ARP应答,告诉B:A的MAC地址是MC。A和B收到ARP应答后会直接刷新ARP缓存,而不管这个应答对应的是哪个A

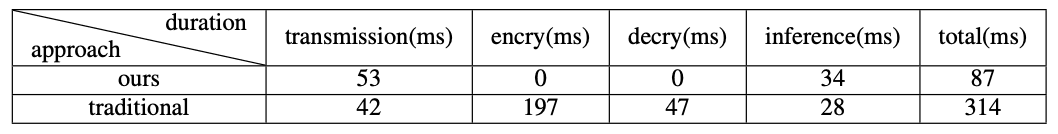

人脸防欺骗——基于皮肤斑块的快速安全的生物识别实现人脸识别防欺骗方法

1. 概述 深度学习的进步促使面部识别技术在许多领域得到应用,例如在线身份验证(eKYC)和电子设备的安全登录。面部识别是一种生物识别技术,对安全性要求很高。近年来,为了提高人脸识别技术的可靠性,人们引入了人脸防欺骗(FAS)技术。然而,现有方法在实践中存在一些问题。在服务器端部署 FAS 模型,集成多个组件,会引发隐私和安全问题。由于用户的面部图像是通过网络传输并存储在服务器上的,因此隐私泄露

击穿盲点——【网络安全】社会工程学中的网络欺骗

社会工程学起源于上世纪60年代左右,是一种通过人际交流的方式来获得情报的非技术渗透手段。这种手段无需过多技术要求,却非常有效,目前已成为危害企业网络安全的重大威胁之一。著名黑客凯文·米特尼克在《反欺骗的艺术》中曾提到,人为因素才是安全的软肋。许多企业会在信息安全上投入重金,然而却避免不了数据泄露的局面,究其原因,是出现在人身上。以下是一些社工技巧,以及对应的防御手段。 一、社工技巧 1、钓

75.网络游戏逆向分析与漏洞攻防-角色与怪物信息的更新-伪造服务端更新属性消息欺骗客户端

免责声明:内容仅供学习参考,请合法利用知识,禁止进行违法犯罪活动! 如果看不懂、不知道现在做的什么,那就跟着做完看效果,代码看不懂是正常的,只要会抄就行,抄着抄着就能懂了 内容参考于:易道云信息技术研究院 上一个内容:74.批量更新属性的数据包处理 码云版本号:2c9d1d61d45258d597070281c97bac5808c9670a 代码下载地址,在 titan 目录下,文件名为

TCP的三次握手与IP欺骗

三次握手: 假设B上的客户运行rlogin与A上的rlogind通信: 1. B发送带有SYN标志的数据段通知A需要建立TCP连接。并将TCP报头中的sequence number设置成自己本次连接的初始值ISN。 2. A回传给B一个带有SYS+ACK标志的数据段,告之自己的ISN,并确认B发送来的第一个数据段,将acknowledge number设置成B的ISN+1。 3. B确认收

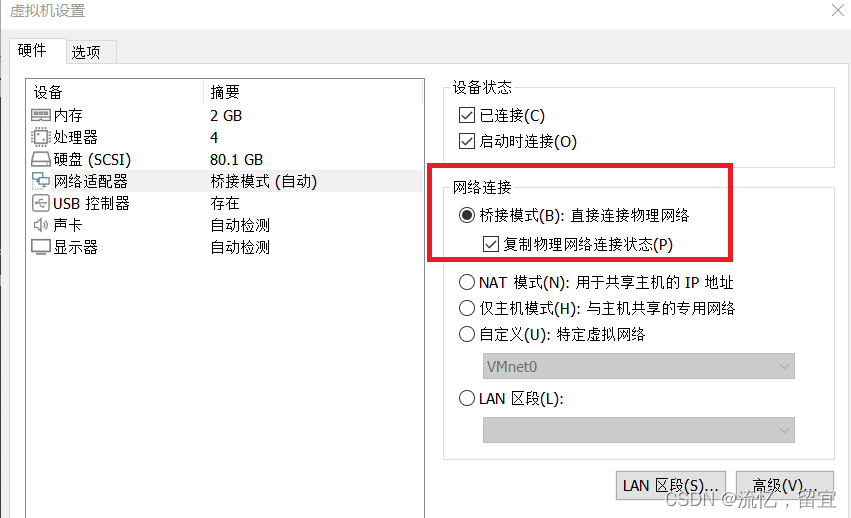

ARP欺骗使局域网内设备断网

一、实验准备 kali系统:可使用虚拟机软件模拟 kali虚拟机镜像链接:https://www.kali.org/get-kali/#kali-virtual-machines 注意虚拟机网络适配器采用桥接模式 局域网内存在指定断网的设备 二、实验步骤 打开kali系统命令行:ctrl+alt+t可快速打开终端 切换到root用户 sudo su 查看当前网段 ifconf

渗透 如何防御ARP欺骗,LLMNR-MDNS-NBNS等协议的作用

一. 如何防御ARP欺骗? 1.使用双向IP/MAC绑定; 2.使用静态ARP缓存表; 3.使用ARP服务器,通过服务器来查找ARP转换表来响应其他机器的广播; 4.使用ARP欺骗防护软件; 5.在网关设备上部署防ARP欺骗攻击功能,包括ARP表项固化功能、ARP表项严格学习功能、发送免费ARP报文等功能; 6.在接入设备上部署动态ARP检测功能; 7.利用接入交换机的ARP入侵检测

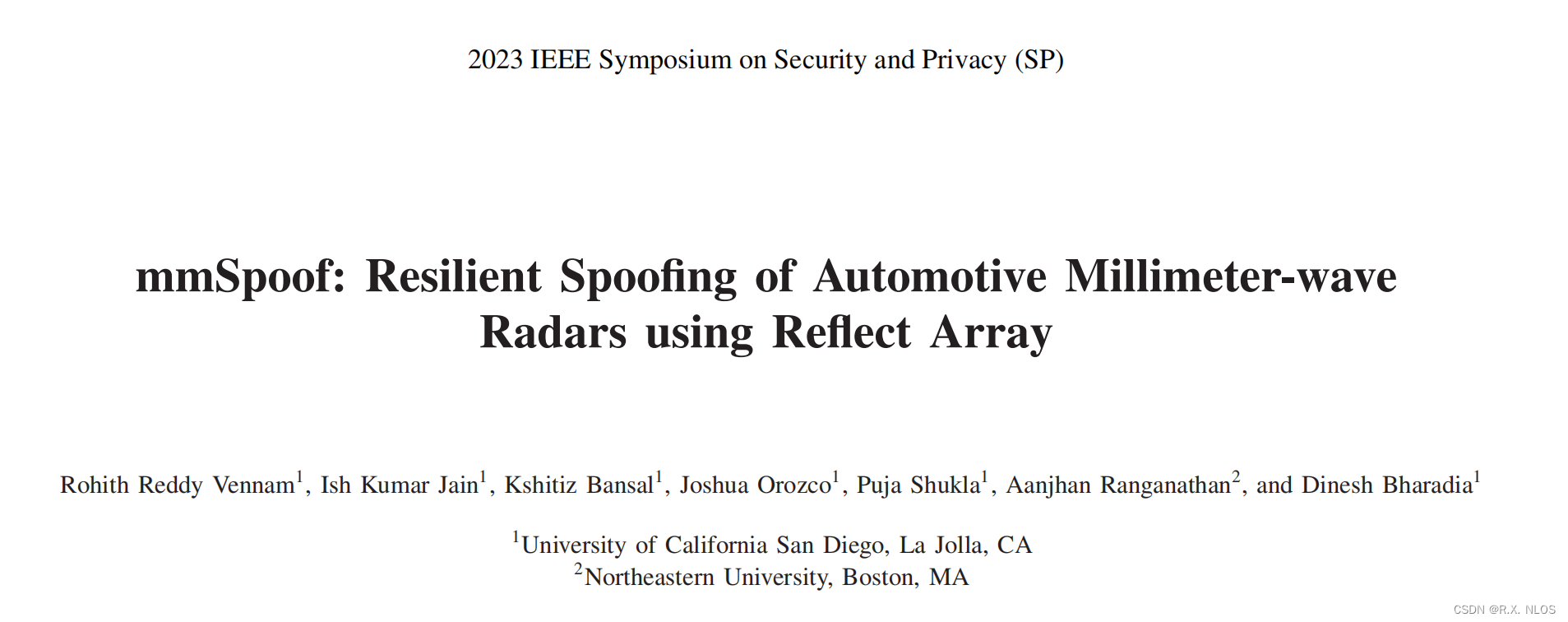

论文速览 | IEEE Symposium on Security and Privacy (SP), 2023 | FMCW雷达反射阵列欺骗攻击

注1:本文系"计算成像最新论文速览"系列之一,致力于简洁清晰地介绍、解读非视距成像领域最新的顶会/顶刊论文(包括但不限于 Nature/Science及其子刊; CVPR, ICCV, ECCV, SIGGRAPH, TPAMI; Light‑Science & Applications, Optica 等)。 本次介绍的论文是:<IEEE Symposium on Security and P

C#编写IP_MAC防欺骗程序

单 位的学生成绩管理系统是ASP.NET做的,很担心非法人员修改。为了方便管理,单位的每台机子IP是固定的。由于只是允许办公计算机访问成绩修改的页 面,计算机数量并不多,所以我把所有办公计算机的IP-MAC专门做一张数据库表,且一一对应。操作之前判断来访的IP-MAC地址,且IP-MAC成对 限制。两个地址必须同时正确才可以访问,若不一致则拒绝访问,并且记录该信息,方便我们找出非法操作者。这

“碧生源”常润茶多次被查 还在欺骗消费者

“快给你的肠子洗洗澡吧”,如今无论是在电视还是在公交车上,这句碧生源常润茶的广告语想必大多消费者都耳熟能详了,而不少消费者正是受广告的诱惑前往购买的。而前几天一位读者投诉:碧生源常润茶靠广告忽悠了广大消费者。 前几天一位王姓女士向记者反映说;因为看到碧生源的广告说的效果很好,能治口臭等疾病,于是她就到药店购买了碧生源买二送一包装的产品。然而她喝了这种茶后一直腹泻,人都变瘦了。

【Linux进阶之路】ARP欺骗实验

正文 话不多说,直接干! 首先我们需要准备一下环境,先配置VMARE,然后下载KALI的虚拟机。 详细的安装教程视频:点击跳转,下载KALI可能要半个小时,中间可以看个剧玩个游戏缓一缓。 配置好之后,我们需要先将网络环境配好,我们将电脑连接到手机热点上即可。 查看ip地址:用Win + R 打开cmd命令框,输入ipconfig即可查看,查看WLAN网卡的ip和网关。 说明:

基于预测的自动驾驶全球导航卫星系统欺骗攻击检测

全球卫星导航系统(GNSS)使用卫星和无线电通信为自动驾驶车辆(AVs)提供定位、导航和定时(PNT)服务。由于缺乏加密、粗采集(C/A)码开放访问和信号强度低,GNSS 容易受到欺骗攻击,危及 AV 的导航能力。在本研究中,我们使用长短期记忆(LSTM)模型开发了一个基于预测的欺骗攻击检测策略, LSTM 模型用于预测自动驾驶汽车在两个连续位置之间的行驶距离。为了开发 LSTM 预测模型,我们使

控安轩辕实验室:利用开源项目实现定位和时间欺骗(一)

我们发现了一种利用低成本软件无线电设备进行全球定位系统欺骗的方法, 该方法可用于改变受影响设备的位置状态和时间,这会对基于位置的服务造成安全威胁。我们还研究了智能设备使用的其他定位方法(如WiFi)以及如何欺骗它们并给出了防止此类欺骗的建议。 1 GPS系统简介 我们通常所说的 GPS 全球定位系统是由美国国防部建造完成。目前在太空中共有31颗卫星在同时运作,一般我们需要至少4颗卫星来完成三角

在局域网内进行ARP欺骗攻击(Kali)_kali局域网攻击,从入门到真香

fping –asg 192.168.6.0/24 下图看到,同网段有四个活动IP 3、实施断网攻击 命令:arpspoof –i 网卡 –t 靶机IP地址 网关 -i 指定网卡 -t 持续不断攻击 我的命令:arpspoof –i eth0 –t 192.168.6.137 192.168.6.1 Kali中持续不断地发送arp应答包,进行ARP欺骗 4、查

【屌丝程序的口才逆袭演讲稿50篇】第十三篇:爱迪生欺骗了我们!【张振华.Jack】

演讲稿主题:《爱迪生欺骗了我们》 --作者:张振华Jack,摘抄《马云为雅虎员工的演讲稿:爱迪生欺骗了我们》 很多人都记得爱迪生说的那句话吧:天才就是99%的汗水加上1%的灵感。 其实爱迪生是因为懒的想他成功的真正原因,所以就编了这句话来误导我们。 世界上最富有的人,比尔盖茨,他是个程序员,懒的读书,他就退