本文主要是介绍利用 Windows CryptoAPI 中的关键欺骗漏洞,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

背景

三个月前,在我们 2022 年 10 月补丁星期二分析中,我们分享了 Windows CryptoAPI 中一个严重欺骗漏洞 CVE-2022-34689 的基本描述。据微软称,此漏洞允许攻击者“欺骗其身份并以目标证书的身份执行身份验证或代码签名等操作”。

CryptoAPI 是 Windows 中用于处理与加密相关的任何内容的实际 API。具体来说,它处理证书 — 从读取和解析证书到根据经过验证的证书颁发机构 (CA) 进行验证。浏览器还使用 CryptoAPI 进行 TLS 证书验证 — 此过程会显示锁定图标,每个人都被教导要检查该图标。

然而,证书验证并非浏览器独有的,其他 TLS 客户端也会使用证书验证,例如 PowerShell Web 身份验证、curl、wget、FTP 管理器、EDR 和许多其他应用程序。此外,代码签名证书会在可执行文件和库上进行验证,驱动程序签名证书会在加载驱动程序时进行验证。可以想象,证书验证过程中的漏洞对攻击者来说非常有利可图,因为它允许他们掩盖身份并绕过关键的安全保护。

这并不是美国国家安全局第一次披露 CryptoAPI 中的漏洞。2020 年,他们发现并披露了 CurveBall (CVE-2020-0601)。利用 CurveBall 或 CVE-2022-34689 都会导致身份欺骗;但虽然 CurveBall 影响了许多应用程序,但 CVE-2022-34689 具有更多先决条件,因此易受攻击的目标范围更有限。

漏洞详细信息

为了分析漏洞,我们首先尝试找到修补的代码。我们使用 BinDiff(一种流行的二进制差异工具)来观察 CryptoAPI 的各种代码更改。在 crypt32.dll 中,只有一个函数发生了变化: CreateChainContextFromPathGraph。作为此函数的一部分,会比较两个证书:一个作为输入接收,另一个驻留在接收应用程序的证书缓存中(稍后将详细介绍此缓存)。

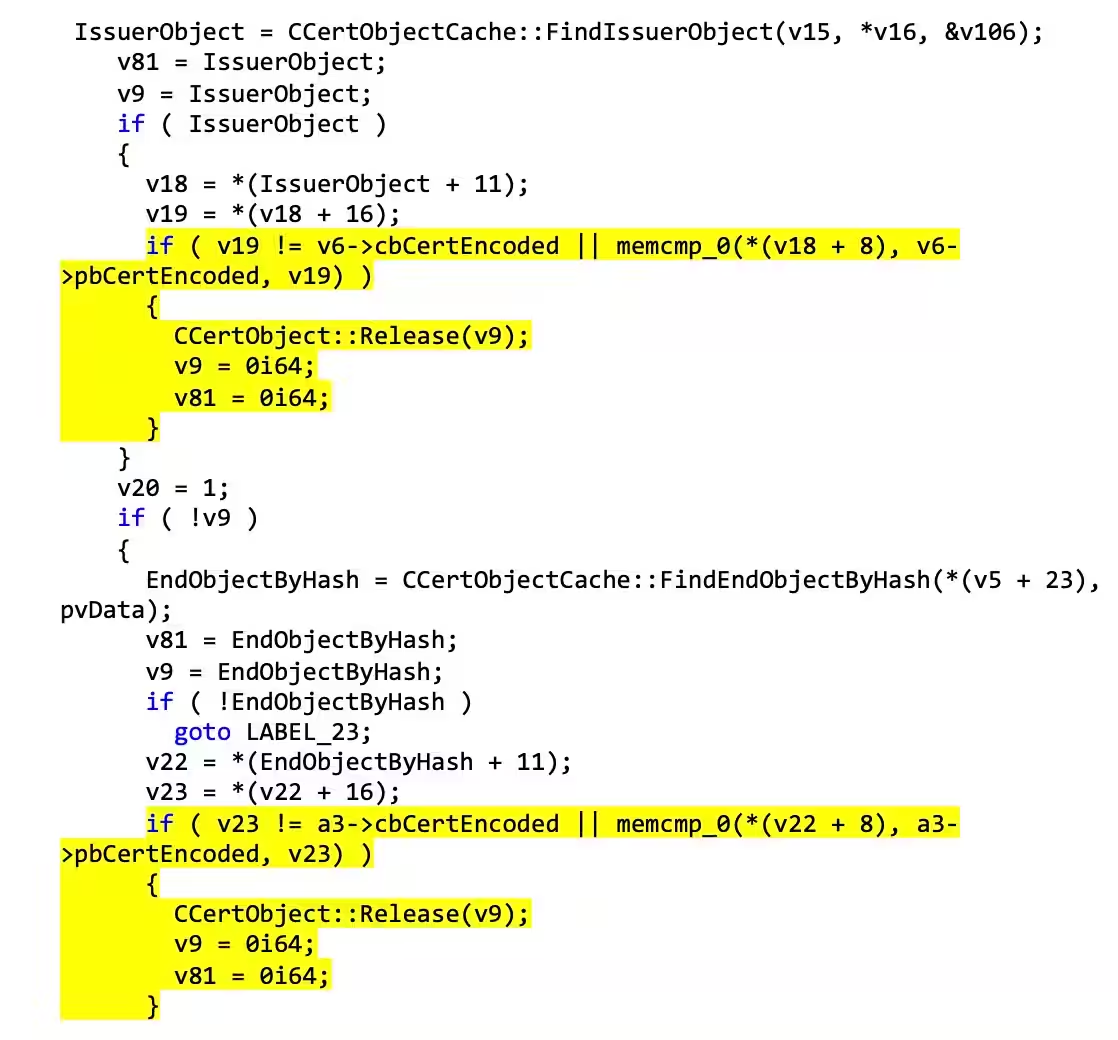

检查变化后发现, 在两个位置向该函数添加了memcmp检查(图 1)。

图 1:补丁中添加到 CreateChainContextFromPathGraph 的代码(突出显示)

补丁之前,该函数仅根据 MD5 指纹确定收到的证书是否已在缓存中(并因此进行验证)。补丁之后,memcmp添加要求两个证书的实际内容完全匹配。

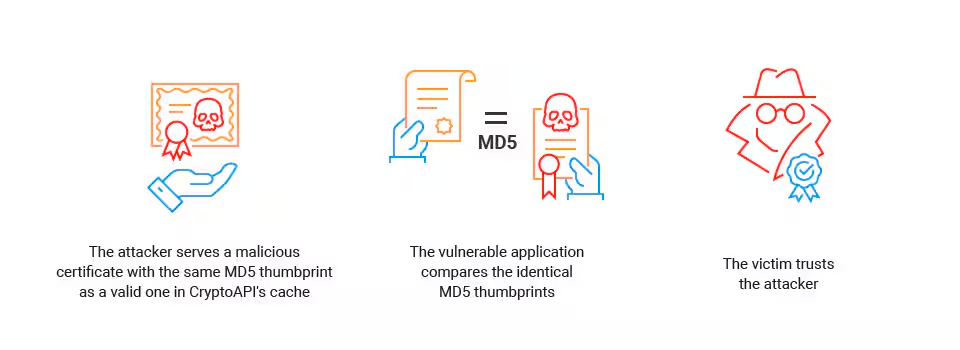

此时,我们推测,如果攻击者可以提供一个恶意证书,其 MD5 与受害者证书缓存中已有的证书相冲突,他们就能够绕过易受攻击的检查,并使他们的恶意证书受到信任(图 2)。

CryptoAPI 的证书缓存

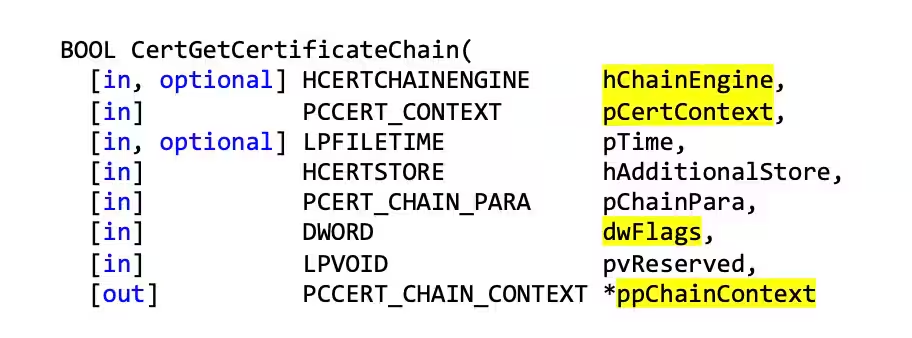

CryptoAPI 可以使用缓存来存储接收到的终端证书,以提高性能和效率。默认情况下,此机制处于禁用状态。要启用它,应用程序开发人员需要将某些参数传递给CertGetCertificateChain,这是最终导致存在漏洞的代码的 Windows API 函数(图 3)。

图3:CertGetCertificateChain函数声明

CertGetCertif

这篇关于利用 Windows CryptoAPI 中的关键欺骗漏洞的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!