投毒专题

【BootCDNStaticfile】CDN供应商被投毒后,应该如何替换对应的CDN

【BootCDN/Staticfile】CDN供应商被投毒后,应该如何替换对应的CDN BootCDN作为老牌的,国内最大的免费CDN供应商之一,通过同步cdnjs仓库,提供了常用javascript组件的CDN服务。可以说,目前大多数的项目都或多或少的依赖了部分CDN服务。其实早在2023年,网上就已经发现了BootCDN被投毒的情况,与此同时,Staticfile、Polyfill、Boot

供应链投毒预警 | 开源供应链投毒202404月报发布(含投毒案例分析)

概述 悬镜供应链安全情报中心通过持续监测全网主流开源软件仓库,结合程序动静态分析方式对潜在风险的开源组件包进行动态跟踪和捕获,发现大量的开源组件恶意包投毒攻击事件。在2024年4月份,悬镜供应链安全情报中心在NPM官方仓库(https://www.npmjs.com/)和Pypi官方仓库(https://pypi.org/)上共捕获772个不同版本的恶意组件包,其中NPM仓库投毒占比接近89%,

【安全通知】NPM遭遇供应链投毒攻击窃取K8S集群凭证

文|腾讯洋葱反入侵系统 七夜、xnianq、柯南 近日,腾讯洋葱反入侵系统检测发现 NPM官方仓库被上传了radar-cms 恶意包,并通知官方仓库下架处理。由于国内开源镜像站均同步于NPM官方仓库,所以该问题不仅会通过官方仓库,还可能通过各个开源镜像站影响广大用户。 腾讯安全应急响应中心(TSRC)秉承共建安全生态的原则,在此建议各开源镜像站以及对开源镜像站有依赖的组织和公司,请尽快自查处理

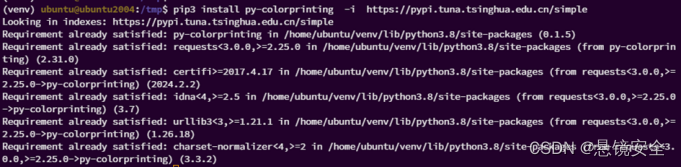

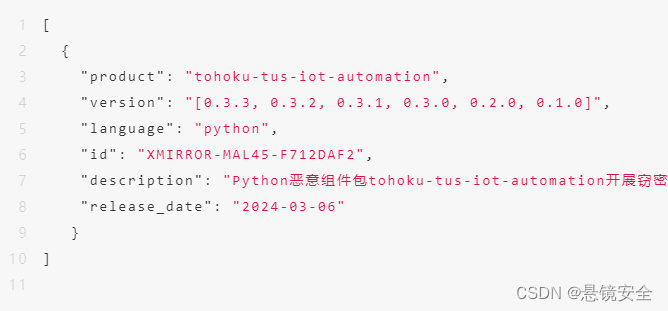

供应链投毒预警 | 恶意Py组件tohoku-tus-iot-automation开展窃密木马投毒攻击

概述 上周(2024年3月6号),悬镜供应链安全情报中心在Pypi官方仓库(https://pypi.org/)中捕获1起新的Py包投毒事件,Python组件tohoku-tus-iot-automation 从3月6号开始连续发布6个不同版本恶意包,其中多个版本恶意代码使用PyArmor进行加密混淆保护,这些恶意包主要针对Windows平台的Python开发者,除了会窃取系统基础信息和主流浏览

供应链投毒预警 | 开源供应链投毒202402月报发布啦

概述 悬镜供应链安全情报中心通过持续监测全网主流开源软件仓库,结合程序动静态分析方式对潜在风险的开源组件包进行动态跟踪和捕获,发现大量的开源组件恶意包投毒攻击事件。在2024年2月份,悬镜供应链安全情报中心在NPM官方仓库(https://www.npmjs.com)和Pypi官方仓库(https://pypi.org)共捕获503个不同版本的恶意组件包,其中NPM仓库投毒占比89.46%, P

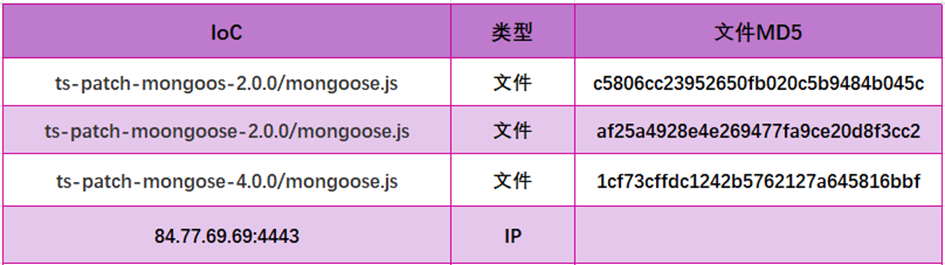

供应链投毒预警 | 恶意NPM包利用Windows反向shell后门攻击开发者

概述 本周(2024年02月19号),悬镜供应链安全情报中心在NPM官方仓库(https://npmjs.com)中发现多起NPM组件包投毒事件。攻击者利用包名错误拼写方式 (typo-squatting)在NPM仓库中连续发布9个不同版本的恶意包,试图通过仿冒合法组件(ts-patch-mongoose)来攻击潜在的NodeJS开发者。 NPM组件ts-patch-mongoose

美国积极利用EPMM漏洞;TensorFlow易受投毒攻击;伊朗黑客伪装刺探;GitHub在暴露高危漏洞| 安全周报 0119

1. 美国网络安全局警告积极利用Ivanti EPMM漏洞 美国网络安全和基础设施安全局(CISA)周四在其已知漏洞(KEV)目录中添加了一个现已修补的关键漏洞,该漏洞影响 Ivanti Endpoint Manager Mobile(EPMM)和 MobileIron Core,并表示该漏洞正在被积极利用。 所讨论的漏洞是CVE-2023-35082(CVSS评分:9.8),这是一种身份

软件供应链投毒 — NPM 恶意组件分析

聚焦源代码安全,网罗国内外最新资讯! 专栏·供应链安全 数字化时代,软件无处不在。软件如同社会中的“虚拟人”,已经成为支撑社会正常运转的最基本元素之一,软件的安全性问题也正在成为当今社会的根本性、基础性问题。 随着软件产业的快速发展,软件供应链也越发复杂多元,复杂的软件供应链会引入一系列的安全问题,导致信息系统的整体安全防护难度越来越大。近年来,针对软件供应链的安全攻击事件一直呈快速增长态势

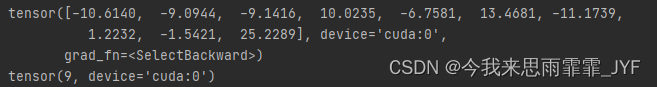

BadNets:基于数据投毒的模型后门攻击代码(Pytorch)以MNIST为例

加载数据集 # 载入MNIST训练集和测试集transform = transforms.Compose([transforms.ToTensor(),])train_loader = datasets.MNIST(root='data',transform=transform,train=True,download=True)test_loader = datasets.MNIST(ro

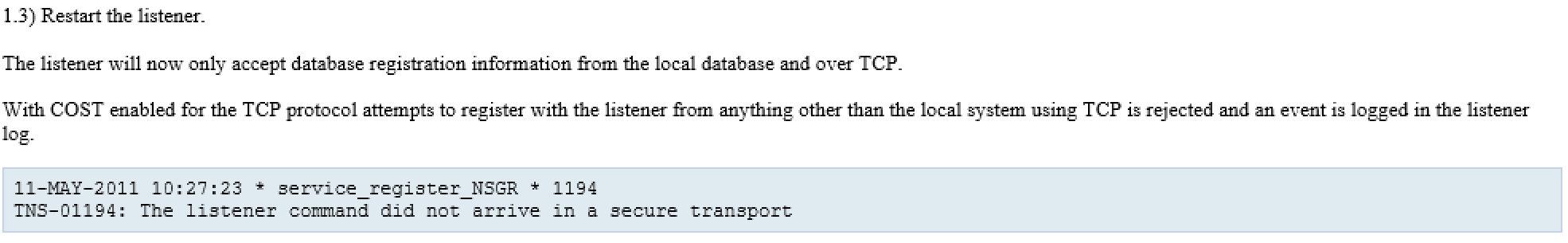

Oracle Database Server 'TNS Listener'远程数据投毒漏洞(CVE-2012-1675)

一、解决方案 RAC:My Oracle Support Note 1340831.1非 RAC:My Oracle Support Note 1453883.1 二、简单举例:非 RAC 操作步骤,1453883.1文档中解决方案分两种 Restricting registration to the TCP protocol (Requires the fix for BUG:128