强网杯专题

[CTF]强网杯2019随便注

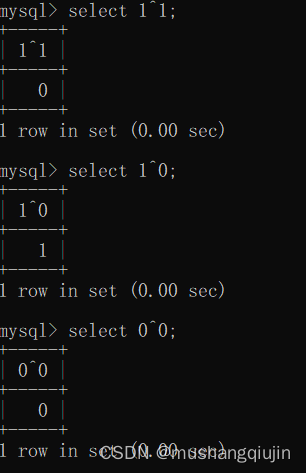

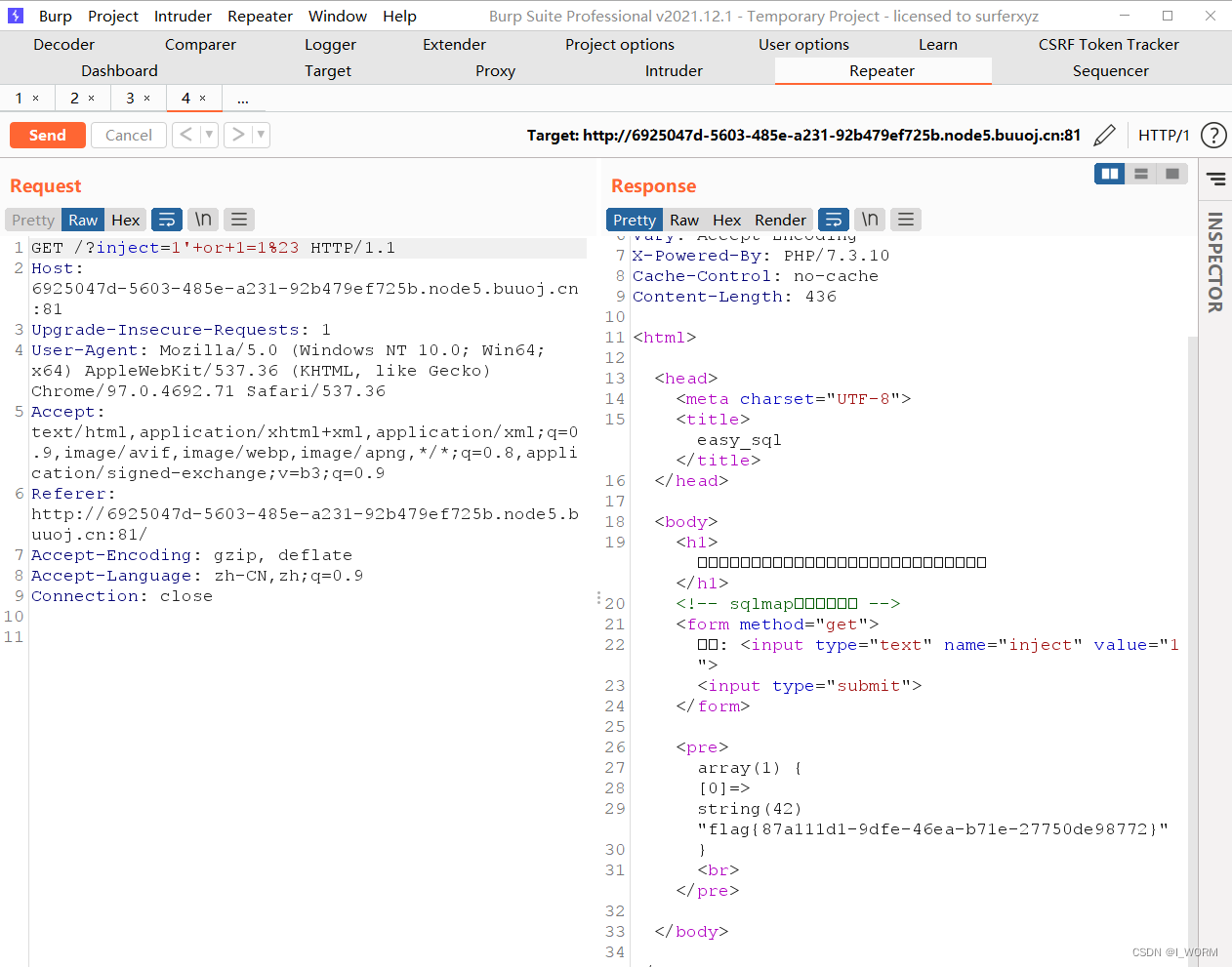

简介 对安全有兴趣,BUUCTF上一道一道做,记一些有意思的东西。 关键点 1 发现注入点 这题很容易实验,最简单的1’ or 1之类的语句可以测出来,闭环单引号就可以。 #注释符号,如果没起作用,需要注意使用url编码。 2 PHP的防注入 发现可以随便注之后,试了union select之类的,也面提示: return preg_match("/select|update|del

强网杯 2019]随便注解题方式

先来看题 这里只有一个提交,那我们就先提交看看情况找找思路 这里提交以后发现也没有什么有用的信息 这样我们只能根据我们的经验先试试 输入1'发现有报错 有报错信息就可以试试报错注入了,但是这种ctf题通常会有限制字符所以我使用 1' select 1,2# 来试了试select有没有被限制(ps一般都会对select , information等有限制) 有

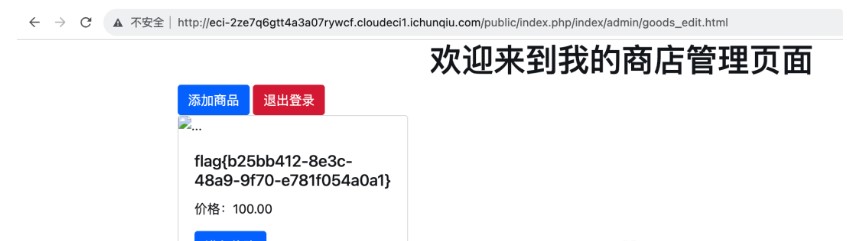

BUUCTF__[强网杯 2019]高明的黑客_题解

前言 其实这题的唯一考点就是编写 python 脚本。用了几天时间来看一下 python ,发现有些内容与我以前学的c语言差不多,只是换个形式而已,比如说 if 、for 、while 对文件操作等等。那最大的特点就是很多功能函数,开箱既用,只需要引用模块就行了。可能这就是面向对象编程的特点吧,你不知道它怎么实现的,你只知道它能干什么。也有很多不一样的,比如说,迭代、元组、继承、异常处理等等。还

随便注【强网杯2019】

大佬的完整wp:buuctf-web-[强网杯 2019]随便注-wp_取材于某次真实环境渗透,只说一句话:开发和安全缺一不可-CSDN博客 知识点: 单引号字符型绕过堆叠注入 可以执行多条语句multi_query():该函数可能引发堆叠注入handler用法 mysql专属,可替代select部分功能handler 表名 open;handler 表名 read next;handler

【web | CTF】BUUCTF [强网杯 2019]随便注

天命:这题考点有两个,第一个是闭合,第二个是叠堆注入 先探测一下是不是单引号闭合,其实我一开始以为是没有引号闭合的,毕竟是数字 经过测试,的确是单引号闭合 然后探测未知的东西,我习惯性直接上来就联合注入 然后他就反弹出了正则表达式拦截,不区分大小写拦截了以上关键字 然后试试叠堆注入,其实叠堆注入的这种题目出现很少,毕竟实际上只能运行一条sql语句的 测试了一下,发现的确是

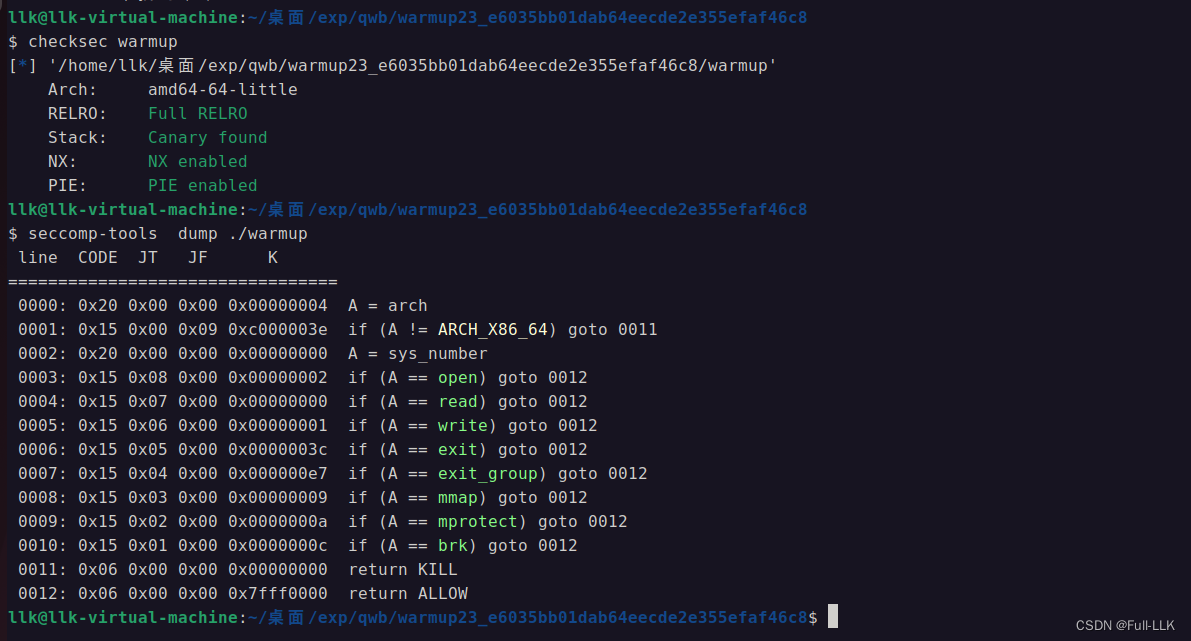

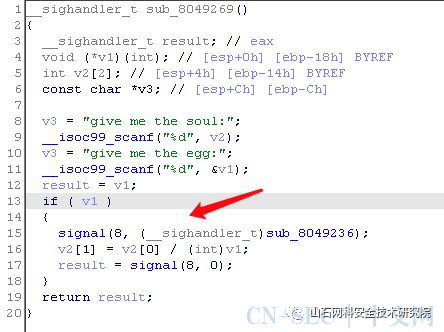

第七届强网杯-PWN-【warmup】

文章目录 warmup libc 2.35检查IDA逆向maindeldelete_noteadd_noteshow_noteinput_numberread_16atoi __errno_location()相关解释prctl相关 思路高版本off by null利用技巧产生chunk extend泄露libc基地址泄露heap基地址修改放入tcachebin中的chunk的fd为std

[GYCTF2020]Blacklist 强网杯随便注

强网杯随便注 先测试 字符型 1' or '1'='1 return preg_match("/select|update|delete|drop|insert|where|\./i",$inject); 过滤了select 先看表,看列 堆叠注入 payload: 1';show tables;%23 1';show columns from `19198109311

强网杯2023 crypto

speed up 当时看到这个题目 也是觉得易懂 并且可以解出来的 但是数字实在是过大了兄弟 题目意思是计算2^27的阶乘,并获取得到每一位数的数字之和,flag即为该数字的sha256编码 2^27为134217728 gmpy2包是支持大数运算的,故利用其fac方法进行尝试,在等待一段时间后可以得到对应的结果 参考了其他师傅的wp import gmpy2number =

[ CTF ]【天格】战队WriteUp-第七届“强网杯”全国安全挑战赛

第七届“强网杯”全国安全挑战赛 2023.12.16~2023.12.17 文章目录 【Misc】Pyjail ! It's myFILTER !!!easyfuzz谍影重重2.0签到Pyjail ! It's myRevenge !!!server_8F6C72124774022B.py 问卷调查 【Reverse】ezre 【Web】happygame 【强网先锋】石

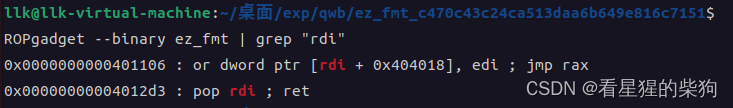

2023-强网杯-【强网先锋-ez_fmt】

文章目录 ez_fmt libc-2.31.so检查main思路exp 参考链接 ez_fmt libc-2.31.so 检查 没有地址随机化 main 简单粗暴的printf格式化字符串漏洞 思路 泄露地址,覆盖返回地址形成ROP链 printf执行时栈上存在__libc_start_main+243的指令的地址,可以泄露地址进而得到libc基地址 关于覆

2023年第七届强网杯初赛 WP

MISC easyfuzz 1、通过尝试输入字符串判断该程序对输入字符的验证规则为9位字符,并且只要满足输入正确字符使最后返回值全部为111111111即可得flag 继续大胆猜测并尝试,发现前两位字符可以为任何字符,都满足110000000,由此可以对后七位字符进行爆破 2、逐位爆破,验证思路正确,最后一位为字符串"d" 3、编写爆破脚本,当字符串长度为9位并输

[ CTF ]【天格】战队WriteUp-第七届“强网杯”全国安全挑战赛

第七届“强网杯”全国安全挑战赛 2023.12.16~2023.12.17 文章目录 【Misc】Pyjail ! It's myFILTER !!!easyfuzz谍影重重2.0签到Pyjail ! It's myRevenge !!!server_8F6C72124774022B.py 问卷调查 【Reverse】ezre 【Web】happygame 【强网先锋】石

[强网杯2021]XBUUCTF[QWB2021 Quals]popmaster复现记录

给自动化代码审计的大佬跪了。 出题人写的WP在这里:强网杯[pop_master]与[陀那多]赛题的出题记录 复现可以到BUUCTF,启动[QWB2021 Quals]popmaster这道题就ok。 按大佬的解法,首先要安装php-parser,把题目的代码转换成抽象语法树,实际上这道题就是一个图的可达路径搜索问题。 这里在kali安装一波php-parser: 1.wget https://g

2021年10月广东强网杯,CRYPTO的RSA AND BASE?

2021年10月广东强网杯,CRYPTO的RSA AND BASE? 下载附件,是一个txt文件,打开,发现RSA密文和类似base32的变码表,也符合题目暗示: . . RSA题目照例先用CTF-RSA-TOOL工具跑一下,发现跑得出来: . . 这应该是一层的flag,而且看起来像base32的四个等号,联想题目和TXT文件中后面的BASE码,可以猜出是BASE32变码的加密,而且还有

2015广州强网杯 女神在哪儿

解题思路: 1. 关键问题:女神在哪? 附件是我与女神聊天的记录,帮我分析一下女神位置呗。 flag{女神所处位置名称} 看完所有聊天图片后,并没有什么思路,以前没遇到过这种题目。想从图片给的什么地形地貌,地理位置,等等条件在地图上查出女神位置,我觉得费事费力也不可能。 2. 但是,从这两张图片我们可以分析出,女神是在室内,而且连了这个房间的wifi,应该是酒店的。用高德地图查了一下这

堆叠注入([强网杯 2019]随便注1)

详解: 堆叠注入(Stack Injection)是一种计算机安全概念,涉及攻击者向程序的堆栈内存中插入恶意代码,以便在程序执行期间执行非预期的操作。 堆栈注入攻击通常利用程序在处理函数调用时使用的堆栈机制。当一个函数被调用时,程序将在堆栈中为其分配内存以保存局部变量和返回地址。攻击者可以找到并修改这些堆栈中的值,将恶意代码插入到程序的执行流程中。 堆叠注入攻击通常需要攻击者对目标程序的运行

[复现]-2021强网杯 [强网先锋]赌徒

[复现]-2021强网杯 [强网先锋]赌徒 主要过程 首先我是centos7 php 。然后vim /flag根目录创建flag flag{35-44c7-850e-131e10c9a6ud} 我省略了zip.www扫描源码。 1、 在根目录下建立flag文件(这个文件在正式做题中我们是见不到的,实际上是需要我们通过解题找到这个文件的) vim /flag输入flag: flag{

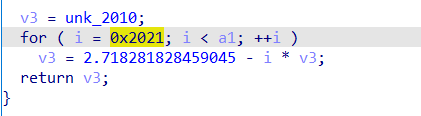

2021强网杯 ezmath

2021强网杯 reverse ezmath 奇怪的思路,但也算是出了flag。 bdl_4020是一个double数组,内容是19个小数。 sub_13F3函数如图: v3的初值是0.2021,但是在运行过程中修改成了0.000483 v3是一个递推的关系,递推公式是 a n + 1 = e − n × a n a_{n+1}=e-n\times a_n an+1=e−n×an

【2021强网杯】Write-Up真题PWN和RE部分(强推)

前言 不得不说强网的反作弊做的真心不错 re 不一样 真心可以 话不多说,请往下看: baby_diary 参考实现堆块复用,后面就是常规题目 EXP # encoding:utf-8from pwn import *libc=ELF('./libc-2.31.so')def add(size,data='a'):p.recvuntil('>> ')p.sendline('1')

[强网杯 2022]factor有感

可直接私信+Q 3431550587 此题记录主要是他运用了几个新看见的攻击思路和拜读了一篇论文,所以写写。题目源码: #encoding:utf-8from Crypto.Util.number import *from gmpy2 import *from random import randintfrom flag import flagdef gen1():r = 2while

[强网杯 2022]factor有感

可直接私信+Q 3431550587 此题记录主要是他运用了几个新看见的攻击思路和拜读了一篇论文,所以写写。题目源码: #encoding:utf-8from Crypto.Util.number import *from gmpy2 import *from random import randintfrom flag import flagdef gen1():r = 2while

2019强网杯随便注bugktu sql注入

一.2019强网杯随便注入 过滤了一些函数,联合查询,报错,布尔,时间等都不能用了,尝试堆叠注入 1.通过判断是单引号闭合 ?inject=1'-- + 2.尝试堆叠查询数据库 ?inject=1';show databases;-- + 3.查询数据表 ?inject=1';show tables;-- + 4.查询这两张表的字段 words表 两个字段id,data

【userfaultfd】2021强网杯notebook

程序分析 老规矩,看下启动脚本 开启了 smep、smap、kaslr 保护,当然 kvm64 默认开启 kpti 保护 文件系统初始化脚本 #!/bin/sh/bin/mount -t devtmpfs devtmpfs /devchown root:tty /dev/consolechown root:tty /dev/ptmxchown root:tty /dev/tty

![[CTF]强网杯2019随便注](/front/images/it_default.jpg)

![强网杯 2019]随便注解题方式](https://img-blog.csdnimg.cn/direct/c0571ab8811f42659803cf377ac6f308.png)

![BUUCTF__[强网杯 2019]高明的黑客_题解](https://img-blog.csdnimg.cn/20200531164754299.png)

![【web | CTF】BUUCTF [强网杯 2019]随便注](https://img-blog.csdnimg.cn/direct/bf9c256fe9324f7baff60b9da4c28ad0.png)

![[GYCTF2020]Blacklist 强网杯随便注](https://img-blog.csdnimg.cn/20200408203950863.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L1NvcFJvbWVv,size_16,color_FFFFFF,t_70)

![[ CTF ]【天格】战队WriteUp-第七届“强网杯”全国安全挑战赛](https://img-blog.csdnimg.cn/direct/d486ff2244614d0b880b838f14103ead.png#pic_center)

![[强网杯2021]XBUUCTF[QWB2021 Quals]popmaster复现记录](https://img-blog.csdnimg.cn/a6dd27d8582c4f18836b34d2506a7820.png?x-oss-process=image/watermark,type_ZHJvaWRzYW5zZmFsbGJhY2s,shadow_50,text_Q1NETiBAS29nUm93,size_19,color_FFFFFF,t_70,g_se,x_16)

![堆叠注入([强网杯 2019]随便注1)](https://img-blog.csdnimg.cn/93f12921f24947028e6e1a37fa31c356.png)

![[复现]-2021强网杯 [强网先锋]赌徒](https://img-blog.csdnimg.cn/2021062714594514.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQwNDc3Mjkw,size_16,color_FFFFFF,t_70)

![[强网杯 2022]factor有感](https://img-blog.csdnimg.cn/4cc3392429c64c8eb679216e8be2808d.bmp)