伪装专题

[BJDCTF 2020]easy_md5、[HNCTF 2022 Week1]Interesting_include、[GDOUCTF 2023]泄露的伪装

目录 [BJDCTF 2020]easy_md5 ffifdyop [SWPUCTF 2021 新生赛]crypto8 [HNCTF 2022 Week1]Interesting_include php://filter协议 [GDOUCTF 2023]泄露的伪装 [BJDCTF 2020]easy_md5 尝试输入一个1,发现输入的内容会通过get传递但是没有其他回显 观察

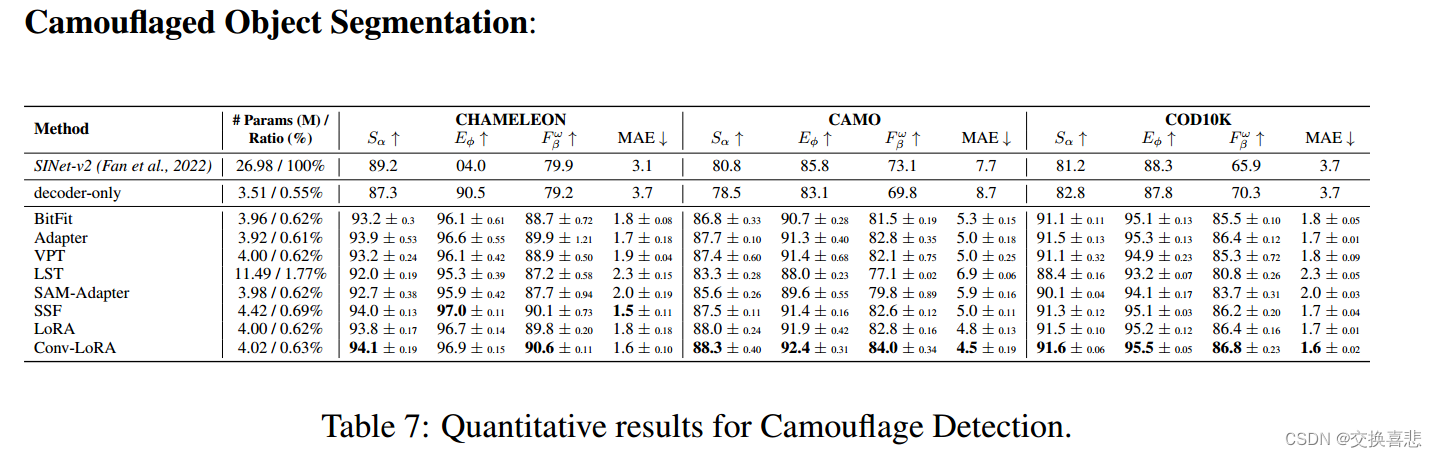

伪装目标检测论文阅读 SAM大模型之参数微调:Conv LoRA

paper:link code:还没公开 摘要 任意分割模型(SAM)是图像分割的基本框架。虽然它在典型场景中表现出显著的零镜头泛化,但当应用于医学图像和遥感等专门领域时,其优势就会减弱。针对这一局限性,本文提出了一种简单有效的参数高效微调方法Conv-Lora。通过将超轻量级卷积参数集成到低阶自适应(LORA)中,Conv-LoRa可以在普通VIT编码器中注入与图像相关的感应偏差,进一步

如何识别伪装IP的网络攻击

伪装IP的网络攻击是一种通过篡改或伪造IP地址,冒充合法用户或服务器,发起恶意网络请求的攻击方式。这种攻击具有极强的隐蔽性,使得受害者在遭受攻击后难以找到真实的攻击者。为了识别伪装IP的网络攻击,我们可以采取以下几种方法: 首先,观察IP地址的异常现象。攻击者在使用伪装IP地址进行攻击时,往往会出现一些异常现象,如突然出现的未知IP地址、异常的流量等。这些现象可能是攻击的痕迹,需要我们加以留

伪装得再坚强、始终还是掩饰不了内心的脆弱

伪装得再坚强、始终还是掩饰不了内心的脆弱 — 伪装得再坚强、始终还是掩饰不了内心的脆弱 伪装得再坚强、再好、始终还是掩饰不了内心的脆弱伪装得再坚强、我还是掩饰不了内心的脆弱?n 不知道什么时候,我发觉我变了,变得不再是当初那个我了为什么我活得这么累 ?身边的人 、身边的事 、身边的是是非非、我该怎么面对 ?每天来来回回的过着同样的日子,不知道我在排徊什么. 我到底怎么了 ?莫名奇妙

Advances in Deep Concealed Scene Understanding (伪装场景理解综述解读)

摘要 伪装场景理解是计算机视觉领域的一个研究热点,其目的是对伪装物体进行感知。在技术和应用方面的目前繁荣发展需要进行最新的调查。这可以帮助研究人员更好地了解全球CSU领域,包括当前的成就和仍然存在的挑战。本文有四个方面的贡献:(1)我们首次提出了针对CSU的深度学习技术的全面调查,包括分类、特定任务的挑战和正在进行的发展。(2)为了对最先进的技术进行权威的量化,我们为伪装目标分割提供了最大和最新

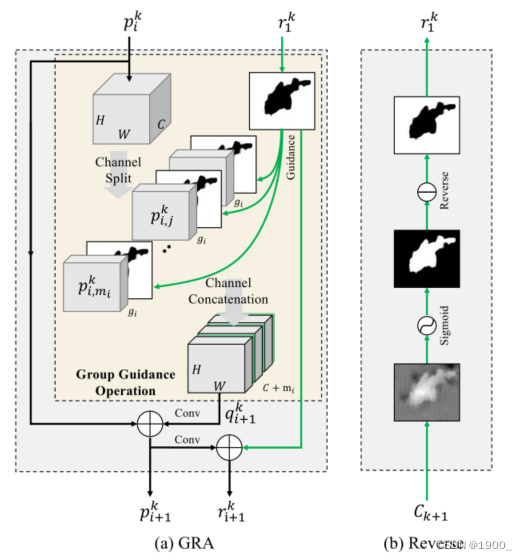

【论文解读】伪装物体检测 Camouflaged Object Detection

文章目录 伪装物体检测 Camouflaged Object DetectionSINet v1RF模块:PDC模块: SINet v2特征提取Texture Enhanced Module 纹理增强模块Neighbor Connection Decoder 邻居连接解码器Group-Reversal Attention 组反转注意力 总结 伪装物体检测 Camouflaged

Python爬虫-使用代理伪装IP

爬虫系列:http://t.csdnimg.cn/WfCSx 前言 我们在做爬虫的过程中经常会遇到这样的情况,最初爬虫正常运行,正常抓取数据,一切看起来都是那么的美好,然而一杯茶的功夫可能就会出现错误,比如 403 Forbidden,这时候打开网页一看,可能会看到 “您的 IP 访问频率太高” 这样的提示,或者跳出一个验证码让我们输入,输入之后才可能解封,但是输入之后过一会儿就又这样了。

新型伪装布料可让士兵变“隐形人”

加拿大Hyperstealth公司研发的先进伪装布料“量子隐形”的模拟画面。之所以只公布模拟画面而不是实际测试中拍摄的录像是为了保密 据信,“量子隐形”布料能够弯曲周围的光波,进而达到隐形效果 Hyperstealth公司首席执行官盖伊-克拉默最近接受了美国有线电视新闻网采访,讲述他们在研发隐形布料方面取得的突破 新浪科技讯 北京时间12月1

kippo伪装端下载文件提示错误信息

作为kippo新手,发现新配置的kippo开放了好几天也没有捕捉到什么,查看input表发现有留下攻击者痕迹,攻击者曾尝试过下载文件,但在download表和dl目录下皆没有留下信息,于是自己登录黑客端,然后尝试下载文件,得到错误提示信息: “ Sorry, SSL not supported in this release ” google后发现,其实修正的办法比较简单,首先我们明确问题可能

微博控的伤感日志分享:这样的伪装,很累很累

微博控的伤感日志分享:这样的伪装,很累很累 — 微博控的伤感日志分享:这样的伪装,很累很累 明明很在乎,却装作无所谓。 明明很想留下,却坚定的说要离开。 明明很痛苦,却偏偏说自己很幸福。 明明忘不掉,却说已经忘了。 明明放不下,却说他是他,我是我。 明明舍不得,却说我已经受够了。 明明说的是违心的假话,却说那是自己的真心话。 明明眼泪都快溢出眼眶,却高昂着头。 明明

linux下对IP地址的转发和端口的伪装----利用iptables部署

原理: 地址伪装:通过地址伪装,NAT设备将经过设备的包转发到指定的接收方,同时将通过的数据包的源地址更改为其自己的接口地址。当返回的数据包到达时,会将目的地址修改为原始主机的地址并做路由。地址伪装可以实现局域网多个地址共享单一公网地址上网。类似于NAT技术中的端口多路复用(PAT)。IP地址伪装仅支持ipv4,不支持ipv6。 端口转发:也可以称之为目的地址转换或端口映射。通过端口转发,将指

美国积极利用EPMM漏洞;TensorFlow易受投毒攻击;伊朗黑客伪装刺探;GitHub在暴露高危漏洞| 安全周报 0119

1. 美国网络安全局警告积极利用Ivanti EPMM漏洞 美国网络安全和基础设施安全局(CISA)周四在其已知漏洞(KEV)目录中添加了一个现已修补的关键漏洞,该漏洞影响 Ivanti Endpoint Manager Mobile(EPMM)和 MobileIron Core,并表示该漏洞正在被积极利用。 所讨论的漏洞是CVE-2023-35082(CVSS评分:9.8),这是一种身份

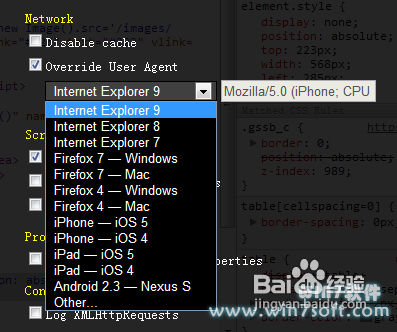

使用Chrome内置工具进行浏览器伪装

如果网站想要知道用户正在使用什么浏览器进行浏览,其实,他们只需要读取浏览器的user agent(用户代理,也称 UA string)即可。 user agent最重要的功能就是让服务器能够针不同的设备显示不同的效果。 例如,当我们使用Android的浏览器在浏览网页时,服务器就会读取user agent然后返回适合于手机的触摸式网页。 对于我们一般用户来说,这个东西可能无关紧要。但

Container ansible disguises local ansible 【容器 ansible 伪装本地 ansible】

预备条件: ctr & crictl $ nerdctl & containerd install了解 kubespray 是什么 kubespray 包含 ansible、ansible-playbook命令以及通过kubespray项目安装kubernetes集群的介质。 nerdctl pull quay.io/kubespray/kubespray:v2.23.1nerdctl

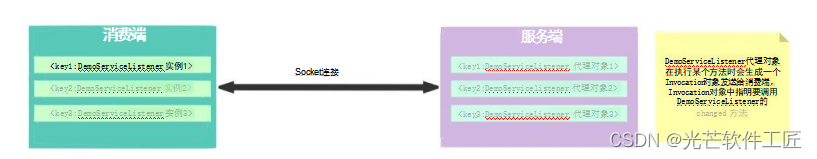

深度解析Dubbo的基本应用与高级应用:负载均衡、服务超时、集群容错、服务降级、本地存根、本地伪装、参数回调等关键技术详解

负载均衡 官网地址: http://dubbo.apache.org/zh/docs/v2.7/user/examples/loadbalance/ 如果在消费端和服务端都配置了负载均衡策略, 以消费端为准。 这其中比较难理解的就是最少活跃调用数是如何进行统计的? 讲道理, 最少活跃数应该是在服务提供者端进行统计的, 服务提供者统计有多少个请求正在执行中。 但在Dubbo中, 就是不讲道理, 它

程序员伪装AI工程师,骗来2亿投资!

作者 | 神经小姐姐 本文经授权转载自HyperAI超神经(ID:HyperAI) 人工智能界有句调侃的话——「有多少智能,就有多少人工」,今天,印度的一家人工智能公司就印证了这句话。 据《华尔街日报》报道,印度创业公司 Engineer.ai ,声称能够使用人工智能辅助应用程序开发,任何人都可以将他们的想法变成定制的技术产品。 公司主页称定制软件像订购披萨一样简单 但今天却被被

伪装用户代理:了解Python库fake_useragent

在进行网络爬虫、自动化测试或其他需要模拟真实用户行为的任务时,一个常见的挑战是如何避免被服务器识别为机器人或爬虫。为了解决这个问题,Python开发者可以借助fake_useragent库,轻松生成伪装的用户代理字符串。 fake_useragent是一个方便易用的Python库,它可以生成随机且多样化的用户代理字符串。用户代理是一个标识客户端应用程序或设备的字符串,它包含了关于应用程序或设备的

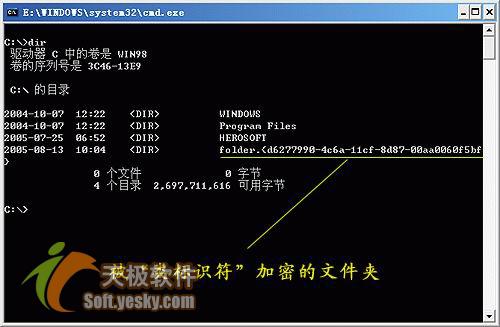

完美伪装:巧妙运用类标识符加密文件夹

在正式进入今天的话题之前,我想先请问大家一个问题,大家知道加密的最高境界是什么吗?密码?证书?…… 呵呵,笔者倒不这么认为,我想加密的最高境界应该是让人感觉这个文件并没有被加密吧,如果一件东西让人感觉没有被加密自然也就不会有人对它实施破解了,这样,文件的安全系数才会真正的大幅度提高(哈哈,是不是有点像《英雄》里无名大侠与始皇论剑道的感觉呀?)。所以,今天这篇文章笔者就不打算介绍什么专业的加密方法了

php上传图片怎么可以防止文件伪装

php本身是不具备防止文件伪装这一功能的,其主要的还是需要借助扩展来实现: 首先,将配置文件php.ini文件中的fileinfo扩展打开 然后借助这个扩展来判断: 接下来测试一波儿,先将一个txt文档伪装成jpg文件,然后上传给表单,看一下结果 完美的判断了出来

黑客攻击服务器之后如何清除痕迹?如何进行伪装和逃脱追踪?

黑客攻击服务器之后如何清除痕迹?如何进行伪装和逃脱追踪?附完整执行代码。 在攻击结束后,如何不留痕迹的清除日志和操作记录,以掩盖入侵踪迹,这其实是一个细致的技术活。你所做的每一个操作,都要被抹掉;你所上传的工具,都应该被安全地删掉。 黑客的一次攻击行为,主要由:隐藏自己 – 预攻击探测 – 攻击行为 – 擦除痕迹 四个步骤构成。 一般完整的攻击过程都是先隐藏自身,在隐藏好自己后再进行预攻击探

2014年第三届数学建模国际赛小美赛B题全地形伪装解题全过程文档及程序

2014年第三届数学建模国际赛小美赛 B题 全地形伪装 原题再现: 破坏性着色在军事用途中很常见,用于军用车辆、士兵制服和装备。视觉是人类的主要方向感,伪装的主要功能是欺骗人眼。军事服装中存在大量的伪装图案,以适应作战服装与特殊地形(如林地、雪地、沙漠)的匹配需要。一些伪装图案设计用于各种条件。请建立一个模型来分析各种图案的低能见度效果,开发一种定量的伪装效果评估方法,并设计出适合大多数

浏览器指纹伪装的方式

浏览器指纹是什么,如何追踪到我们的信息,如何才能将浏览器指纹伪装起来? 什么是浏览器指纹 浏览器既给我们带来便利也让我们的喜好信息展露了出来,浏览器指纹可以帮助运营商识别到用户的身份信息,从而分析出用户的喜好,进而推荐相关的广告,以便帮助用户更精准的找到所需信息 浏览器指纹伪装的方式 浏览器指纹获取的参数有:时区、UA、屏幕信息、系统相关设置、浏览器安装插件等等 获取的方式虽然很多,但是

伪装目标检测论文备忘录

论文地址:https://openaccess.thecvf.com/content_CVPR_2020/papers/Fan_Camouflaged_Object_Detection_CVPR_2020_paper.pdf 1.整体结构: 框架主要包括两个模块:搜索模块 (SearchModule, SM) 和识别模块 (Identification Module, IM)。前者负责搜索

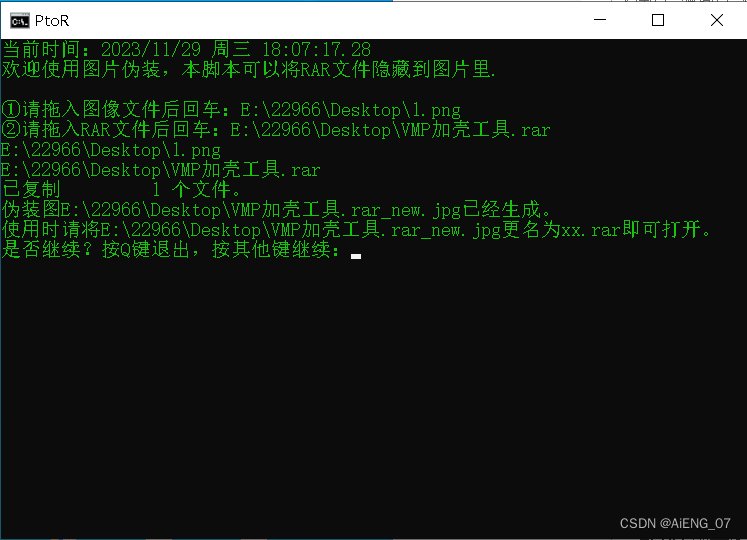

图片伪装,将RAR文件隐藏到图片里

下载链接 效果图: 代码: @ECHO OFFTITLE PtoRMODE con COLS=55 LINES=25color 0A:mainclsecho.当前时间:%date% %time%echo.欢迎使用图片伪装,本脚本可以将RAR文件隐藏到图片里.echo.set /p "imagefile=①请拖入图像文件后回车:"set /p "rarfile=②请拖入RA

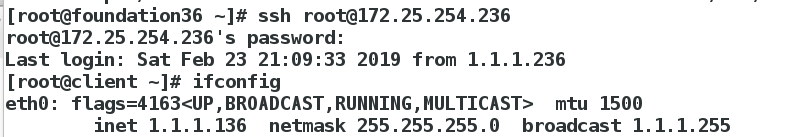

Linux火墙之firewalld、伪装与转接

实验环境搭建 客户端 配置网卡 客户端修改网卡 使ip与服务端网段不同 服务端 服务端添加网卡 并修改新网卡与客户端ip相同的网段 查看ip有两块网卡,两个不同网段 编写火墙策略工具 iptable firewalld 安装软件 yum install firewalld firewall-config -y 常用命令火墙管理 命令功能systemctl start fi

![[BJDCTF 2020]easy_md5、[HNCTF 2022 Week1]Interesting_include、[GDOUCTF 2023]泄露的伪装](https://img-blog.csdnimg.cn/direct/a39b3a1d254a4fb2beee31de7c9ae376.png)