中间人专题

设计模式:中间人模式

中间人设计模式是用于协作一组同事。这些同事相互之间不直接沟通,而是通过中介。 在下面的例子中,同事A想要说话,同事B想要打架。当他们做动作(例如doSomething)的时候,他们调用中间人去做那些动作或事情。 1、中间人类图 2、代码实例 package com.leon.mediator;interface IMediator {public void fight();public void

【网络安全】网络安全中的常见攻击方式:被动攻击、主动攻击与中间人攻击

在信息化时代,网络安全已经成为企业和个人都非常关注的领域。无论是个人隐私还是企业机密,随着互联网的广泛应用,保护这些信息免受攻击变得越来越重要。攻击者通过各种方式试图获取、篡改或破坏信息,这些方式大致可以分为被动攻击、主动攻击和中间人攻击三类。了解这些攻击方式有助于我们更好地保护自己的信息安全。 一、被动攻击:隐秘的窃听者 被动攻击,也被称为窃听,是一种对系统保密性的攻击方式。 攻击者在这

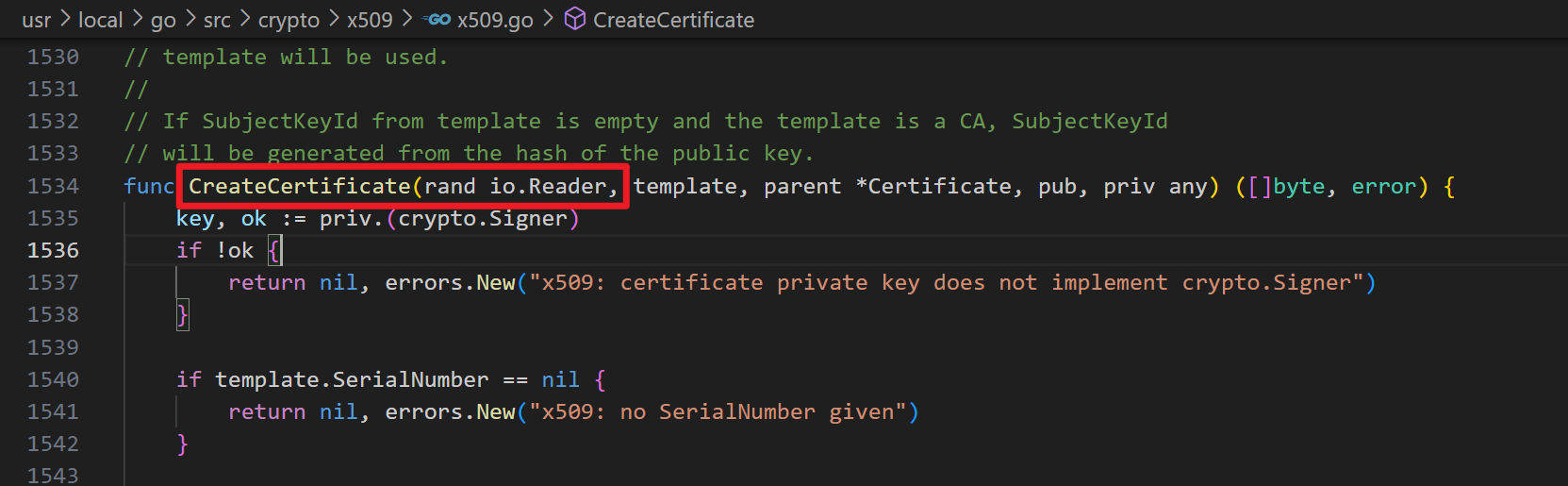

鸿蒙Harmony编程开发:服务端证书锁定防范中间人攻击示例

1. TLS通讯中间人攻击及防范简介 TLS安全通讯的基础是基于对操作系统或者浏览器根证书的信任,如果CA证书签发机构被入侵,或者设备内置证书被篡改,都会导致TLS握手环节面临中间人攻击的风险。其实,这种风险被善意利用的情况还是很常见的,比如著名的HTTPS调试工具Fiddler,就是利用了这一点,通过让使用者信任自己签发的证书,达到替换服务端证书的目的,最终可以实现对HTTPS通讯的监听。

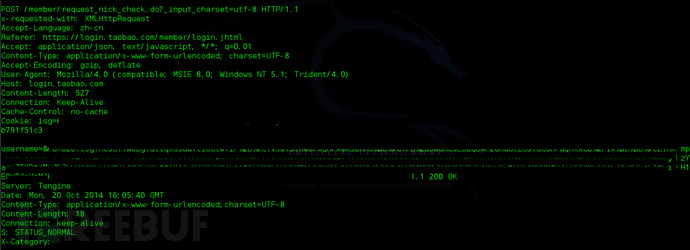

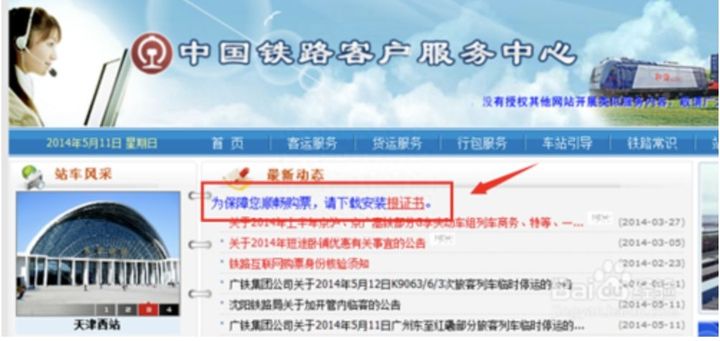

SSL中间人证书攻击测试演练

SSL中间人攻击事件 这几天,SSL证书欺骗可以说是占尽了风头,打开微博,朋友圈,FreeBuf处处可以见到SSL证书欺骗的资讯文章。 微软账号系统遭遇大规模SSL中间人攻击 国内iCloud服务器遭遇中间人攻击,中国苹果用户隐私不保 根本停不下来:Yahoo在中国遭遇SSL中间人攻击 …… 先是iCloud,然后又是Yahoo,还有就是前几天的Microsoft。接下来的话

31天重构学习笔记29. 去除中间人对象

摘要:由于最近在做重构的项目,所以对重构又重新进行了一遍学习和整理,对31天重构最早接触是在2009年 10月份,由于当时没有订阅Sean Chambers的blog,所以是在国外的社区上闲逛的时候链接过去的。记得当时一口气看完了整个系列并没有多少感觉,因为这些基本上项目都在使用,只是我们没有专门把它标示和整理出来,所以也没有引起多大的重视。现在突然接手这个重构项目,由于团队成员技术和经验参差不齐

WiFi中间人钓鱼攻击工具:Wifiphisher

开源无线安全工具Wifiphisher能够对WPA加密的AP无线热点实施自动化钓鱼攻击,获取密码账户。由于利用了社工原理实施中间人攻击,Wifiphisher在实施攻击时无需进行暴力破解。 WiFiphiser是基于MIT许可模式的开源软件,运行于Kali Linux之上。 Wifiphiser实施攻击的步骤有三: 1. 首先解除攻击者与AP之间的认证关系。Wifiphisher会向目

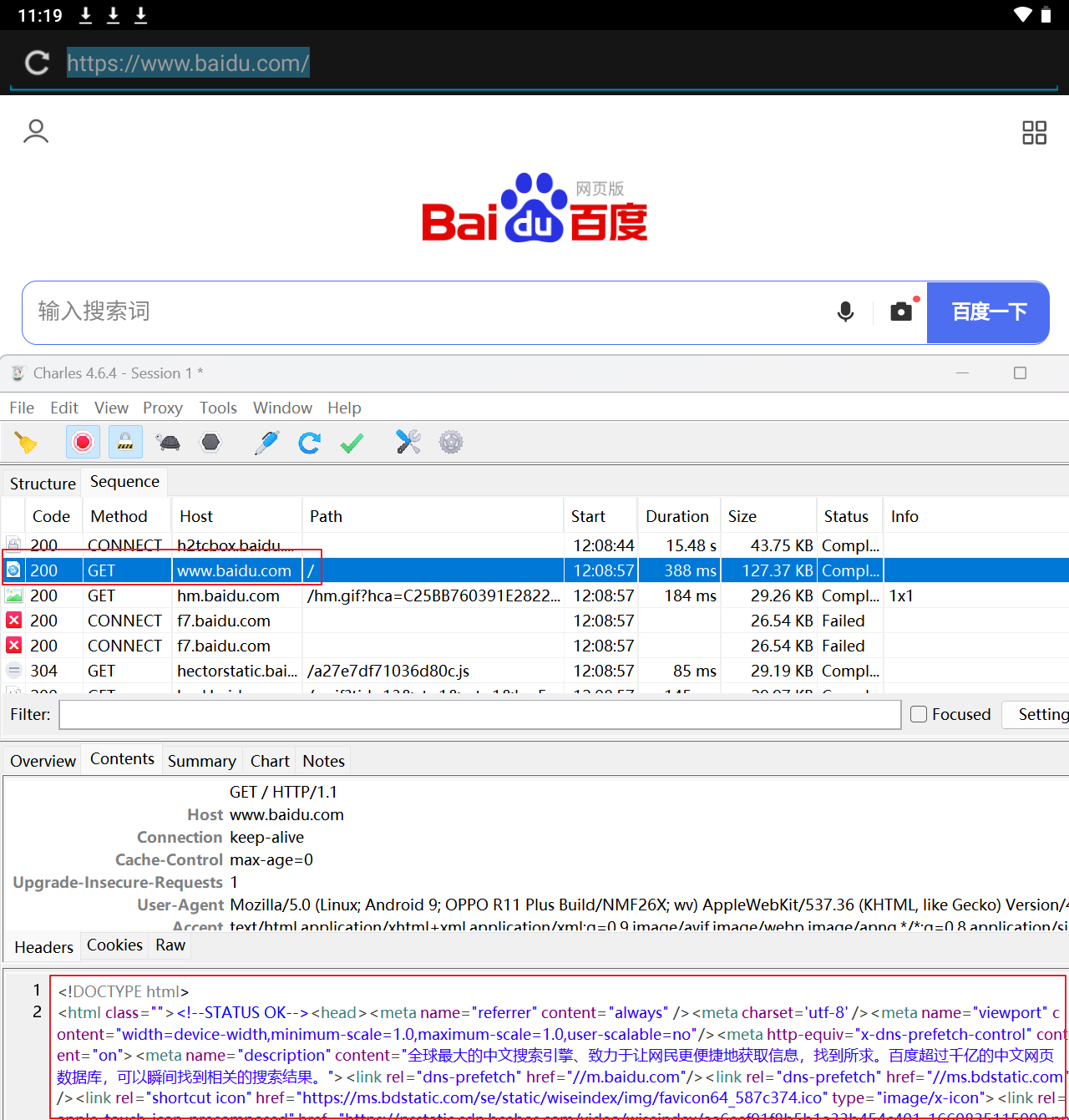

【Frida】【Android】06_夜神模拟器中间人抓包

🛫 系列文章导航 【Frida】【Android】01_手把手教你环境搭建 https://blog.csdn.net/kinghzking/article/details/136986950【Frida】【Android】02_JAVA层HOOK https://blog.csdn.net/kinghzking/article/details/137008446【Frida】【Androi

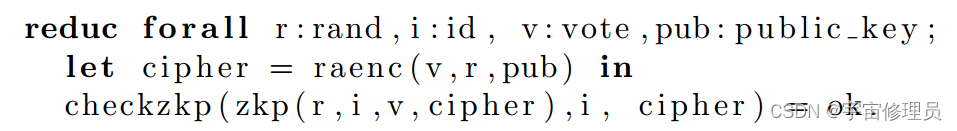

【proverif】proverif的语法-解决中间人攻击-代码详解

系列文章目录 【proverif】proverif的下载安装和初使用【proverif】proverif的语法(本文) 文章目录 系列文章目录前言:proverif-密码学领域中的客观第三方评价工具一、从官网学正规语法二、细看用户手册1. 声明形式的加密原语2. 握手协议-中间人攻击的解决方案3. 相关表达4. 详细分析握手定理的编码5. 看懂proverif的输出 总结

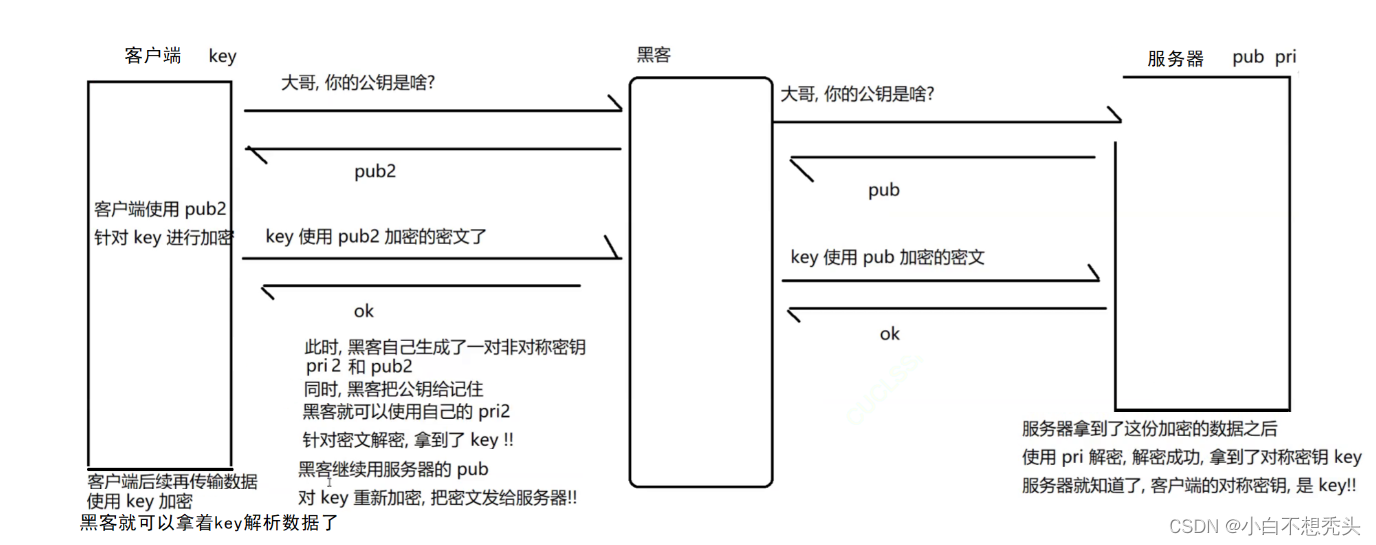

老弟,你连HTTPS 原理都不懂,还给我讲“中间人攻击”,逗我吗..

这篇干货不错,把HTTPS的原理讲清楚了,而且容易懂,建议大家好好读一下。 HTTPS 随着 HTTPS 建站的成本下降,现在大部分的网站都已经开始用上 HTTPS 协议。大家都知道 HTTPS 比 HTTP 安全,也听说过与 HTTPS 协议相关的概念有 SSL 、非对称加密、 CA证书等,但对于以下灵魂三拷问可能就答不上了: 1.为什么用了 HTTPS 就是安全的? 2.HTTP

了解 HTTPS 中间人攻击:保护你的网络安全

🤍 前端开发工程师、技术日更博主、已过CET6 🍨 阿珊和她的猫_CSDN博客专家、23年度博客之星前端领域TOP1 🕠 牛客高级专题作者、打造专栏《前端面试必备》 、《2024面试高频手撕题》 🍚 蓝桥云课签约作者、上架课程《Vue.js 和 Egg.js 开发企业级健康管理项目》、《带你从入门到实战全面掌握 uni-app》 文章目录 摘要:引言:正文:1. 🔍 H

【kali-权限提升】(4.2.6)社会工程学工具包(上):中间人攻击原理

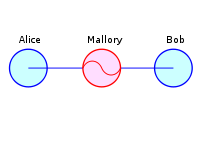

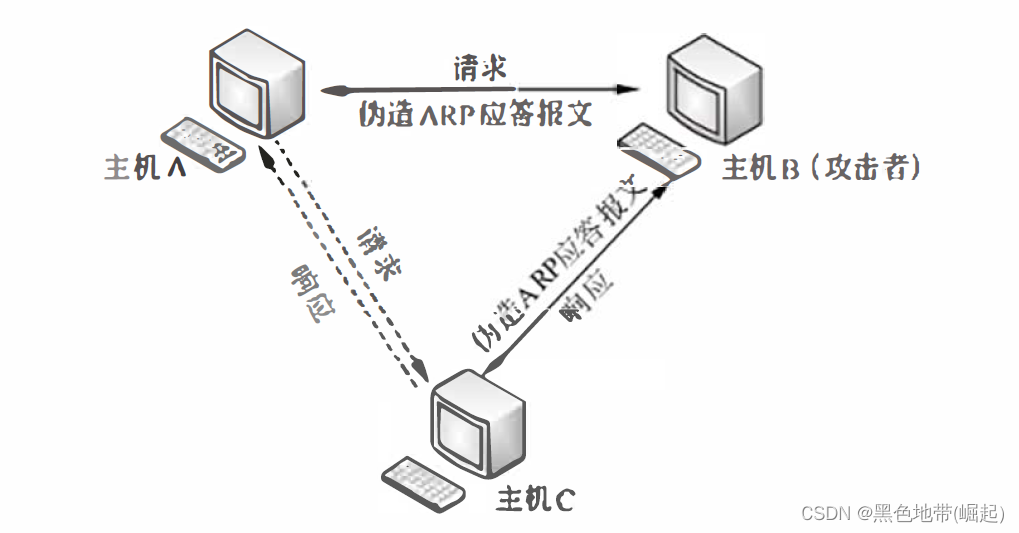

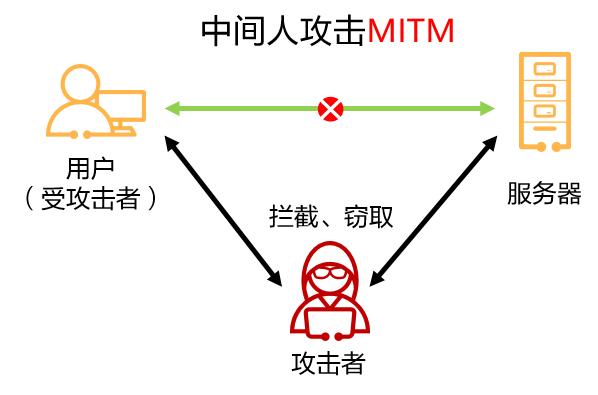

目录 一、中间人攻击 1.1、概述: 1.2、利用原理: 二、示例 2.1、ARP欺骗原理 ARP欺骗原理: 2.2、利用过程: 第一步:攻陷一台计算机 第二步:欺骗主机 结果: 一、中间人攻击 1.1、概述: 中间人攻击,简称“MITM攻击"是一种间接的入侵攻击。 通过各种技术手段, 将入侵者控制的一台计算机虚拟放在网络连接中的两台通信计算机之间, 这台计算机就

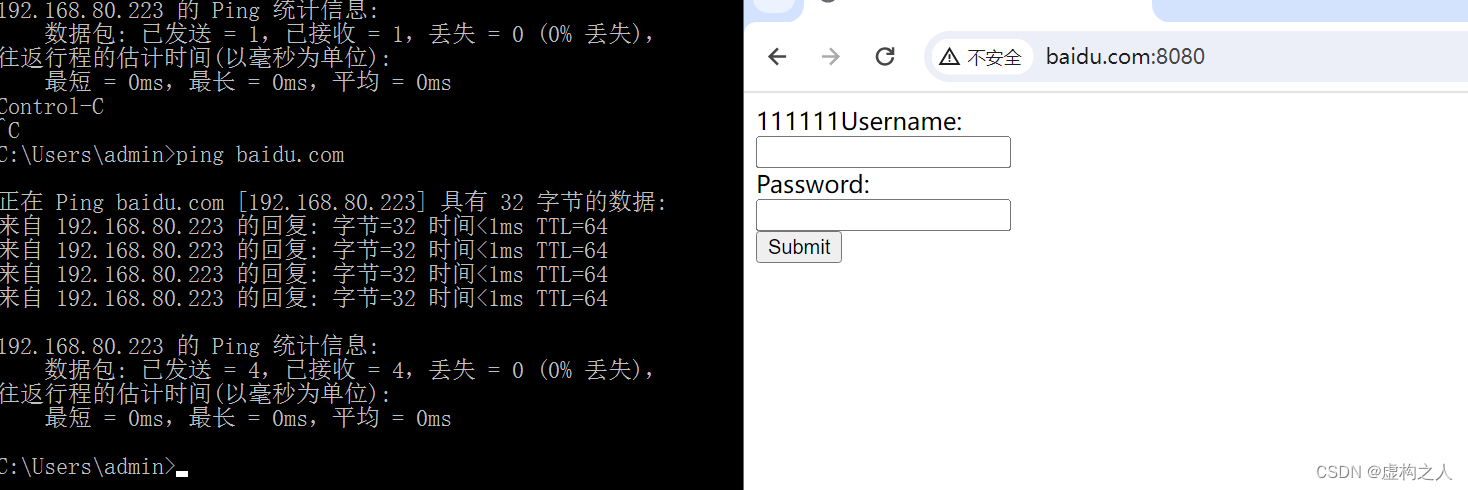

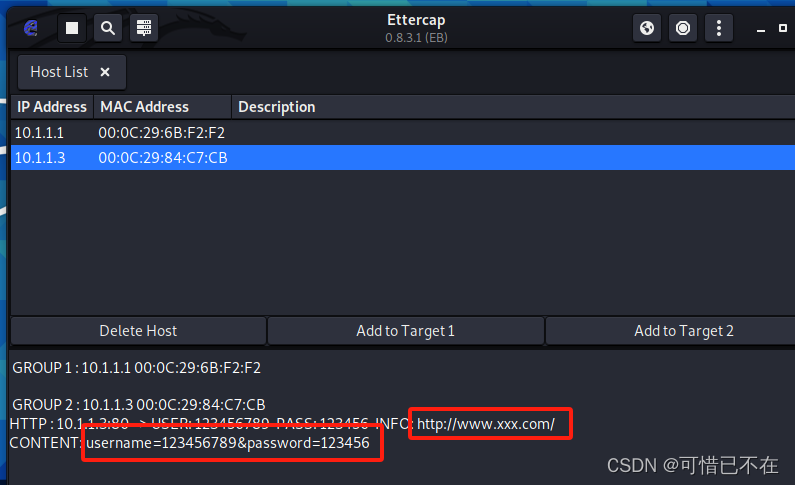

【黑客渗透】-- 中间人攻击

系列文章目录 目录 系列文章目录 文章目录 网络搭建系列:网络攻击 Windows服务器搭建系列:Windwos服务器搭建 渗透系列: 前言 一、什么是中间人攻击? 二、正文 1)实验目的 2)实验背景 3)实验设备 4)实验配置 4.ARP查看 5.Kali做ARP伪装 6.客户机访问www.xxx.com非法网站后台登录 文章目录 网络搭建系列:网络

中间人攻击,也谈Firefox/Google Toolbar最新的安全漏洞

前一阵子Firefox/Google Toolbar的安全漏洞算是业界的新闻热点之一。这里我们就分析一下这个安全漏洞到底是什么。 这个安全漏洞说到底,就是一个典型的中间人攻击,也就是Man in the middle attack。现在的互联网的应用程序,有一个非常重要的功能,就是自动更新的功能。如果一旦检测到应用程序有了更新的版本发布,就会自动下载并安装。Firefox的扩展,和Googl

无补丁:所有 Kubernetes 版本均受中间人 0day 漏洞影响

聚焦源代码安全,网罗国内外最新资讯! 编译:奇安信代码卫士团队 Kubernetes 产品安全委员会发布了关于如何临时阻止攻击者利用某 0day 漏洞的建议。该漏洞可导致攻击者在中间人攻击中拦截多租户 K8s 群集中其它 pod 的流量。 K8s 最初由谷歌开发,目前由云原生计算基金会 (Cloud Native Computing Foundation) 维护的开源系统,旨在对容器化工作

中间人攻击是什么,会产生哪些危害,如何有效防止中间人攻击

简介 中间人攻击(Man-in-the-Middle Attack,简称MITM攻击)是一种网络攻击,其原理是攻击者通过各种技术手段将受攻击者控制的一台计算机虚拟放置在网络连接中的两台通信计算机之间,这台计算机称为“中间人”。在攻击过程中,中间人可以截取、查看、篡改、伪造或修改受害者之间的通信数据,以达到窃取敏感信息、篡改数据或实施其他恶意行为的目的。 举个简单的例子,假设A同学和B同学正在使

基于 Gin 的 HTTP 中间人代理 Demo

前面实现的代理对于 HTTPS 流量是进行盲转的,也就是说直接在 TCP 连接上传输 TLS 流量,但是我们无法查看或者修改它的内容。当然了,通常来说这也是不必要的。不过对于某些场景下还是有必要的,例如使用 Fiddler 进行抓包或者监控其它电脑的流量传输等,这就需要用到中间人代理了。所以说,学习一下这一块的内容,对于更好的使用 Fiddler Charles 或者 mitmProxy 这类软件

网络安全威胁——中间人攻击

中间人攻击 1. 定义2. 中间人攻击如何工作3. 常见中间人攻击类型4. 如何防止中间人攻击 1. 定义 中间人攻击(Man-in-the-Middle Attack,简称MITM),是一种会话劫持攻击。攻击者作为中间人,劫持通信双方会话并操纵通信过程,而通信双方并不知情,从而达到窃取信息或冒充访问的目的。 中间人攻击是一个统称,具体的攻击方式有很多种,例如Wi-Fi仿冒、

从无法访问GitHub到中间人攻击

前言 从昨天(2020-03-26)开始,国内多地出现了无法访问启用HTTPS的Github Pages、GitHub主站、京东等站点的情况,涉及电信、移动等多个运营商。上述站点的证书都被一个未被信任的自签名的证书所替代,因此被浏览器所拦截。 在此事件中,攻击方仅替换了目标站点的证书,目标站点仍为实际的IP。对于此事件的具体情况,我们在这就不细谈了,有兴趣的朋友可参考网络上的相关文章。本文

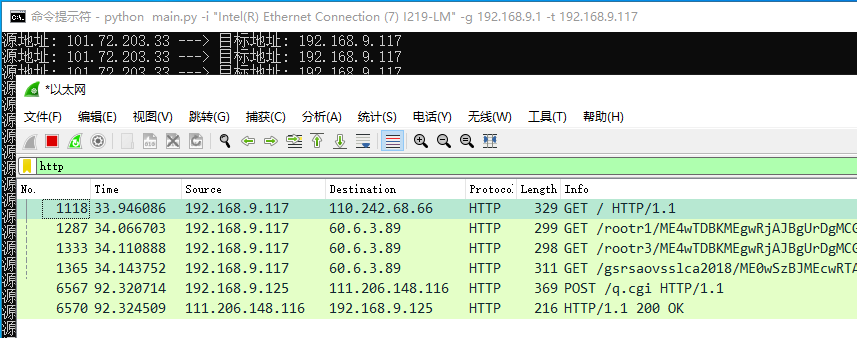

21.6 Python 构建ARP中间人数据包

ARP中间人攻击(ARP spoofing)是一种利用本地网络的ARP协议漏洞进行欺骗的攻击方式,攻击者会向目标主机发送虚假ARP响应包,使得目标主机的ARP缓存中的IP地址和MAC地址映射关系被篡改,从而使得目标主机将网络流量发送到攻击者指定的虚假MAC地址。攻击者可以在不被发现的情况下窃取目标主机的网络流量、信息等,也可以进行其他的恶意行为,如中间人攻击、监听等。 首先我们来实现一个简单的A

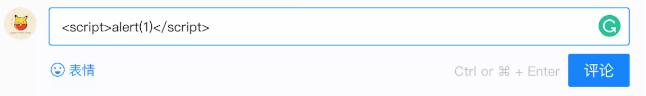

安全防范知识点(XSS、CSRF、点击劫持、中间人攻击)

什么是XSS攻击?如何防范XSS攻击?什么是CSP? XSS跨站脚本攻击是一种网站应用程序的安全泄露攻击,是代码注入的一种。它允许恶意用户将代码注入到网页上,其他用户在查看网页的时候就会受到影响。 XSS简单来说,就是攻击者想尽一切办法可以执行的代码注入到网页中。 XSS可以分为多种类型,但是总体上分为两类:持久型和非持久型。 持久型也就是攻击的代码被服务端写入数据库中,这种攻击危害性很大,因为如

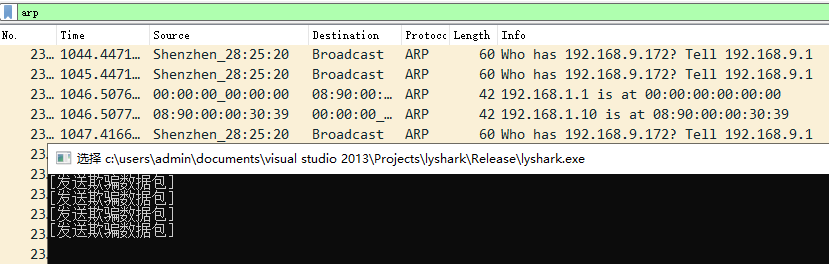

18.3 NPCAP 构建中间人攻击

ARP欺骗(ARP Spoofing)是一种网络攻击手段,其目的是通过欺骗目标主机来实现网络攻击。ARP协议是一种用于获取MAC地址的协议,因此欺骗者可以使用ARP欺骗来迫使其目标主机将网络流量发送到攻击者控制的设备上,从而实现网络攻击。 ARP欺骗攻击通常包括以下步骤: 攻击者在本地网络上广播ARP请求,请求目标主机的MAC地址。目标主机发送应答报文,包括其MAC地址。攻击者对目标主机和其它

中间人攻击的原理与实现

看风云无忌一时有些迟疑。 那男子冷笑道:“你是新飞升的吧。妖魔吃人,人吃妖魔,这个道理你迟早会明白。莽莽大地,除却那植物之外,所有行走之物,均强于人类。你若是想不通,以后就和一些低等妖兽一般,去吃那树上的野果吧。” ——飞升之后 · 荧惑 风云无忌 ·这是本文版本v1.1全部代码,添加了更充分的错误显示信息和使用方法: 1 #include<unistd.h>

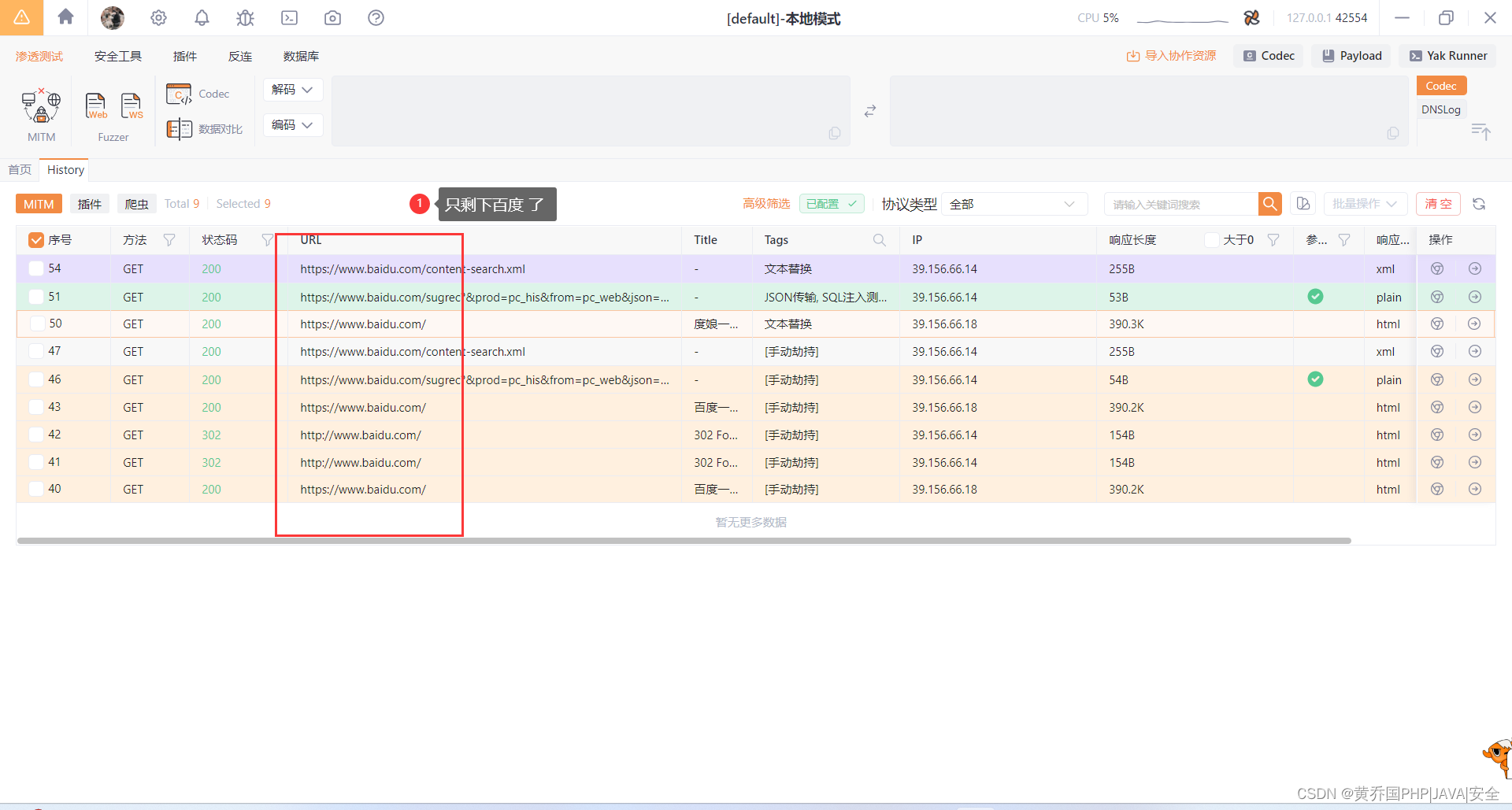

Yakit工具篇:中间人攻击(平替Burp)的相关技巧-03

简介 前面写了一篇劫持过程相关的详细设置,以及标记/替换流量相关的配置,今天来介绍一下History处理,过滤流量等使用技巧和流程。 History的详细解释 所有流经 Yakit 的请求,都会在 History 中记录下来,我们可以通过该页面,查看传输的数据内容,对数据进行测试和验证。同时,对于拦截到的历史请求,都可以进行 web fuzzer(后续解释)进行进一步的测试,也可以对数据包进