本文主要是介绍【黑客渗透】-- 中间人攻击,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

系列文章目录

目录

系列文章目录

文章目录

网络搭建系列:网络攻击

Windows服务器搭建系列:Windwos服务器搭建

渗透系列:

前言

一、什么是中间人攻击?

二、正文

1)实验目的

2)实验背景

3)实验设备

4)实验配置

4.ARP查看

5.Kali做ARP伪装

6.客户机访问www.xxx.com非法网站后台登录

文章目录

网络搭建系列:网络攻击

Windows服务器搭建系列:Windwos服务器搭建

渗透系列:

前言

随着信息技术的飞速发展,网络搭建和服务器搭建已成为现代社会的基石。它们如同数字世界的骨架,支撑着各类应用的运行,让信息的传递和共享变得前所未有的便捷。然而,这仅仅是开始,对于真正渴望在信息技术领域探索的人们来说,学习的道路上仍有无数高峰等待我们去攀登。

此刻,我们正站在一个崭新的起点,带着对知识和技术的渴望,开启一段全新的学习篇章。在这个篇章中,我们将不满足于仅仅搭建起稳固的网络和服务器,更将深入网络攻击.

学习新篇章的道路或许充满挑战,但正是这些挑战,将激发我们不断前行的动力。我们将不断实践,通过实际操作来巩固理论知识,通过解决问题来提升技能水平。我们将不断分享,将学习过程中的心得体会与同行交流,共同成长。

本前言旨在为广大学习者提供一个清晰的学习方向和目标,激发大家的学习热情,让我们一同迎接新篇章的挑战,成就更美好的未来。

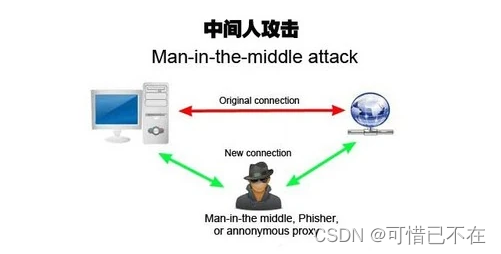

一、什么是中间人攻击?

中间人攻击(Man-in-the-MiddleAttack,简称“MITM攻击”)是一种“间接”的入侵攻击,这种攻击模式是通过各种技术手段将受入侵者控制的一台计算机虚拟放置在网络连接中的两台通信计算机之间,这台计算机就称为“中间人”

我们这一篇主要采用ARP欺骗手段来做中间人攻击

二、正文

1)实验目的

学习ARP欺骗的作用和用法;

如何实验ARP欺骗.

2)实验背景

你是一名cracker,最近你盯上了一位坏人在非法钓鱼的网站做些非法勾当,你作为正义使者你要渗透到他们的中间盗取他账号,从而渗透到后台成功破坏钓鱼网站

3)实验设备

kali 1台,windows Server 2003 1台;客户机 windows 7 (kali安装后续会讲解)

4)实验配置

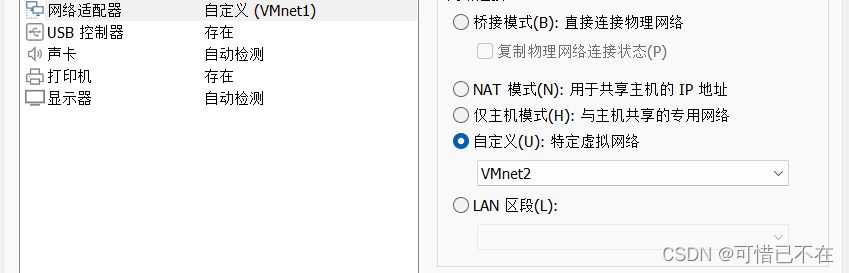

1.实验设备均在VMnet 2中

2.实验设备IP

| Kali | ip地址:10.1.1.2/24 | |

| Windows Server 2003 | ip地址:10.1.1.3/24 | DNS:10.1.1.3 |

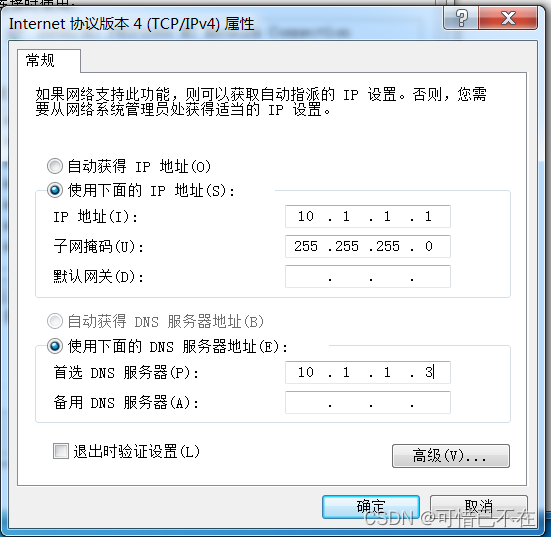

| windows 7 | ip地址:10.1.1.1/24 | DNS:10.1.1.3 |

客户机:

3.Windows Server 2003 搭建Web服务器和DNS服务器

windows server 2003 Web 服务器搭建

Windows Server 2003 DNS服务器搭建

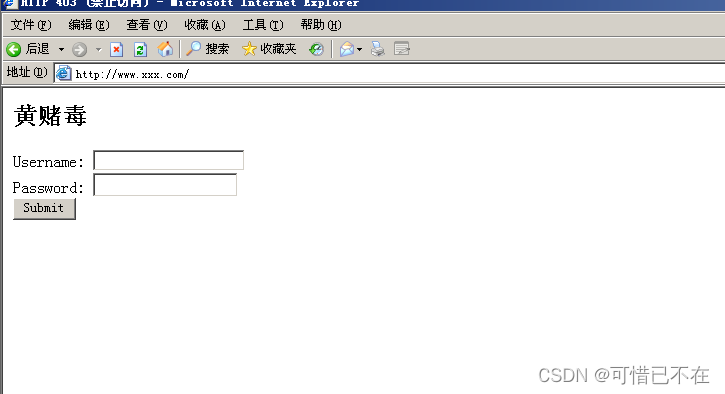

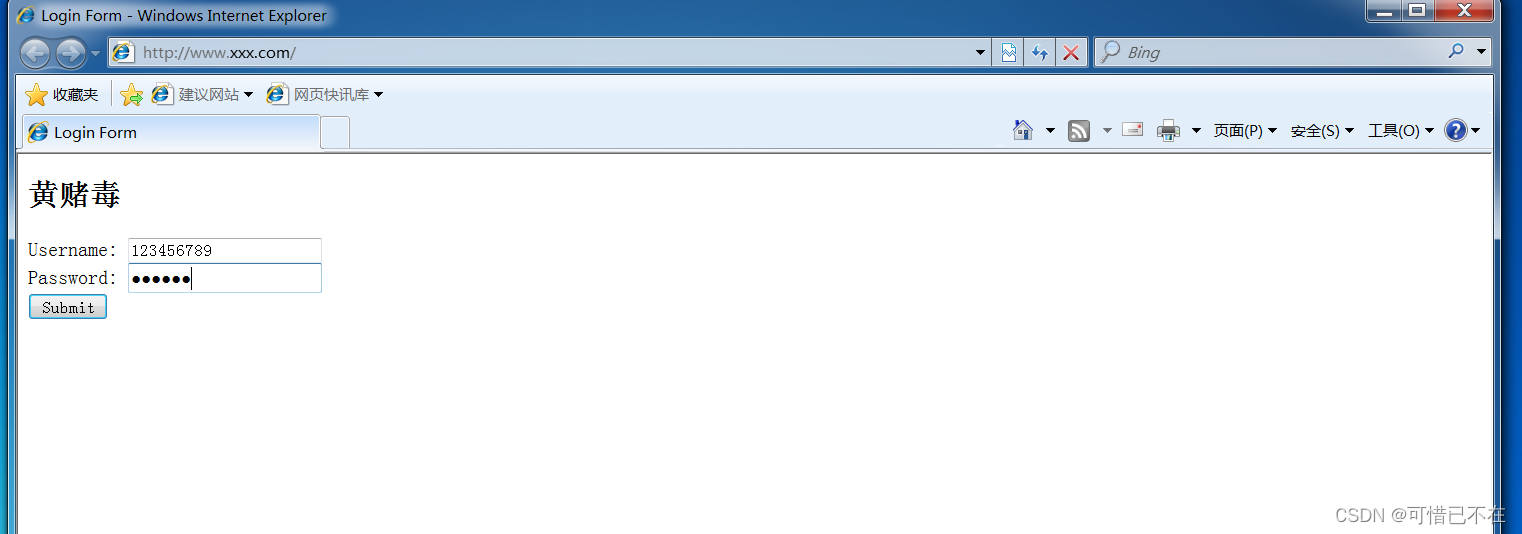

<!DOCTYPE html>

<html><head> <title>Login Form</title> </head> <body> <h2>黄赌毒</h2> <form > <div> <label for="username">Username:</label> <input type="text" id="username" name="username"> </div><div> <label for="password">Password:</label><input type="password" id="password" name="password"></div> <div> <input type="submit" value="Submit"> </div> </form>

</body>

</html>上面是我们今天模拟的钓鱼网站后台登录页面代码,使用文本文件将内容放进去后再将文件后缀名的.txt更该为.html就可以了

搭建网站

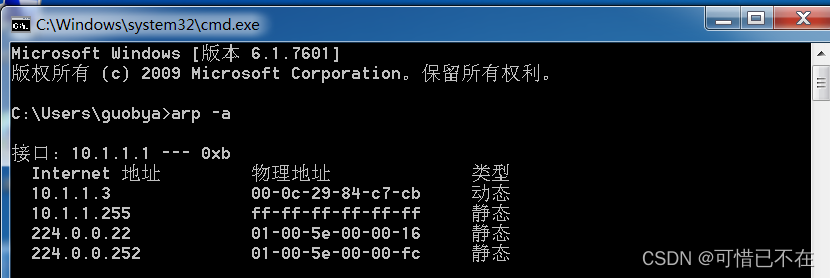

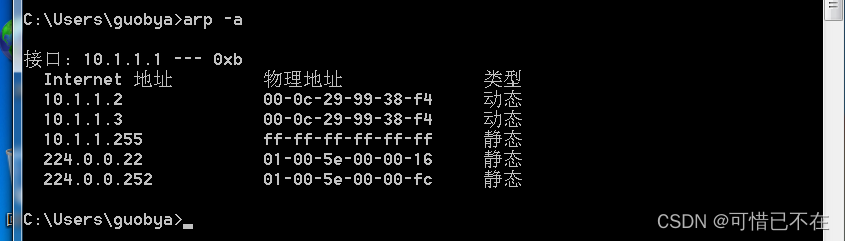

4.ARP查看

Windows 7

目前是没有我们kali的那个ARP地址

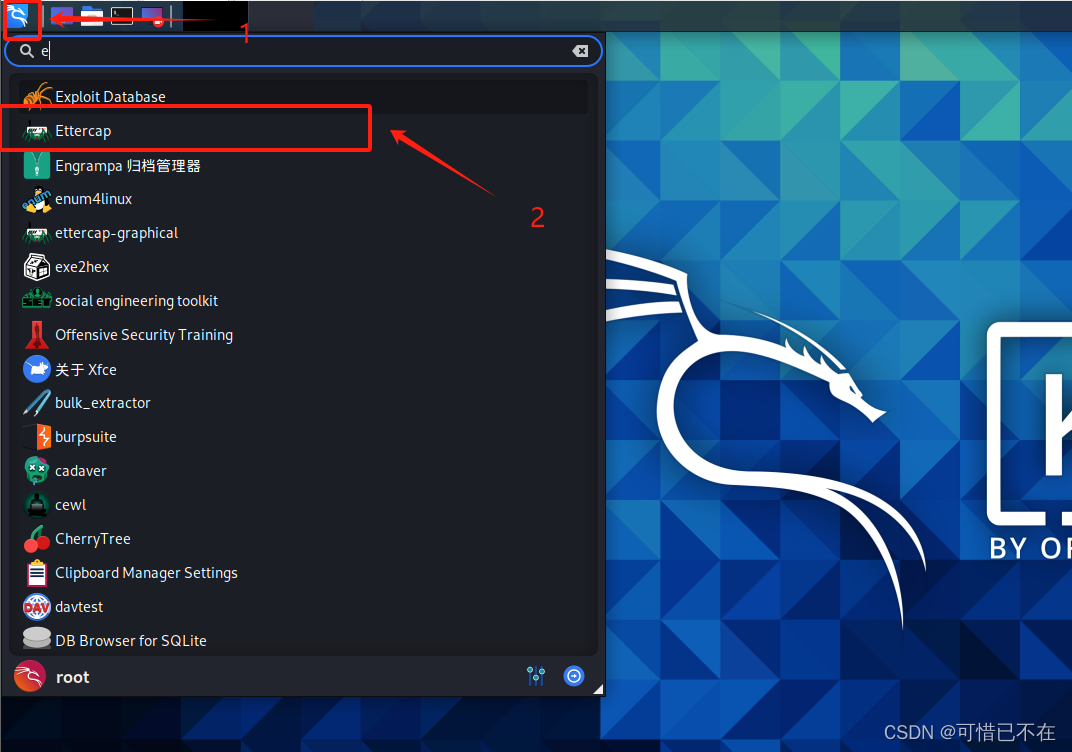

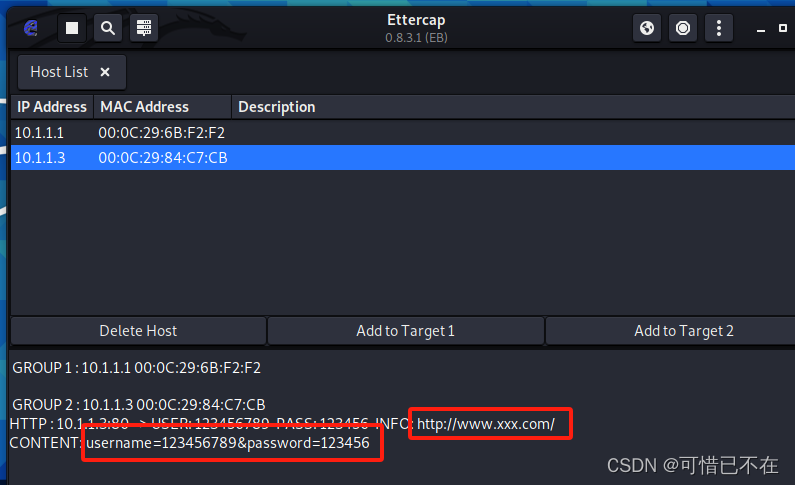

5.Kali做ARP伪装

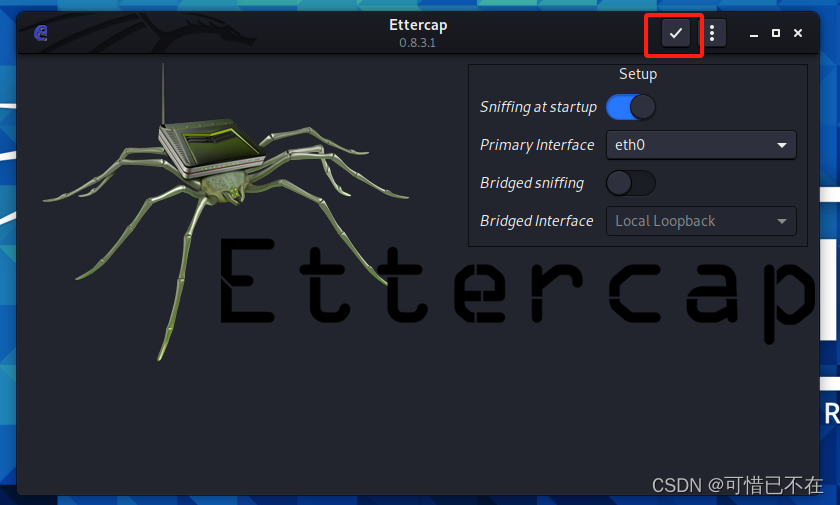

我们要使用的工具就是Ettercap,点击

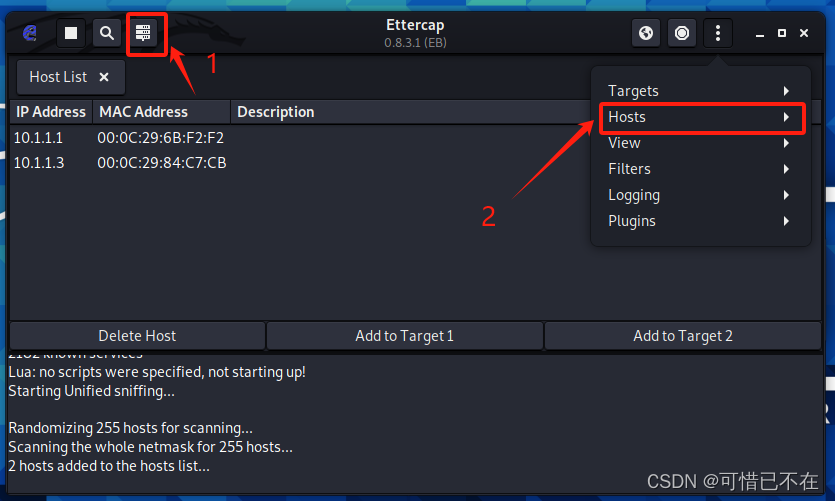

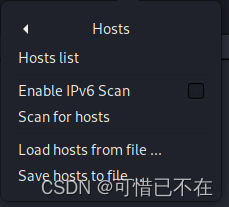

在Hosts下找到Scan for hosts(扫描)

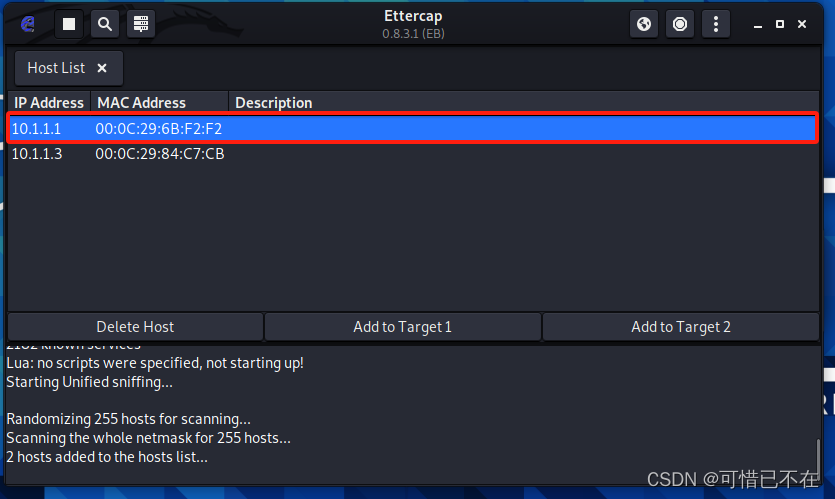

这个时候我们观察到扫描到了,10.1.1.1(客户机),10.1.1.3 (服务器)两个

选择10.1.1.1 点击Add to Target 1

选择10.1.1.3 点击Add to Target 2

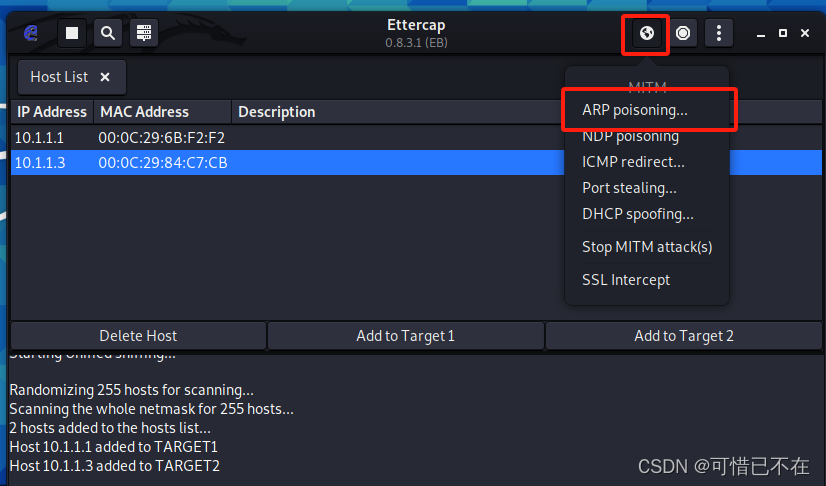

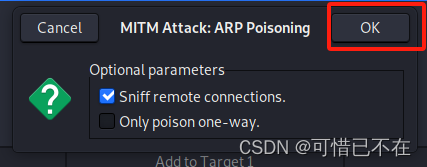

选择ARP,直接点击OK即可

出现这个代表成功了

6.客户机访问www.xxx.com非法网站后台登录

观察到10.1.1.2(KALI)伪装的MAC地址和10.1.1.3的(服务器)一模一样

输入账号密码

账号:123456789

密码:123456

点击登录

可以看到成功捕获到我们的账号和密码

这篇关于【黑客渗透】-- 中间人攻击的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!