本文主要是介绍中间人攻击是什么,会产生哪些危害,如何有效防止中间人攻击,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

简介

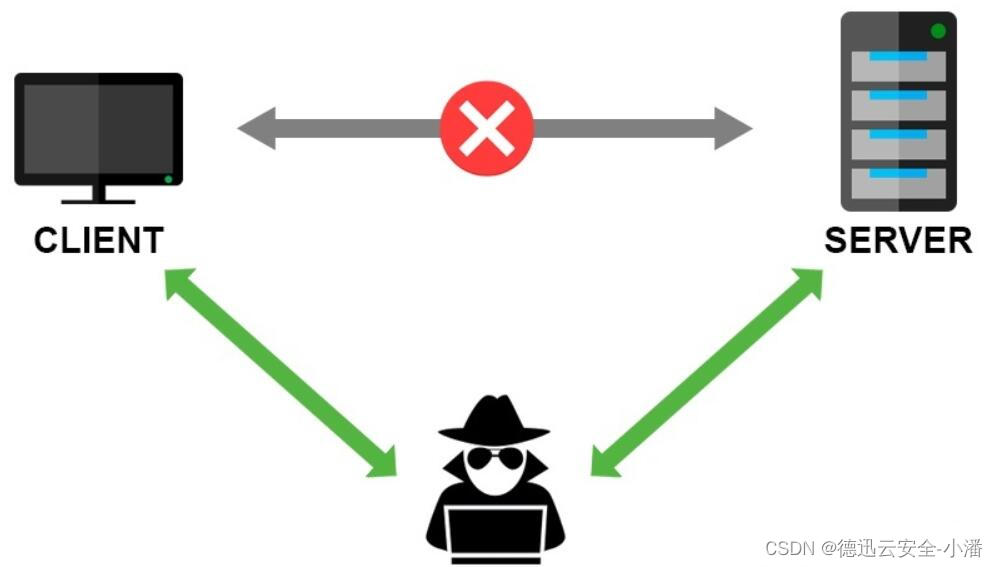

中间人攻击(Man-in-the-Middle Attack,简称MITM攻击)是一种网络攻击,其原理是攻击者通过各种技术手段将受攻击者控制的一台计算机虚拟放置在网络连接中的两台通信计算机之间,这台计算机称为“中间人”。在攻击过程中,中间人可以截取、查看、篡改、伪造或修改受害者之间的通信数据,以达到窃取敏感信息、篡改数据或实施其他恶意行为的目的。

举个简单的例子,假设A同学和B同学正在使用一个不安全的公共Wi-Fi网络进行通信,而攻击者恰恰潜伏在这个网络中。A同学想要向B同学发送一条私密信息,如银行账号。他通过不安全的公共Wi-Fi发送这条信息,攻击者截获了这条信息。攻击者可以篡改这条信息,例如更改银行账号的最后几位数字,然后将篡改后的信息发送给B同学。B同学误以为收到的是A同学的原始信息,并按照篡改后的信息进行了操作。这样,攻击者就可以窃取A同学的银行账号信息,并可能进行欺诈行为。

这个例子中,攻击者通过中间人攻击截获并篡改了A同学和B同学之间的通信内容,从而达到了窃取敏感信息和干扰通信的目的。因此,为了避免中间人攻击,我们应该避免在不安全的网络环境中使用敏感信息进行通信,并采取一系列的安全措施来保护个人信息和数据的安全性。

中间人攻击的常见方法

中间人攻击常见的两种方法是ARP欺骗和DNS欺骗。在ARP欺骗中,攻击者伪装成一台网络设备,通过篡改网络数据包中的MAC地址,将受害者的网络流量引导到中间人计算机上,从而窃取敏感信息或实施其他恶意行为。在DNS欺骗中,攻击者将受害者的DNS请求重定向到自己的服务器上,然后将返回的响应篡改或伪造,使受害者访问到假冒的网站或服务。

实施中间人攻击的步骤

第一步寻找目标:攻击者选择一个合适的受害者作为目标,并确定其网络环境中的通信方式和数据传输路径。

第二步伪装成合法用户:攻击者通过伪装成合法用户或网络设备,使得受害者无法识别其身份。

第三步截取通信数据:攻击者截取受害者之间的通信数据,这可以通过ARP欺骗、DNS欺骗或其他技术手段实现。

第四步篡改或伪造数据:攻击者篡改或伪造通信数据,以达到其目的。例如,窃取敏感信息、篡改网页内容或实施网络钓鱼等。

第五步发送伪造的响应:攻击者将篡改后的数据发送给受害者,并伪造合法的响应,使受害者无法察觉。

第六步窃取敏感信息:攻击者通过窃取受害者的敏感信息,如账号密码、信用卡信息等,进行欺诈或其他恶意行为。

中间人攻击的危害

窃取敏感信息

攻击者可以截获并窃取受害者之间的通信内容,包括个人信息、账号信息、信用卡信息、私密聊天内容等。这些信息可能被用于欺诈、身份盗窃或其他恶意行为。

篡改数据

攻击者可以篡改受害者之间的通信内容,例如篡改网页内容、电子邮件或文件,以达到欺诈或干扰的目的。这种篡改可能导致受害者遭受经济损失或遭受其他不良影响。

会话劫持

攻击者可以通过中间人攻击控制或监听受害者之间的通信会话,从而窃取敏感信息或干扰正常的通信。这种会话劫持可能导致受害者在不知不觉中泄露敏感信息或受到欺诈。

破坏信任关系

中间人攻击可以破坏受害者之间的信任关系,特别是对于需要安全通信的商业交易或个人通信。这种破坏可能导致受害者对通信伙伴失去信任,进而影响业务关系和声誉。

长期攻击

中间人攻击可以作为更大规模攻击的垫脚石。一旦攻击者成功实施中间人攻击,他们可能会进一步利用窃取的信息来实施更复杂的攻击,例如网络钓鱼、恶意软件感染或其他形式的攻击。

数据泄露和系统破坏

通过中间人攻击,攻击者可以访问和窃取敏感数据,包括个人信息、商业机密或健康记录等。这些数据可能被滥用或泄露,导致个人隐私泄露或组织机构的声誉受损。此外,攻击者还可能利用窃取的信息来破坏系统或导致其他形式的损害。

中间人攻击的解决方案

使用安全的通信协议

确保使用安全的通信协议,如HTTPS或SSL/TLS,来加密和保护数据传输。这些协议可以提供加密和身份验证,防止数据被窃取或篡改。

更新软件和操作系统

及时更新软件和操作系统,以确保使用最新版本。软件供应商通常会发布安全更新来修复已知的漏洞和问题,及时应用这些更新可以降低受到攻击的风险。

使用强密码和多因素身份验证

选择长且复杂的密码,并确保每个账户使用不同的密码。多因素身份验证可以增加额外的安全层,即使密码被破解,攻击者也需要其他验证因素才能访问账户。

保护个人信息和隐私

避免在不可信的网络环境中共享个人信息和敏感数据。使用可靠的加密工具和安全存储解决方案来保护数据的安全性。

使用防火墙和安全软件

部署防火墙和安全软件(如防病毒软件、入侵检测系统等)来监测和防御恶意流量和攻击。定期更新和维护这些系统,确保其有效性。

教育和培训

提高员工对网络安全的认识和意识,培训他们识别和避免网络攻击的手法和防护措施。教育员工谨慎处理来自未知来源的邮件、短信和电话,以避免成为中间人攻击的受害者。

定期审计和监控

定期对网络进行安全审计和监控,检查是否存在潜在的安全漏洞和问题。及时修复已知的安全问题,并采取相应的安全措施。

使用安全的网络环境

尽可能使用安全的网络环境进行通信,例如使用公司内部网络或可信任的Wi-Fi网络。避免在不安全的公共Wi-Fi网络上使用敏感信息进行通信。

这篇关于中间人攻击是什么,会产生哪些危害,如何有效防止中间人攻击的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!