web14专题

ctfshow web web签到--web14

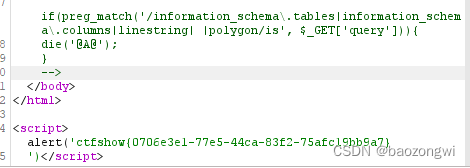

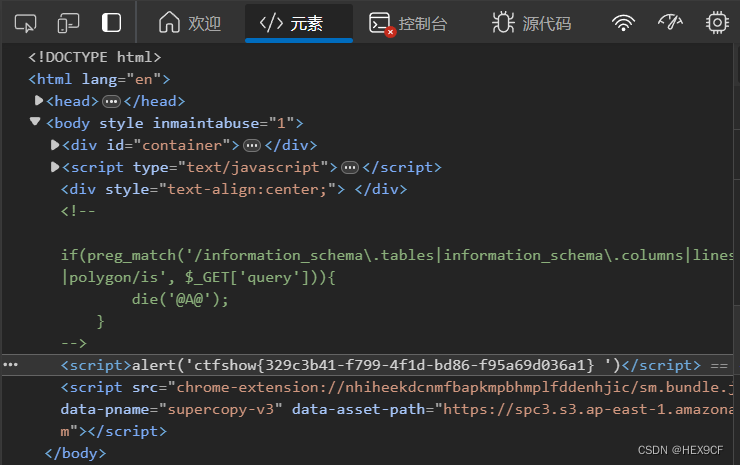

web签到 查看源代码解码即可 web2 SQL注入,我之前是没遇到这种格式的长了新姿势 ' or 1=1 union select 1,database(),3 limit 1,2;#' or 1=1 union select 1,(select table_name from information_schema.tables where table_schema='web2' lim

【CTF Web】CTFShow web14 Writeup(PHP+switch case 穿透+SQL注入+文件读取)

web14 5 解法 <?phpinclude("secret.php");if(isset($_GET['c'])){$c = intval($_GET['c']);sleep($c);switch ($c) {case 1:echo '$url';break;case 2:echo '@A@';break;case 555555:echo $url;case 44444:echo

CTF-Web14(有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人)

知识点:编辑器漏洞,领导讲话的图片很可能来自于编辑器这个路径,从图片路径找到编辑器路径进行突破。 根据提示,在源码中搜索editor,ctrl+u查看源代码,ctrl+f查看editor关键字 输入路径 着重看插入文件 浏览网站目录var/www --->html--->nothinghere--->.txt文件 上传发现路径,进行url访问,发现目录错啦

JavaWeb14.购物车案例(上)

目录 项目实现功能 显示层 用户登录界面 login.jsp 用户登录操作页面 doLogin.jsp ds.java 用户实体类 User.java 数据库帮助类 DBHelper.java 数据库访问层 用户数据库访问接口 IUserDao.java 用户数据库访问实现类 UserDaoImpl.java 商品数据库访问接口 IGoodsDao.java 商品数据库访问

Bugku CTF web14(Web)

0、打开网页,点击click me? no链接 URL栏中显示:http://114.67.246.176:15077/index.php?file=show.php,可能存在文件包含漏洞 这里介绍一下:php:// 协议 条件: allow_url_fopen:off/onallow_url_include :仅php://input php://stdin php://memo