tee专题

在Linux/Ubuntu/Debian中使用 `tee` 命令将输出显示在终端并写入文件中

在Linux/Ubuntu/Debian中使用 tee 命令将输出显示在终端并写入文件中 在日常的 Linux 系统操作中,我们常常需要将命令的输出重定向到文件中以便于后续查看和处理。本文将通过几个常见示例,介绍如何使用 tee 命令来同时将输出显示在终端并写入文件中。 基础命令:ls > file ls > file 是一个非常基础的命令,它的作用是将 ls 命令的输出重定向到 file

iptable报文 端口重定向 xt_TEE 功能

目录 功能说明: 1.kernel加载netfilter 扩展模块 2.使用实例 3.有趣的实例 功能说明: net\netfilter\Kconfig config NETFILTER_XT_TARGET_TEE tristate '"TEE" - packet cloning to alternate destination' 可以将设备接口的报文重定向到一个ip。

TEE的由来以及TEE的概念

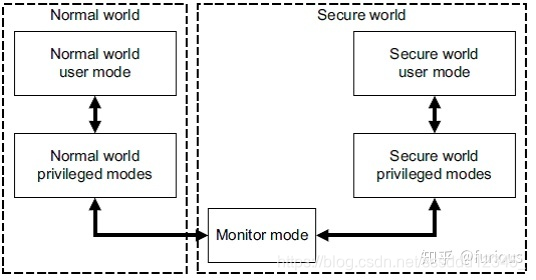

TEE的由来 TEE-with-OS启动实例 TEE概览 将一个物理处理器分时复用为两个逻辑处理器一半是Rich Execution Environment , 用来运行不可信的系统和APP一半是Trusted Execution Environment , 用来运行可信的系统 ,管理 关键硬件, 为 不可信的系统提供接口TEE是一种环境,可信执行环境。TEE的实现方案需要硬件和软件的

Android14音频进阶之dump各阶段音频数据<Tee Sink方案>(七十五)

简介: CSDN博客专家,专注Android/Linux系统,分享多mic语音方案、音视频、编解码等技术,与大家一起成长! 优质专栏:Audio工程师进阶系列【原创干货持续更新中……】🚀 优质专栏:多媒体系统工程师系列【原创干货持续更新中……】🚀 优质视频课程:AAOS车载系统+AOSP14系统攻城狮入门实战课【原创干货持续更新中……】🚀 人生格言:

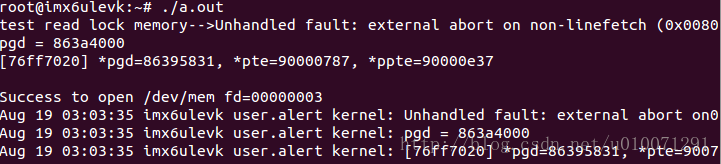

IMX6UL EVK OP-TEE SET TZASC ENABLE

一.准备工作 配置IMX6UL EVK平台并将OP-TEE移植到此平台中。 二.具体实现 1. 编写运行于linux非安全世界的地址访问程序,并将其放置到IMX6UL 文件系统/home/root路径下。 创建一个简单的程序test_mem.c,代码如下: #include <stdio.h>#include <sys/types.h>#include <sys/stat.h>#i

HIKEY OP-TEE切换UART运行状态

已经实现了UART的安全状态的切换。打算基于此继续开发OPTEE_OS相应的各类驱动。 一.资源准备 OPTEE工程源码:OPTEE官网 注意:根据说明下载hikey_debian的代码版本。 二.实现方法 1.Hikey_Debian的代码版本带有helloworld的样例TA,可以修改为调用静态TA,当然也可以自行编写TA调用静态TA,调用方法前文讲述过了,不再累述。 2.下载OP

OP-TEE TA:读写寄存器数据

最近想为OP-TEE的Trusted OS开发一个触摸屏驱动,在查询代码的时候发现直接调用TA修改TZPC寄存器的值是不可行的,原因是user TA的运行采用了沙盒机制,所以无法直接访问寄存器所映射的物理地址。所以在查看了相关资料后,总结出如下方法用以解决此问题。 一. 编写static TA 在/optee_os/core/arch/arm/sta目录下新建一个sta_reg.c文件,作为一

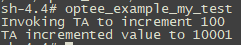

Hikey OP-TEE Helloworld.TA移植和运行

一.获得Helloworld的TA源码 将TA源码下载到OP-TEE工程目录下,一般为/devel/optee git clone https://github.com/jenswi-linaro/lcu14_optee_hello_world.git optee_helloworld cd optee_helloworld 当然参照optee_test的TA程序也可以自行编写,这里使用官

OP-TEE xtest 功能记录

现有的用于测试的xtest TA(Trusted Application)共有8个,分别涵盖了内核测试、内部API测试、客户端API测试、加密测试、创建失败测试、安全测试等方面,笔者对各测试功能进行统计,用于对TA以及OP-TEE的学习。xtest已经成功在HIKEY、QEMU、FVP等平台上运行通过。 根据optee_test/host/xtest/目录下的xtest_main.c文件获知,x

OP-TEE在HIKEY上的编译、运行与测试

笔者使用的是UBUNTU14.04 版本,OP-TEE官方的方法尝试失败,故采用如下方法移植成功:(注意:由于OP-TEE更新后删除了optee_linux_driver,导致此方法已经失效) 1. 新建目录并下载相应交叉编译器,并设置环境变量。 mkdir arm-tc arm64-tctar --strip-components=1 -C ${PWD}/arm-tc -xf gcc-li

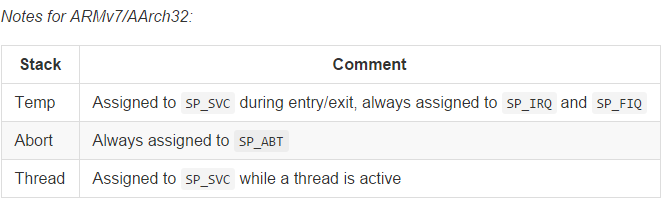

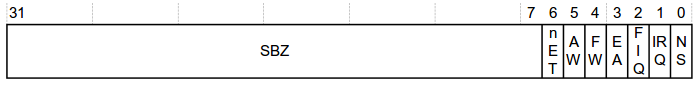

OP-TEE设计结构(二)

5. MMU 映射表 OP-TEE使用多个L1层次下的映射表,一个大的(4G)的和两个或两个以上的小的映射表(32MB)。大映射表处理内核模式映射,匹配在小映射表所包含之外的所有的地址,小映射表是按每一个线程分配的,并覆盖了一个大的虚拟内存空间的映射。 存在于大小映射表之间的存储空间由TTBRC进行初始化,TTBR1总是指向大的映射表。TTBR0在用户映射活跃时指向小的映射表,若用户映射当前

可信执行环境TEE介绍及在区块链领域的应用

随着移动设备的发展,移动设备的功能越来越强大,移动设备会存储用户的资产,处理支付等操作。目前移动端的系统运行环境叫做REE(Rich Execution Environment),在其中运行的系统叫做Rich OS(Operating System),包含Android、IOS和Linux,Rich OS的特点是功能强大,开放和扩展性好,可以给上层应用提供设备的所有功能,比如摄像头,触摸屏等,这样

灵活使用Linux下的glimpse工具和tee命令

采用glimpse可以对源代码进行索引,这样在繁杂的代码里面,可以很快的找到关键字。 这个工具就是glimpse。使用方法就不多说了。可以查google嘛! ^__^ 采用tee命令可以将glimpse查找出来的信息转存为文件。 就是这样: glimpse CONFIG_BOOTDELAY | tee bootdelay.txt 这样就查出了所有CONFIG_BOOTDEL

QEMU_v8搭建OP-TEE运行环境

文章目录 一、依赖下载二、设置网络三、安装下载四、运行OP-TEE 一、依赖下载 更新依赖包,下载一系列依赖。比如Python需要Python3.x版本,需要配置git的用户名和邮箱等。这里不详细展开了,很多博客都有涉及到。 二、设置网络 这一点非常重要。由于后续的编译过程需要从网上拉取源代码编译,如果网络有问题则可能出现各种稀奇古怪的错误。因此需要保证Ubuntu能连上外网

,变量,环境配置,特殊符号,cut, sort, tee, split,, ||

变量 常用的变量:PATH(环境变量)、HOME、PWD、LOGNAMEenv命令 - 查看环境变量,系统使用的环境变量;set命令 - 除了系统的环境变量,还有用户自定义的变量;(自定义用户只能用set查出) [root@tanyvlinux ~]# a=111[root@tanyvlinux ~]# echo $a111[root@tanyvlinux ~]# set |grep 1

练习 7:Bash:重定向,stdin,stdout,stderr,,,,|,tee,pv

在 Linux 中,一切都只是文件。这意味着,对于控制台程序: 键盘表示为一个文件,Bash 从中读取你的输入。显示器表示为一个文件,Bash向输出写入它。 让我们假设,你有一个程序可以计算文件中的行。你可以通过键入wc -l来调用它。现在尝试一下 没有发生什么事吧?它只是卡在那里。错了,它正在等待你的输入。这是它的工作原理: line_counter = 0while end of fi

【TEE】内存完整性保护

Hash Functions&Merkle Tree 对读操作进行完整性检查,通过在加载的块上重新计算一个哈希,然后根据片外地址将得到的哈希与片上哈希比较。 缺点:不可承受的片上存储开销,并假设128位哈希和512位cache line,其开销为保护内存空间的25 %。 片上存储需求是无法承受的,有必要将这些参考值"安全"地存储在片外。递归地应用认证原语,形成了一个完整性树结构,只需要将树的根

tee漏洞学习-翻译-3:TrustZone exploit for MSM8974

原文:http://bits-please.blogspot.com/2015/08/full-trustzone-exploit-for-msm8974.html 在这篇博文中,我们将介绍利用上一篇文章中描述的 TrustZone 漏洞的完整过程。 在开发此漏洞时,我只使用了我值得信赖的(个人)Nexus 5 设备。这意味着下面写入的所有内存地址和其他特定信息均取自该设备。 如果有人想要重

TEE下的加密深度学习:PySyft pytorch Intel SGX 关于受信任执行环境的安全聚合

现在,世界创造的数字数据比我们想象的要多-在过去十年中,现有数据的90%以上已经生成。人工智能领域已充分利用了所有数据的价值。深度学习模型利用了越来越多的数据,不仅在各个领域提供了突破,而且还为许多公司提供了相关的应用程序。在越来越大的数据集上训练这些模型对几家公司的基础架构构成了关键问题。考虑到这一点,基础架构问题的替代方法是云计算。这带来了许多好处,例如可伸缩性,移动性,可靠性,节省成本等。但

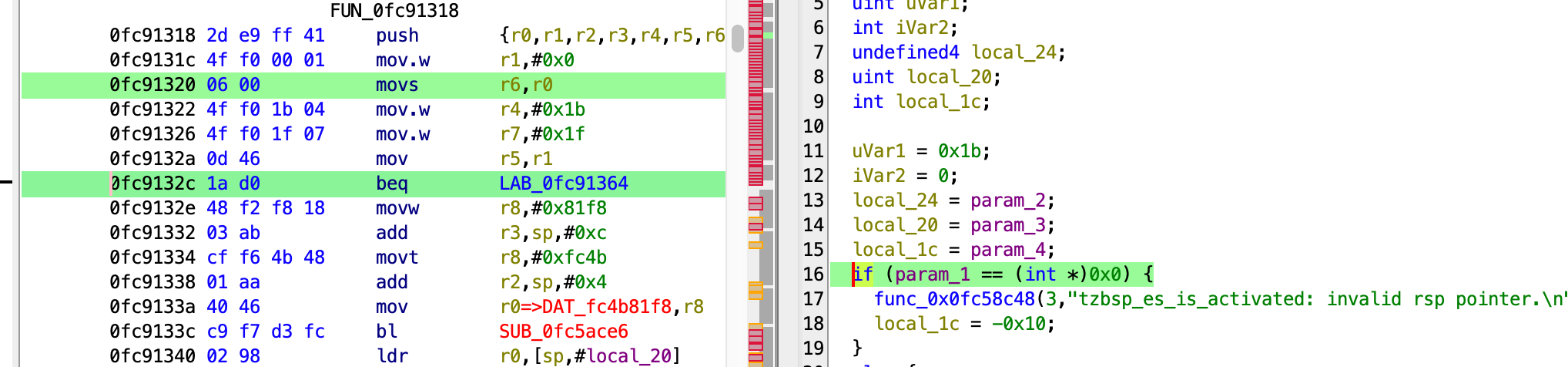

tee漏洞学习-翻译-2:探索 Qualcomm TrustZone的实现

原文:http://bits-please.blogspot.com/2015/08/exploring-qualcomms-trustzone.html 获取 TrustZone image 从两个不同的位置提取image 从手机设备本身从google factory image 已经root的Nexus 5设备,image存储在eMMC芯片上,并且eMMC芯片的分区在/dev/bloc

tee测试及添加用例方法

Xtest opetee的测试程序xtest的源代码,主要用来测试TEE中提供的各种算法逻辑和提供的其他功能; 现有的用于测试的xtest TA(Trusted Application)共有8个,分别涵盖了内核测试、内部API测试、加密测试、创建失败测试、并发测试、安全测试等方面。 1.1. Xtest测试程序 1.1.1. regression_1000.c 1. regression_100

TEE(Trusted Execution Environment)

REE(Rich Execution Environment) 1.1. REE简介 所有移动设备都支持REE运行通用OS:Android、iOS、Linux为上层App提供设备的所有功能开放的、可扩展的且通用的在互联互通的网络世界中运转 1.2. REE存在安全隐患 基于OS实现的App隔离极易被绕过;OS代码庞大,漏洞频发;OS很难被检验和认证;OS可以看到App内部的所

tee漏洞学习-翻译-1:从任何上下文中获取 TrustZone 内核中的任意代码执行

原文:http://bits-please.blogspot.com/2015/03/getting-arbitrary-code-execution-in.html 目标是什么? 这将是一系列博客文章,详细介绍我发现的一系列漏洞,这些漏洞将使我们能够将任何用户的权限提升到所有用户的最高权限 - 在 TrustZone 本身内执行我们的代码。 由于我只有个人 Android 设备(搭载 Sn

iptables TEE模块测试小记

概述 因为公司项目需求,需要对服务器特定端口进行流量镜像,各种百度之后,发现TEE的模块,后来一番折腾,发现被转发的机器死活收不到数据,最后tcpdump一通了解到根源,博文记录,用以备忘。 问题描述 Q: 很简单就是局域网内两台机器,通过TEE模块转发无法成功。 A: 后面通过tcpdump抓包对比了数据,发现TEE模块已经起作用了,因为是二层转发,gateway指定的是另外一台服务器,这

Linux Shell 015-文本双向覆盖重定向工具tee

Linux Shell 015-文本双向覆盖重定向工具tee 本节关键字:Linux、Bash Shell、文本双向覆盖重定向工具 相关指令:tee、echo、cat tee介绍 tee工具是从标准输入读取并写入到标准输出和文件,即:双向覆盖重定向(屏幕输出|文本输入)。 tee语法 基本语法:tee [选项] 文件名 tee常用选项 选项说明-a双向追加重定向-i忽略中断信号–he

linux查看日志并记录到文件tee

tail -f catalina.out |grep ERROR| tee error.log 定位问题查看日志时有时日志输出太快,一闪而过,就想在查看日志的同时将日志记录到单独文件中,方便查看。只要使用tee命令就可以了,tee命令读取标准输入,把这些内容同时输出到标准输出和(多个)文件中,tee命令可以重定向标准输出到多个文件。要注意的是:在使用管道线时,前一个命令的标准错误输出不会被