scripting专题

经验笔记:跨站脚本攻击(Cross-Site Scripting,简称XSS)

跨站脚本攻击(Cross-Site Scripting,简称XSS)经验笔记 跨站脚本攻击(XSS:Cross-Site Scripting)是一种常见的Web应用程序安全漏洞,它允许攻击者将恶意脚本注入到看起来来自可信网站的网页上。当其他用户浏览该页面时,嵌入的脚本就会被执行,从而可能对用户的数据安全构成威胁。XSS攻击通常发生在Web应用程序未能充分过滤用户提交的数据时,导致恶意脚本得以传递

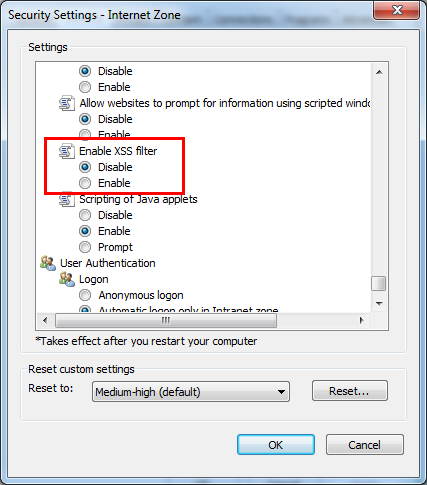

登陆Oracle EBS的Form遇到问题Internet Explorer has modified this page to help prevent cross-site scripting

登陆Oracle EBS的Form遇到问题Internet Explorer has modified this page to help prevent cross-site scripting 今天在登陆Oracle EBS的Form 遇到问题Internet Explorer has modified this page to help prevent cross-site

XSS(cross-site scripting,跨站脚本攻击)简单示例

什么是XSS XSS(cross-site scripting),跨站脚本攻击,是Web安全中很重要的一个议题。 这篇文章演示了如何利用脚本注入来攻击一个网站,以及如何抵御这种注入攻击。 网站源代码 <?php$xss = isset($_POST['xss']) ? $_POST['xss'] : '';if ($xss) {file_put_contents('post.data'

Beginning Shell Scripting

版权声明:原创作品,允许转载,转载时请务必以超链接形式标明文章原始出版、作者信息和本声明。否则将追究法律责任。 http://blog.csdn.net/topmvp - topmvp *Covering all major platforms-Linux, Unix, Mac OS X, and Windows-this guide shows programmers and power u

Practical JavaScript, DOM Scripting and Ajax Projects

版权声明:原创作品,允许转载,转载时请务必以超链接形式标明文章原始出版、作者信息和本声明。否则将追究法律责任。 http://blog.csdn.net/topmvp - topmvp Practical JavaScript, DOM, and Ajax Projects is ideal for web developers already experienced in JavaScr

C# 配置错误定义了重复的“system.web.extensions/scripting/scriptResourceHandler”节

项目直接调试可以正常运行。但部署到IIS下就提示,配置错误定义了重复的“system.web.extensions/scripting/scriptResourceHandler”节 检查web.config里面也没有重复定义,找了很久才发现因为程序是3.5版本,而在iis里面.net版本选择了4.0,改成2.0后正常了

CMake 脚本命令(Scripting Commands)之find_library

find_library find_library 一般直接去查找依赖库文件,和find_package 不一样,find_package 找的是 .cmake 文件,而find_library 直接找 .so 或者 .a 文件。和find_path 一样,命令的执行结果会默认缓存到 CMakeCache.txt 中。 (1) 格式 find_library (<VAR>name | NAM

Microsoft Vista Speech Recognition Tested - Perl Scripting

http://www.youtube.com/watch?v=KyLqUf4cdwc 微软的语言识别系统! Powered by ScribeFire.

XSS攻击原理和防御;XSS攻击方式;前端安全之XSS;Cross Site Scripting

XSS定义 XSS, 即为(Cross Site Scripting), 中文名为跨站脚本, 是发生在目标用户的浏览器层面上的,当渲染DOM树的过程成发生了不在预期内执行的JS代码时,就发生了XSS攻击。 跨站脚本的重点不在‘跨站’上,而在于‘脚本’上。大多数XSS攻击的主要方式是嵌入一段远程或者第三方域上的JS代码。实际上是在目标网站的作用域下执行了这段js代码。 XSS攻击方式 1,反

weblogic的WLST(weblogic Scripting Tool)使用

weblogic的WLST使用 什么是WLST(weblogic Scripting Tool) WLST可以做哪些事情 使用WebLogic脚本工具 使用WLST Offline创建WebLogic域 管理服务器生命周期 导航MBeans(WLST Online) 配置现有的WebLogic域 获取运行时信息

Unity报错Currently selected scripting backend (IL2CPP) is not installed

目录 什么是il2cpp il2cpp换mono Unity打包报错Currently selected scripting backend (IL2CPP) is not installed 什么是il2cpp Unity 编辑器模式下是采用.net 虚拟机解释执行.net 代码,发布的时候有两种模式,一种是mono虚拟机模式,一种是il2cpp模式。由于iOS AppSt

配置错误定义了重复的“system.web.extensions/scripting/scriptResourceHandler” 解决办法

https://www.cnblogs.com/lyl6796910/p/3776197.html 我运行在iis中配置的那个网站后,报错:错误代码 0x800700b7 配置错误定义了重复的“system.web.extensions/scripting/scriptResourceHandler”节 这个问题原因在于window7的IIS默认用的是ASP.NET v4.0应用

开发安全之:Cross-Site Scripting: Poor Validation

Overview 在 php 中,程序会使用 HTML、XML 或其他类型的编码,但这些编码方式并不总是能够防止恶意代码访问 Web 浏览器。 Details 使用特定的编码函数(例如 htmlspecialchars() 或 htmlentities())能避免一部分 cross-site scripting 攻击,但不能完全避免。根据数据出现的上下文,除 HTML 编码的基本字符 <、>

A scripting for rebooting system

2005年08月19日 11:59:00 strComputer = " . " Set objWMIService = GetObject ( " winmgmts: " _ & " {impersonationLevel=impersonate,(Shutdown)}!/ " & strComputer & " ootcimv2 " ) Se

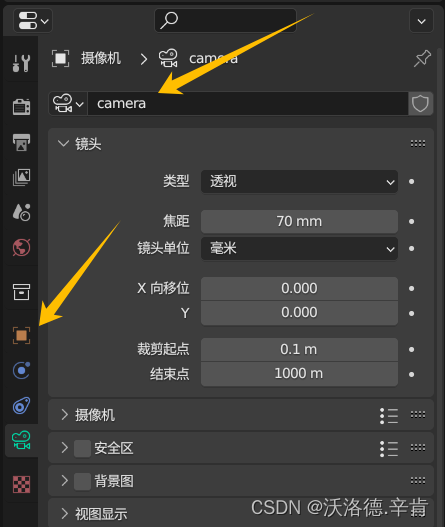

blender scripting 编写

blender scripting 编写 一、查看ui按钮对应的代码二、查看或修改对象名称三、案例:渲染多张图片并导出对应的相机参数 一、查看ui按钮对应的代码 二、查看或修改对象名称 三、案例:渲染多张图片并导出对应的相机参数 注:通过ui交互都设置好,如果ui能渲染,该代码就能运行成功。 import bpyimport mathimport osfrom

Scripting.FileSystemObject

Scripting.FileSystemObject对象的详细技巧指南 FileSystemObject对象提供对计算机文件系统的访问: 在代码内操作文本文件、文件夹及驱动器。它是脚本运行期库提供的对象之一,对于服务器ASP页面内的VBScript和JScript都有效。如果页面的扩展名为.hta(表示它们是HTA的一部分),它也可用在客户端的IE 5中。本节仅讨论在服务器上的ASP脚本如

【网络攻防技术】XSS攻击手实验——Cross-Site Scripting (XSS) Attack Lab

作业题目 跨站点脚本(XSS)是一种常见于web应用程序中的计算机安全漏洞。此漏洞使攻击者有可能将恶意代码(如JavaScripts)注入受害者的web浏览器。 为了演示攻击者可以做什么,我们在预先构建的Ubuntu VM映像中设置了一个名为Elgg的web应用程序。我们已经注释掉了Elgg的一些保护方法,故意使其容易受到XSS攻击。学生们需要利用这些漏洞发动攻击,就像Samy Kamkar在

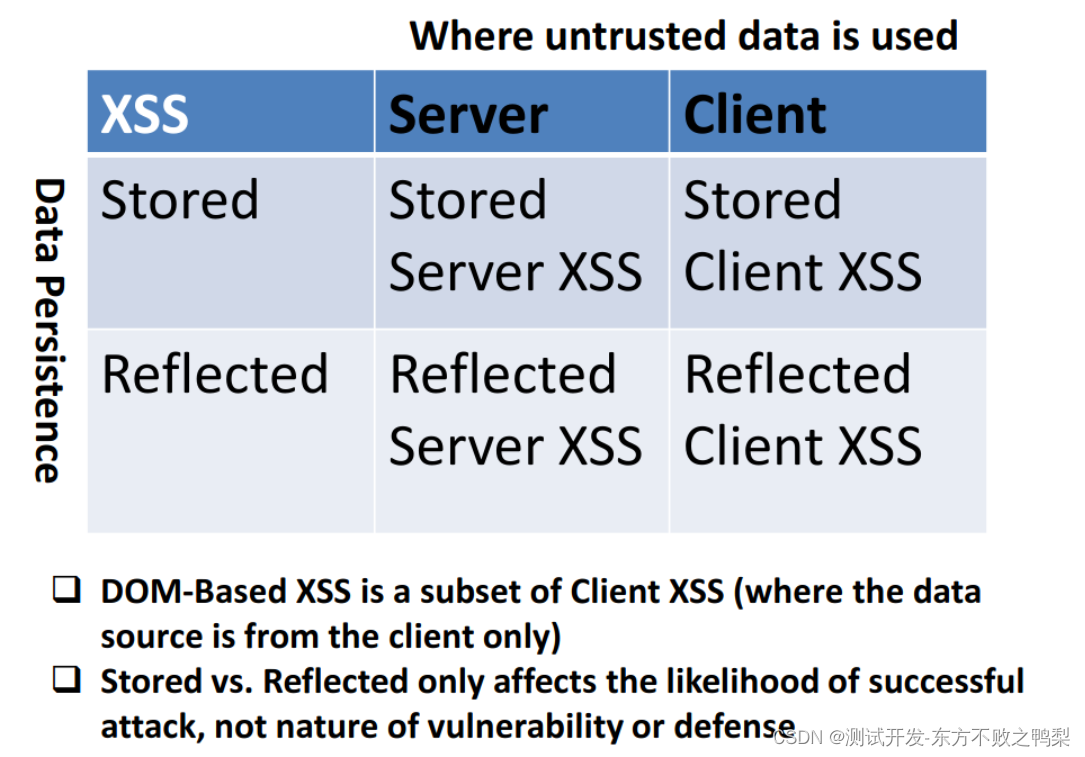

Cross Site Scripting (XSS)

攻击者会给网站发送可疑的脚本,可以获取浏览器保存的网站cookie, session tokens, 或者其他敏感的信息,甚至可以重写HTML页面的内容。 背景 XSS漏洞有不同类型,最开始发现的是存储型XSS和反射型XSS,2005,Amit Klein发现了基于DOM的XSS。 反射型XSS也叫不可持续XSS,当用户输入在错误消息、搜索结果或任何其他响应中立即由Web应用程

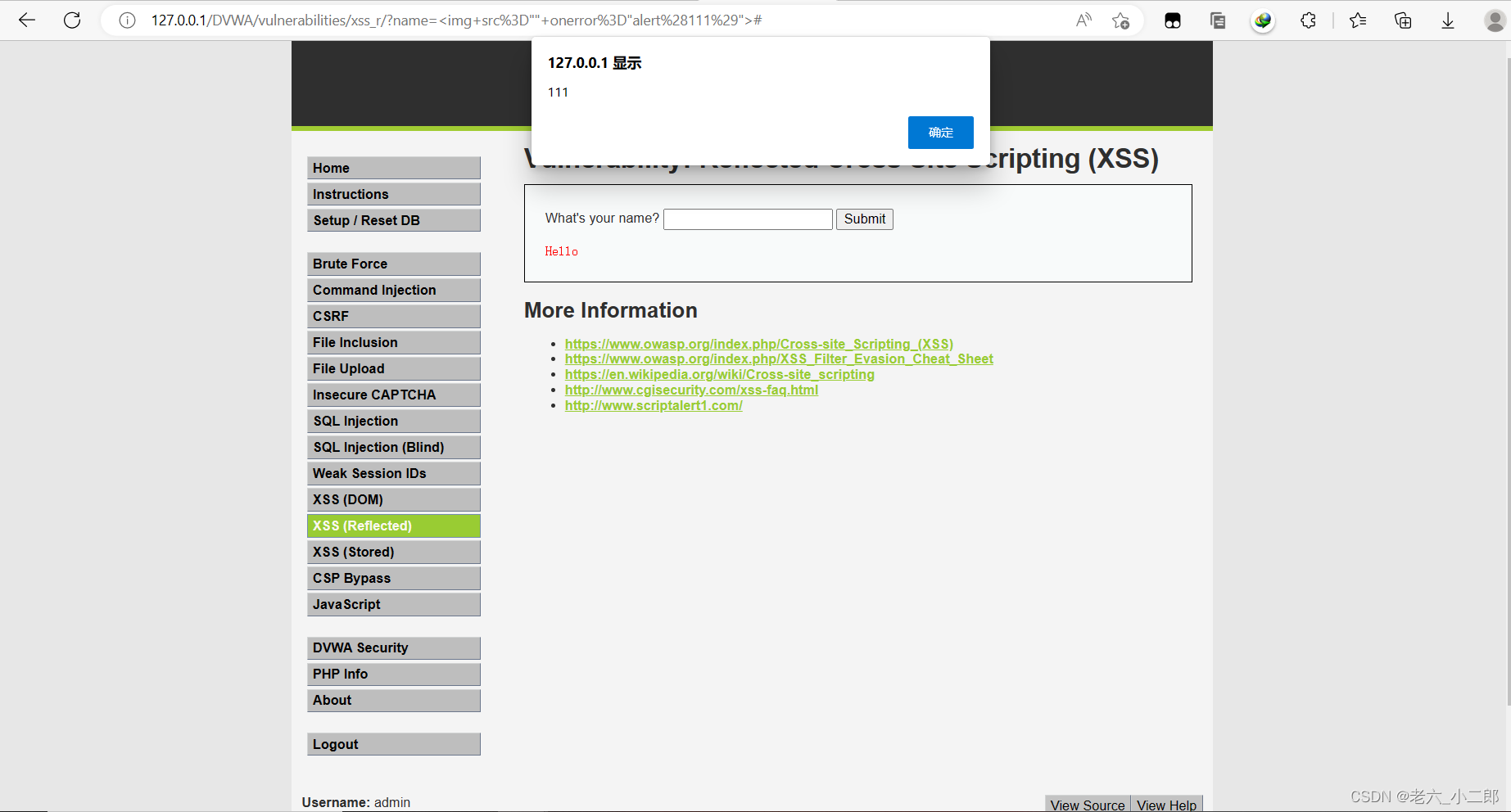

xss跨站脚本【反射型---Reflected Cross Site Scripting (XSS)】

介绍: 跨网站脚本(Cross-site scripting,XSS) 又称为跨站脚本攻击,是一种经常出现在Web应用程序的安全漏洞攻击,也是代码注入的一种。XSS是由于Web应用程序对用户的输入过滤不足而产生的,攻击者利用网站漏洞把恶意的脚本代码注入到网页之中,当其他用户浏览这些网页时,就会执行其中的恶意代码,对受害者用户可能采取Cookie窃取、会话劫持、钓鱼欺骗等各种攻击。这类攻击通常包含

DVWA之Reflected Cross Site Scripting (XSS)(小白适宜)

DVWA之Reflected Cross Site Scripting (XSS) 嵌入网页 中间为所嵌入的网页,可调整宽高与边框(frameborder),全设为0即可消除边框 1.LOW级别 1.PHP代码分析 我们可以通过 View Source获得代码如下 <?php// Is there any input?if( array_key_exists( "name", $_GE

使用SEQ2SEQ MODEL WITH THE HYBRID FRONTEND---pytorch scripting使用技巧

作者: Matthew Inkawhich 本教程将介绍使用PyTorch的Hybrid Frontend将序列到序列模型转换为Torch脚本的过程。我们将转换的模型是Chatbot教程中的chatbot模型 。您可以将本教程视为Chatbot教程的“第2部分”并部署您自己的预训练模型,或者您可以从本文档开始并使用我们托管的预训练模型。在后一种情况下,您可以参考原始的Chatbot教程,以获取

freeCodeCamp-Basic Algorithm Scripting

1、如果给定的字符串是回文,返回true,反之,返回false。 /* 如果给定的字符串是回文,返回true,反之,返回false。如果一个字符串忽略标点符号、大小写和空格,正着读和反着读一模一样,那么这个字符串就是palindrome(回文)。function palindrome(str) {// Good luck!var reg=/\W|_/ig;str=str.replace(re

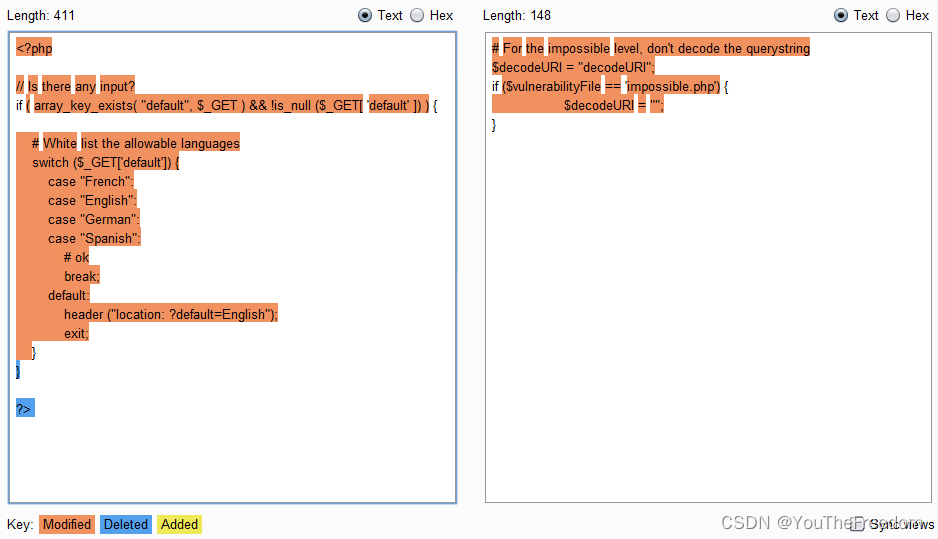

DVWA —— DOM Based Cross Site Scripting (DOM 型 XSS)

目录 漏洞原理 Low 渗透思路 无防护直接上 payload Medium 渗透思路 img 标签绕过防护 源码对比 Low & Medium 源码 对比小结 High 渗透思路 参数污染绕过 源码对比 Medium & High 源码 对比小结 Impossible 源码对比 High & Impossible 源码 对比小结 绕过 防御 参考文章