preg专题

PHP 正则表达式匹配 preg_match 与 preg_match_all 函数

PHP 正则表达式匹配 preg_match 与 preg_match_all 函数 原文地址:http://www.5idev.com/p-php_preg_match.shtml 正则表达式在 PHP 中的应用 在 PHP 应用中,正则表达式主要用于: 正则匹配:根据正则表达式匹配相应的内容正则替换:根据正则表达式匹配内容并替换正则分割:根据正则表达式分割字符串

PHP ereg 和 preg 的区别

首先要说明的是在PHP5.3里边ereg家族已经逐渐被preg替代了 preg,代表“Perl的正则表达式(Perl Regular Expressions)”。 ereg,代表“扩展的正则表达式(Extended Regular Expressions)”。 这两组函数的主要区别有: 1.preg_replace()里面的正则可以写成型如:"/..../"而ereg_replace()里面的

preg_match详解(反向引用和捕获组)

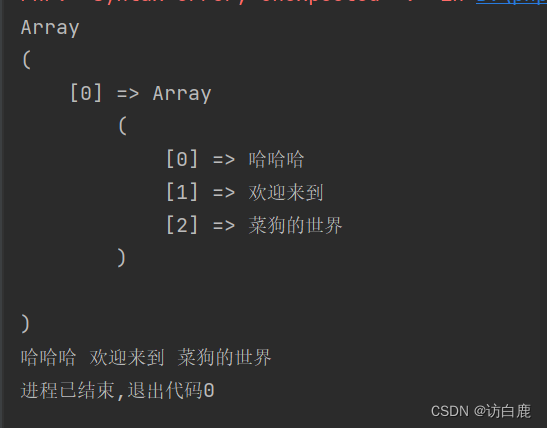

在讲preg_match函数之前,我们先了解一下什么是php可变变量 php可变变量 在PHP中双引号包裹的字符串中可以解析变量,而单引号则不行 也就是在php中,双引号里面如果包含有变量,php解释器会将其替换为变量解释后的结果;单引号中的变量不会被处理。 注意:双引号中的函数不会被执行和替换。 preg_match函数 利用 preg_match(),我们可以完成字符串的

preg_replace将手机号中间4位修改****

此文章是贴的他人的,原地址 $telphone=preg_replace("/(\d{3})(\d+)(\d{4})/",'$1****$3',"12323422342"); 将ip替换成* $ip=preg_replace("/(\d+\.\d+)\.(\d+)\.(\d+)/",'$1.*.*',$ip);

[PHP] PHP7已经删除了preg_replace的e修饰符

官网提示是这样的,对/e修饰符的支持已删除。请改用preg_replace_callback()原因是/e 修正符使 preg_replace() 将 replacement 参数当作 PHP 代码(在适当的逆向引用替换完之后),会被一句话后门使用 看看smarty中是也是这样用的,也是存在问题$source_content = preg_replace($search.'e', "'" .

preg_replace漏洞e模式函数执行

关于PHP函数preg_replace \e 模式函数执行漏洞 preg_replace: 该函数执行一个正则表达式的搜索和替换。 语法: mixed preg_replace ( mixed $pattern , mixed $replacement , mixed $subject [, int $limit = -1 [, int &$count ]] ) 搜索sub

使用 PHP 正则表达式“preg_match”检查日本内容输入

//平假名输入检查if(!preg_match('/^[ぁ-ん]+$/u', $val)){//error処理}//片假名输入检查if(!preg_match('/^[[ァ-ン]|ー]+$/u', $val)){//error処理}//邮件if(!preg_match('/^[a-zA-Z0-9_\.\-]+@(([a-zA-Z0-9_\.\-]+\.)+[a-zA-Z0-9]+$)/

比较strtr, str_replace和preg_replace三个函数的效率

http://www.jb51.net/article/39105.htm 之前已经分析过strtr的源码了,现在就比较strtr, str_replace和preg_replace的效率: 复制代码 代码如下: $str = '111111110000000000000000000000000000000111000001000100010000010010000010

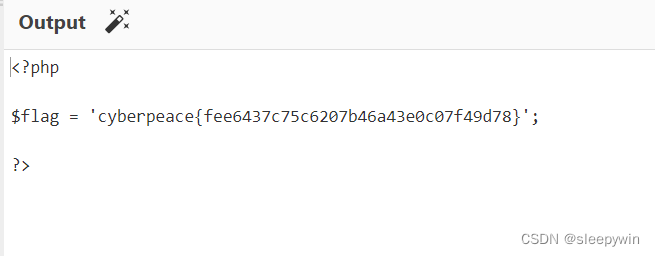

web:ics-05(本地文件包含漏洞、preg_replace函数/e漏洞、php伪协议读取文件)

题目 打开页面显示如下 只有这个页面能打开 显示如下 用dirsearch扫一下 查看了一下,发现没什么用 查看页面源代码 返回了,写入的参数,猜测可能有文件包含漏洞 用php伪协议读取文件 构造payload ?page=php://filter/read=convert.base64-encode/resource=index.php 显示如下

web:ics-05(本地文件包含漏洞、preg_replace函数/e漏洞、php伪协议读取文件)

题目 打开页面显示如下 只有这个页面能打开 显示如下 用dirsearch扫一下 查看了一下,发现没什么用 查看页面源代码 返回了,写入的参数,猜测可能有文件包含漏洞 用php伪协议读取文件 构造payload ?page=php://filter/read=convert.base64-encode/resource=index.php 显示如下

PHP:preg_match

preg_match — 执行匹配正则表达式 说明 int preg_match ( string $pattern , string $subject [, array &$matches [, int $flags = 0 [, int $offset = 0 ]]] ) flags可以被设置为以下标记值: PREG_OFFSET_CAPTURE (这会改变填充到matches参

php7中对preg_replace内的e不再支持

背景 最近开了一个新的系统,直接用的之前的代码,新系统中升级了php版本,改用php7,之前用的是php5.6,然后一顿操作,代码copy过来,环境打开,然后,然后,然后就一片空白,傻眼了,最开始以为是配置问题,然而并不是,试了另一个系统php7发现那个是用的smarty模板引擎,而现在这个系统是tpc,然后就一路断点找问题。最后问题找到了, $template = preg_replace(