poc专题

用友UFIDA NC portal/pt/file/upload接口存在任意文件上传漏洞 附POC

@[toc] 用友UFIDA NC portal/pt/file/upload接口存在任意文件上传漏洞 附POC 免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。 1. 用友UFIDA NC 简介 微信公众号搜索:南风漏洞复现文库 该文

如何构建一个成功的AI PoC(Prove of Concept)

点击上方“AI公园”,关注公众号,选择加“星标“或“置顶” 作者:Arnault 编译:ronghuaiyang 导读 如何把你的人工智能想法转化为可用的软件。 建立一个 AI PoC 是困难的。在这篇文章中,我将解释我的思维过程,使我的人工智能 PoCs 成功。 “我的闹钟能不能利用交通信息及时叫醒我去上班?”我们都想过求助于人工智能来解决我们的一个问题。概念证明(PoC)的目标是测试

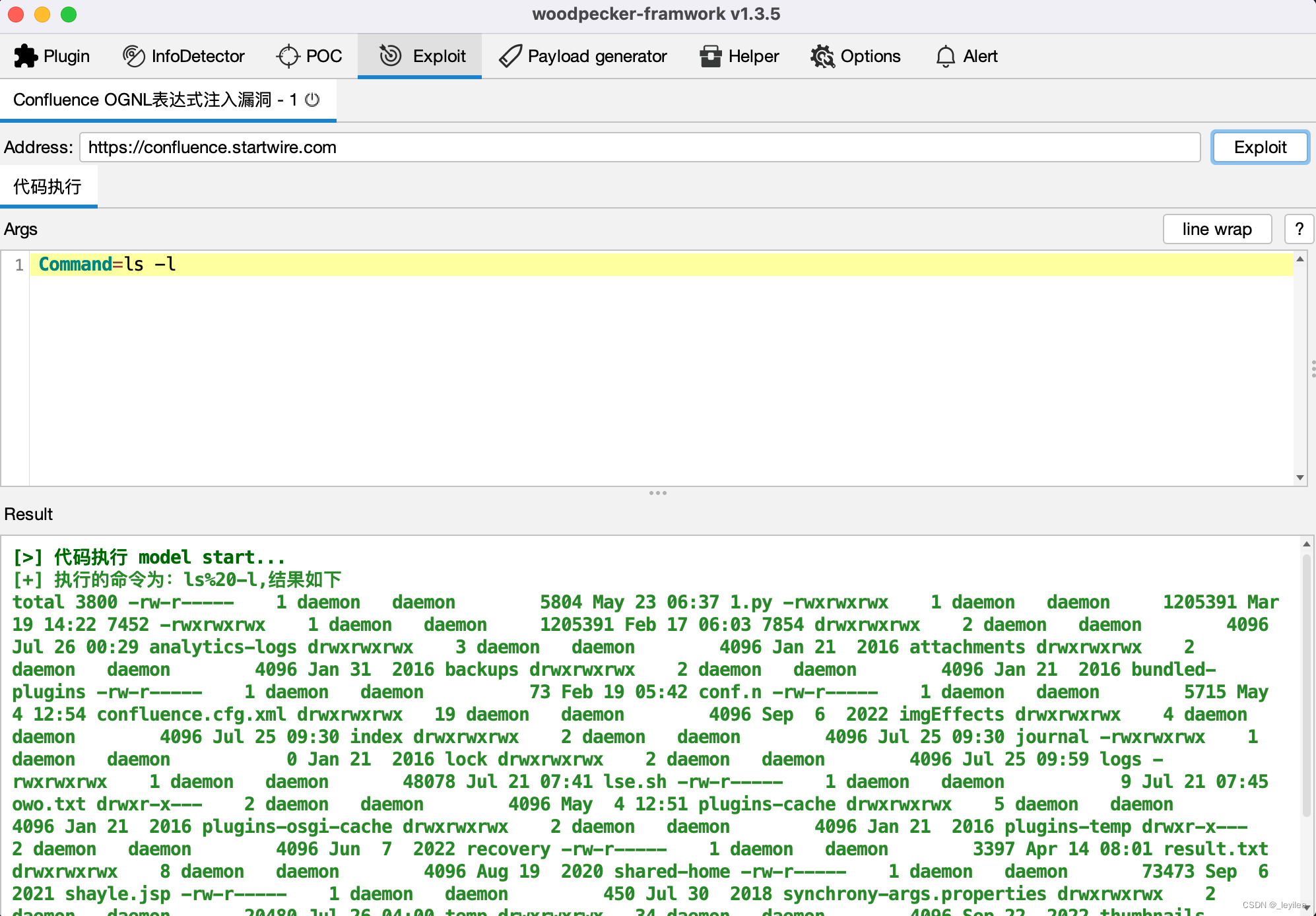

POC EXP | woodpecker插件编写

woodpecker插件编写 目录 woodpecker介绍woodpecker使用插件编写 安装环境 woodpecker-sdkwoodpecker-request 创建Maven项目 Confluence OGNL表达式注入漏洞插件编写 创建Package包和Class类编写POC 漏洞POC代码编写导出jar包将jar包放入woodpecker的plugin目录运行woodpecker

在客户自己的smarteye server上如何测试使用公网对讲PoC集群通话功能

创建用户对讲群组,可以在WEB调度台上操作,也可以在执法记录仪或者手机上操作,当然,前提是当前登录的用户有创建集群通话对讲组的权限,一般的推荐用管理员帐号去创建这些对讲组,这样最简单。 总体说明 用管理员帐号(或者有创建群组角色的用户帐号)在平台侧创建集群对讲的组,可邀请用户CU(MCP)、设备PU/MPU加入会议集群通话,然后管理员开始会议,这样,PC侧可以发言,设备侧发言需要按PTT按键发

x264 参考帧管理原理:i_poc_type 变量

x264 参考帧管理 x264 是一个开源的 H.264 视频编码软件,它提供了许多高级特性,包括对参考帧的高效管理。参考帧管理是视频编码中的一个重要部分,它涉及到如何存储、更新和使用已经编码的帧以提高编码效率。 x264 参考帧管理的一些关键点总结如下: 参考帧的初始化和重排序:在 x264 中,参考帧列表会根据需要进行初始化和重排序,以减少编码过程中对参考帧索引的编码需求。 帧编码流程

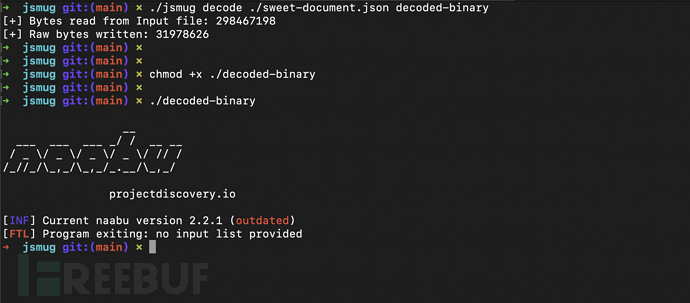

jsmug:一个针对JSON Smuggling技术的测试PoC环境

关于jsmug jsmug是一个代码简单但功能强大的JSON Smuggling技术环境PoC,该工具可以帮助广大研究人员深入学习和理解JSON Smuggling技术,并辅助提升Web应用程序的安全性。 背景内容 JSON Smuggling技术可以利用目标JSON文档中一些“不重要”的字节数据实现任意文件传输。根据JSON文档的官方定义,JSON文件中的某些位置允许使用被称为不

POC 使用rust编写mathematica库函数

参考之前的文章:Mathematica 使用C语言编写库函数教程 带示例 主要是实现三个接口和自己的函数就可以了,至于头文件可以用 bindgen 生成对应的代码,我这里糊了个最小实现。 use std::ffi::c_void;const LIBRARY_NO_ERROR: i32 = 0;#[repr(C)]pub union MArgument {integer: *mut i32,r

炒的沸沸扬扬的android 大漏洞poc

https://gist.github.com/poliva/36b0795ab79ad6f14fd8 问题: The appearance of two files with identical names in a JAR/ZIP/APK archive will provide application scanners with a simple signature for detect

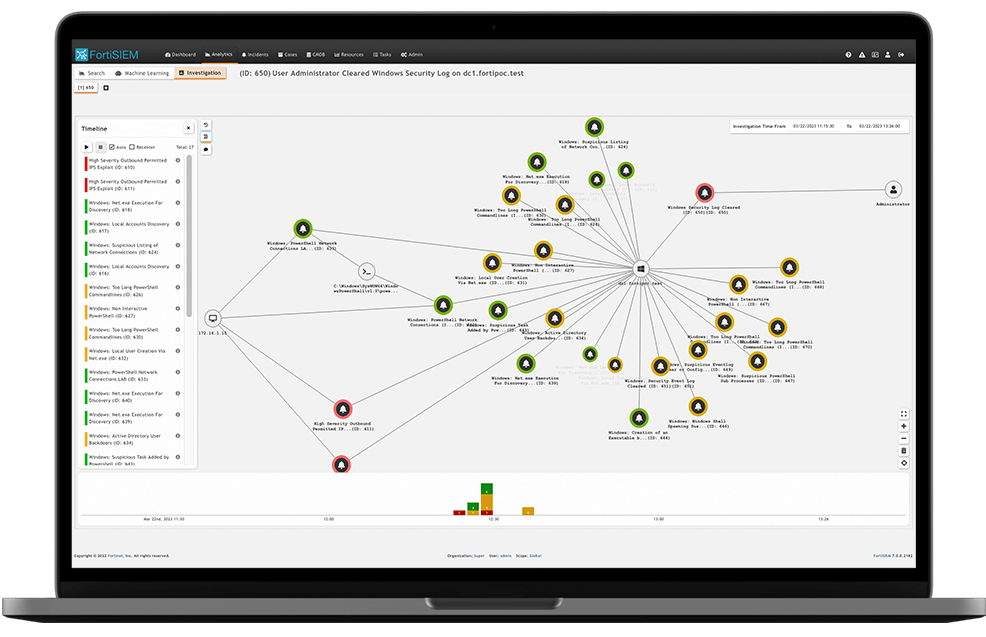

【网络安全】Fortinet FortiSIEM 中存在严重未经身份验证的 RCE 漏洞:已发布 PoC

文章目录 什么是Fortinet Forti SIEMFortinet Advisor — FortiSIEM 内置生成式 AI 优势功能下一代 SOC 自动化通过链路分析实现可视化威胁猎捕 RCE 漏洞和 PoC如何降低影响推荐阅读 针对 Fortinet FortiSIEM 中一个严重的未经身份验证的远程代码执行漏洞(CVE-2023-34992)的概念验证 (PoC) 漏洞已

Marin说PCB之POC电路layout设计仿真案例---03

今天天中午午休的时候,我刚要打开手机的准备刷抖音看无忧传媒的学生们的“学习资料”的时候,看到CSDN -APP上有提醒,一看原来是一位道友发的一个问题: 本来小编最近由于刚刚从国外回来,手上的项目都已经结束了,这周开始学习仿真测试验证呢,而且今天本来是准备开始写上次遗漏的一个问题点:下图红色标记的地方。 这个文章是之前发布的关于POC电感的,感兴趣或是忘记了的铁子们可以点击下面的链

Python从0到POC编写--模块(二)

RE模块: re 正则表达式模块,这个大家应该都比较熟悉。 语法: re.match(pattern, string, flags=0) 其中: pattern 是匹配的正则表达式 string 是要匹配的字符串。 flags 是标志位,用于控制正则表达式的匹配方式,如:是否区分大小写,多行匹配等等。 正则表达式: 单字符匹配规则: 字符功能.(点)匹配任意1个字符(除了

Python从0到POC编写--模块

Requests模块: requests是一个 HTTP客户端库,编写爬虫和测试服务器响应数据时经常会用到。 它可以提取 url 中的信息。 requests库的七个主要方法: 方法解释requests.request()构造一个请求,支持以下各种方法requests.get()获取html的主要方法requests.head()获取html头部信息的主要方法requests.post()

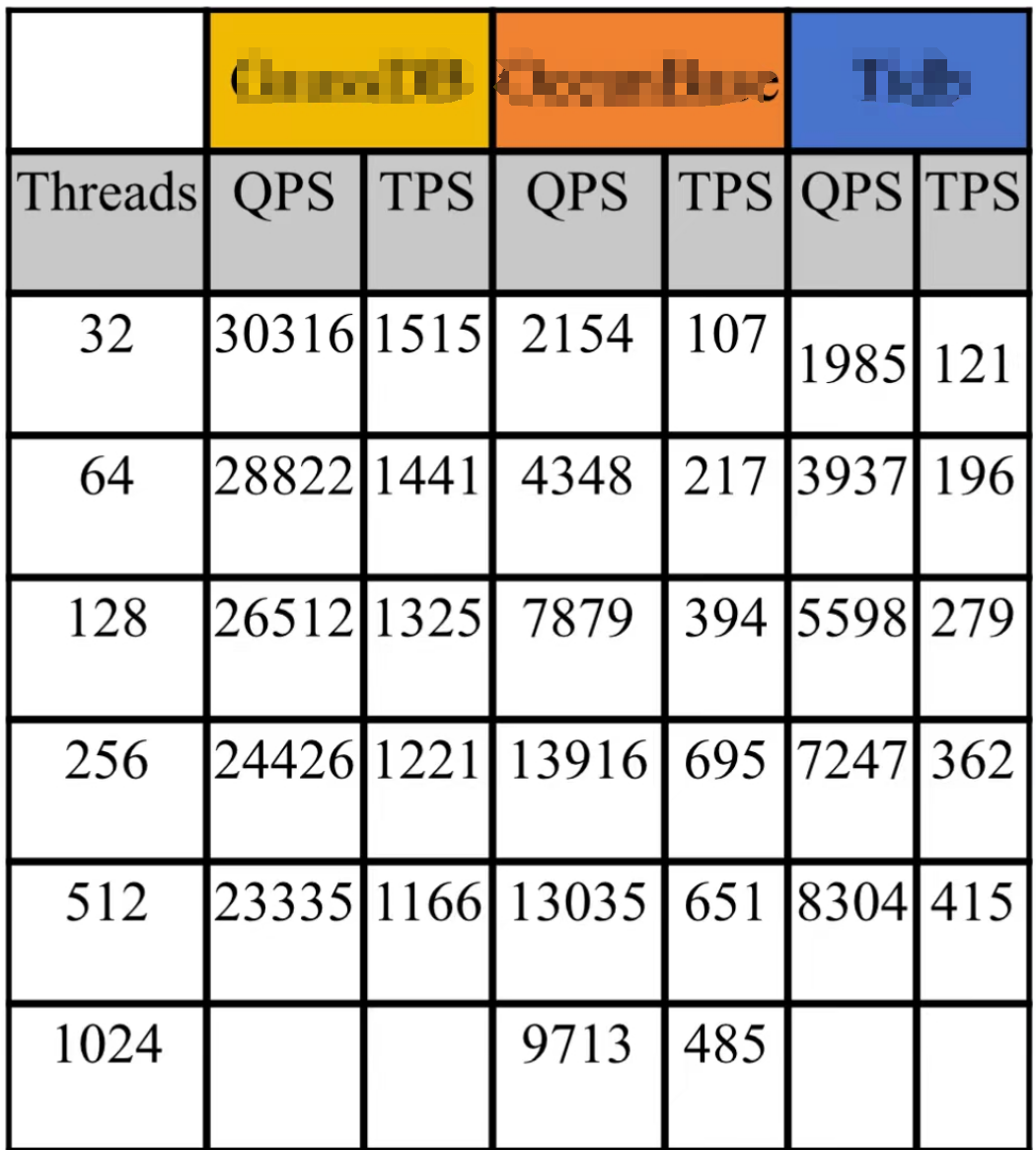

我觉得POC应该贴近实际

今天我看到一位老师给我一份测试数据。 这是三个国产数据库。算是分布式的。其中有两个和我比较熟悉,但是这个数据看上去并不好。看上去第一个黄色的数据库数据是这里最好的了。但是即使如此,我相信大部分做数据库的人都知道。MySQL和PostgreSQL平时拿出的数据都比这些国产分布式数据库要好。那Oracle就更加不用说了。 练为战不为看 可能不懂数据库的领导看上去这些数据,每秒几千几万很厉

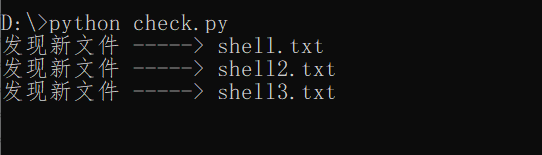

Python从0到POC编写--实用小脚本02

爆破脚本: 爆破脚本也是我们经常使用的东西 这里就简单讲讲后台爆破脚本的编写吧 在编写之前,我们先通过访问网站去看看情况 首先我们可以先登录看看 输入账号 admin ,密码 12345 后 登录失败,提示 用户名或密码错误 在输入正确的密码 123456 后,则会跳到用户界面 然后我们可以通过这个信息去判断是否登录成功 现在我们有了登录密码,有了判断是否

红海云OA存在任意文件上传漏洞【附poc】

漏洞复现 1、fofa poc见文末 body="RedseaPlatform" 打开burp进行抓包发送到repeater,如下图所示: 打入poc(文末获取),成功上传。 「你即将失去如下所有学习变强机会」 学习效率低,学不到实战内容,花几千、上万报机构没有性价比 一顿自助钱,我承诺一定让用户满意,也希望用户能给予我一份信任 【

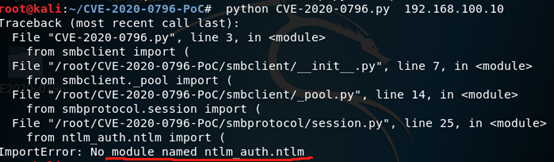

CVE-2020-0796漏洞POC复现利用

0x00漏洞概述 1、该漏洞是由于SMBv3协议在处理恶意的压缩数据包时出错所造成的, 它可让远程且未经身份验证的攻击者在目标系统上执行任意代码。 2、影响范围: 适用于32位系统的Windows 10版本1903 Windows 10 1903版(用于基于x64的系统) Windows 10 1903版(用于基于ARM64的系统) Windows Server

【漏洞汇总】近十日漏洞汇总(已公布poc)

严正声明 1. 本文仅用于技术交流,目的是向相关安全人员展示漏洞的存在和利用方式,以便更好地提高网络安全意识和技术水平。 2. 任何人不得利用本文中的技术手段进行非法攻击和侵犯他人的隐私和财产权利。一旦发生任何违法行为,责任自负。 3. 本文中提到的漏洞验证 poc 仅用于授权测试,任何未经授权的测试均属于非法行为。请在法律许可范围内使用此 poc。 4. CVES实验室对使用此 poc

2024HVV在即| 最新漏洞CVE库(1.5W)与历史漏洞POC总结分享!

前言 也快到护网的时间了,每年的护网都是一场攻防实战的盛宴,那么漏洞库就是攻防红蓝双方人员的弹药库,红队人员可以通过工具进行监测是否存在历史漏洞方便快速打点,而蓝队则可以对资产进行梳理和监测历史漏洞,及时处理和修复,做好准备. 下面分享的,都是本人经常使用的漏洞库与知识库 免责声明 本文仅用于技术讨论与学习,利用

37-4 用Python编写SQL注入的基于错误报告的POC

环境准备:构建完善的安全渗透测试环境:推荐工具、资源和下载链接_渗透测试靶机下载-CSDN博客 一、SQL 注入基础 SQL注入是一种常见的应用程序安全漏洞,发生在应用程序与数据库层之间。简而言之,它是通过在输入的字符串中注入SQL指令来实现的,如果程序设计不良未进行充分检查,那么这些注入的指令就可能被数据库服务器误认为是正常的SQL指令而被执行,导致数据泄露或系统被入侵。

开发实战(5)--fofa进行漏洞poc的信息收集

目录 前言 安全开发专栏 个人介绍 编写详情 1.1 了解结构 1.2 发起请求 1.2.1 请求头 1.2.2 进行请求 1.2.3 提取数据,并进行存储 方式一: 方式二: 1.3 完整代码(爬取一页) 1.4 突破注册会员限制批量采集(爬取指定数量页面) 总结 前言 主要还是围绕渗透测试的流程进行开发,一般在信息收集后,在渗

铭飞SQL注入严重信息泄露【附POC】

感谢您抽出 阅读本文 MCMS是一个<完整开源的Java CMS!基于SpringBoot 2架构,前端基于vue、element ui。MCMS存在SQL注入漏洞,攻击者可通过该漏洞获取数据库敏感信息等。目前厂商暂未发布修复措施解决此安全问题,建议使用此软件的用户随时关注厂商主页或参考网址以获取解决办法。 漏洞复现 「Fofa」 body="/static/plugins/ms

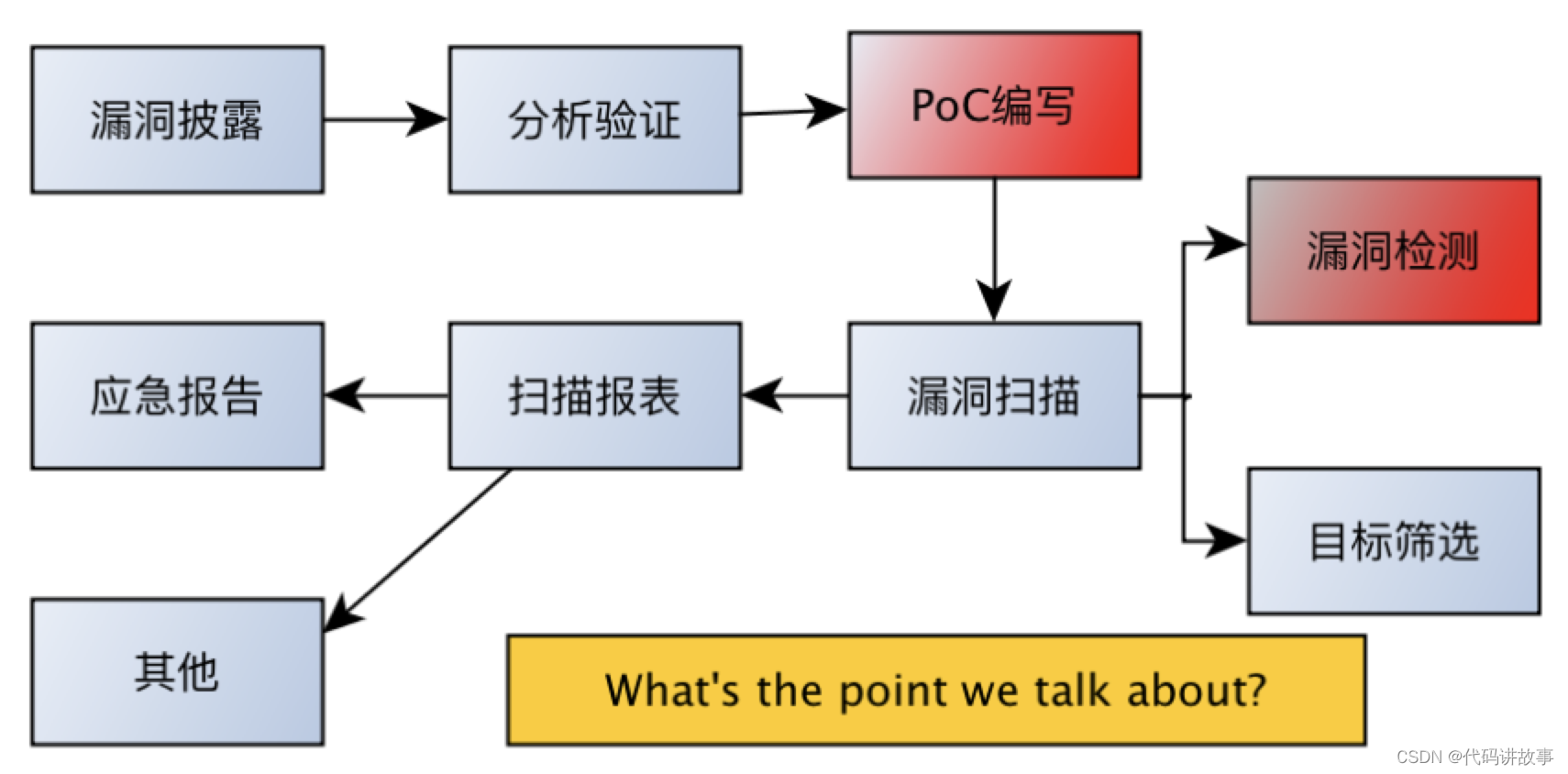

如何发现高危的PoC和EXP?漏洞检测方法 示例,实战应急实战举例,包括:SQLi、XSS、SSTI/ELI、文件哈希、SSRF、命令执行/命令注入等等

如何发现高危的PoC和EXP?漏洞检测方法 & 示例,实战应急实战举例,包括:SQLi、XSS、SSTI/ELI、文件哈希、SSRF、命令执行/命令注入等等。 在网络安全领域,发现高危的PoC(Proof of Concept)和EXP(Exploit)对于防范和应对潜在的安全威胁至关重要。以下是关于如何发现高危漏洞、漏洞检测方法、实战应急举例的详细介绍,涵盖了SQL注入(SQLi)、跨站脚本攻击

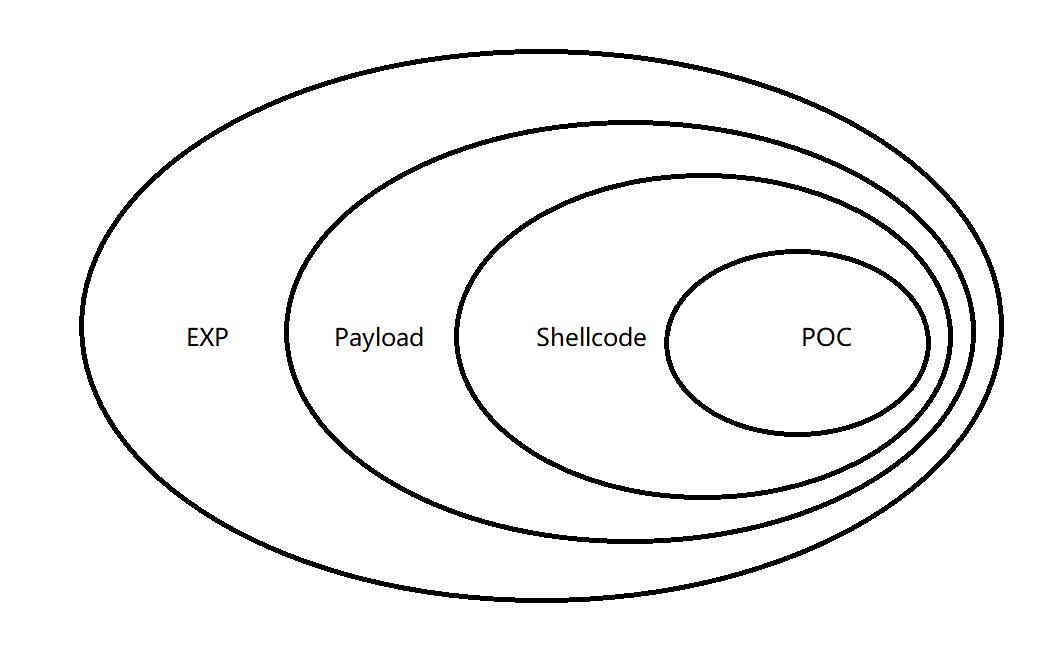

【总结】网安术语EXP、POC、Shellcode、Payload简单说明

【总结】网安术语EXP、POC、Shellcode、Payload简单说明 备注一、定义二、关系 备注 2024/04/09 星期二 最近发现很多人都分不清这几个概念,网上搜出来的说明也非常复杂不是简简单单就能看懂的于是用我理解的最简单的方式解释一下这几个概念 一、定义 在网安中我们关注一般都是安全漏洞(Vulnerability),于是和漏洞相关的就有这么几个概念: EXP

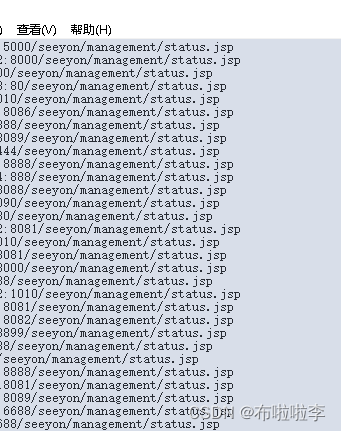

「渗透笔记」致远OA A8 status.jsp 信息泄露POC批量验证

前言部分 在本节中,我会分两部分来说明致远OA A8 status.jsp 信息泄露的验证问题,其实就是两种验证方式吧,都一样,都是批量验证,主要如下所示: 通过Python脚本进行批量验证,但是前提是你可以收集到所有致远OA A8的地址(URL)。我一般使用两款工具进行收集。 FOFA:https://fofa.info/鹰图:https://hunter.qianxin.com/ 通过Go

京师心智心理健康测评系统MyReport.ashx接口存在敏感信息泄露漏洞复现 [附POC]

文章目录 京师心智心理健康测评系统MyReport.ashx接口存在敏感信息泄露漏洞复现 [附POC]0x01 前言0x02 漏洞描述0x03 影响版本0x04 漏洞环境0x05 漏洞复现1.访问漏洞环境2.构造POC3.复现 京师心智心理健康测评系统MyReport.ashx接口存在敏感信息泄露漏洞复现 [附POC] 0x01 前言 免责声明:请勿利用文章内的相关技术从事

用友U8Cloud runScript SQL注入漏洞复现(含nuclei-poc)

免责声明 由于传播、利用本CSDN所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行承担! 一、产品介绍 用友U8Cloud是用友推出的新一代云ERP,主要聚焦成长型、创新型企业,提供企业级云ERP整体解决方案。 二、漏洞描述 用友U8Cloud runScript 路由 存在SQL注入漏洞,未授权的攻击者可通过此漏洞获