nmap专题

python-nmap实现python利用nmap进行扫描分析

《python-nmap实现python利用nmap进行扫描分析》Nmap是一个非常用的网络/端口扫描工具,如果想将nmap集成进你的工具里,可以使用python-nmap这个python库,它提供了... 目录前言python-nmap的基本使用PortScanner扫描PortScannerAsync异

nmap-S伪造源地址进行网络测试

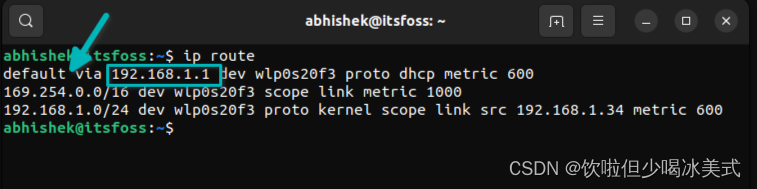

nmap -S伪造源地址 nmap是一个用于网络探测和安全审计的开源工具,它可以用于扫描目标主机的开放端口、确定主机的操作系统、识别网络服务和应用程序版本等。-S选项可以用来指定扫描时使用的源IP地址。 以下是nmap中-S选项的详细说明: 格式:-S <IP地址>作用:指定源IP地址,即指定扫描流量的来源IP地址。使用此选项后,nmap将伪造扫描流量的源IP地址为指定的IP地址。示例:nm

深入了解 Nmap:网络安全扫描工具的强大功能与实战应用

1. 什么是 Nmap? Nmap(Network Mapper)是一款开源的网络扫描工具,被广泛用于网络发现、管理和安全审计。自1997年由 Gordon Lyon(Fyodor)发布以来,Nmap 一直是网络管理员、安全专家、渗透测试人员的重要工具。Nmap 支持多种操作系统,包括 Windows、Linux、Mac OS 和其他类 Unix 系统。 Nmap 的功能不仅限于端口扫描,还可

Nmap使用教程图文教程(超详细)零基础入门到精通,收藏这一篇就够了

kali的命令行中可以直接使用 nmap 命令,打开一个「终端」,输入 nmap 后回车,可以看到 nmap 的版本,证明 nmap 可用。 Nmap有四种基本功能:「端口扫描」、「主机探测」、「服务识别」和「系统识别」。 一、端口扫描 扫描主机的「开放端口」,在nmap后面直接跟主机IP(默认扫描1000个端口) nmap 192.168.31.180 从上图可以看到:它

kali——nmap的使用

目录 前言 普通nmap扫描 扫描单个目标地址 扫描多个目标地址 扫描范围目标地址 扫描目标网段 扫描众多目标地址 排除扫描 扫描指定端口 路由追踪 进阶扫描 综合扫描(-A) 目标网段在线主机(-sP) 目标主机指纹扫描(-O) 目标主机服务版本(-sV) 探测身份认证方式(-script=auth) 主机漏洞扫描(-script=vuln) 发现广播设备(-

[Meachines] [Easy] Legacy nmap 漏洞扫描脚本深度发现+MS08-067

信息收集 IP AddressOpening Ports10.10.10.4TCP:135,139,445 $ nmap -p- 10.10.10.4 --min-rate 1000 -sC -sV -Pn PORT STATE SERVICE VERSION135/tcp open msrpc Microsoft Windows RPC

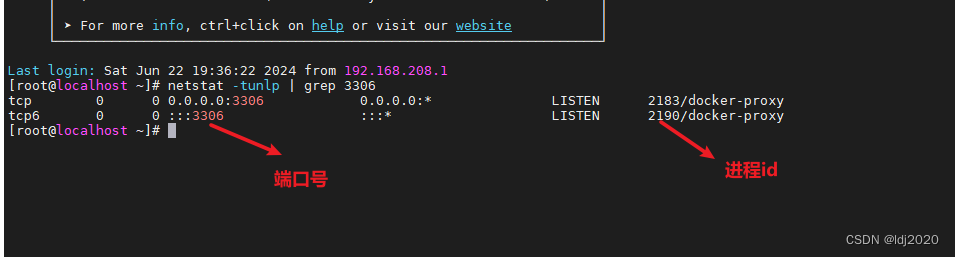

Linux检查端口nmap

yum install -y nmap # 查看本机在运行的服务的端口号 nmap 127.0.0.1 补充:netstat netstat -tunlp | grep 3306

附录二-nmap基本用法

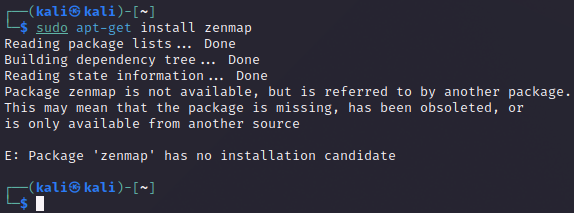

参考 黑客工具—Nmap的使用_哔哩哔哩_bilibili nmap是扫描IP和端口的,相当于攻击前的索敌步骤。不止网络安全方面会用到,平时运维的时候也会用到nmap 1 下载nmap nmap官网 https://nmap.org/ 点击下载,然后点你用的平台就行了 往下滚可以看到不同平台的安装方法 在kali中nmap是装好了的,执行map可以出现下面这些东西 2

nmap工具使用总结

1 名词 NMAP network mapper 网络探测工具/端口扫描器 2 描述 是一款开放源代码的网络探测和安全审核的工具。它的设计目标是快速地扫描大型网络,当然用它扫描单个 主机也没有问题。Nmap以新颖的方式使用原始IP报文来发现网络上有哪些主机,那些 主机提供什么服务(应用程序名和版本),那些服务运行在什么操作系统(包括版本信息) , 它们使用什么类型的报文过滤器/防火墙,以及一

nmap 與 brutespray合作破解

nmap 與 brutespray合作破解 對192.168.11.2掃描,並生成一个名为nmap.xml的扫描结果文件: nmap -v 192.168.11.2 -oX /tmp/nmap.xml 使用brutespray.py的交互模式 ./brutespray.py -f nmap.xml –i 當选择使用不指定字典BrutesPray,和不指定用户名或密码进行爆破,

【kali工具的使用】 Nmap 的基本使用方法

Nmap 的基本扫描方式 Nmap,也就是 Network Mapper,最早是 Linux 下的网络扫描和嗅探工具包。 注:Nmap 的功能非常强大后面会单独用一节课来进行讲解 例:扫描 192.168.1.0 这个网段 ┌──(root xuegod53)-[~] └─# nmap -sn 192.168.1.0/24 或 ┌──(root x)-[~] └─# nmap

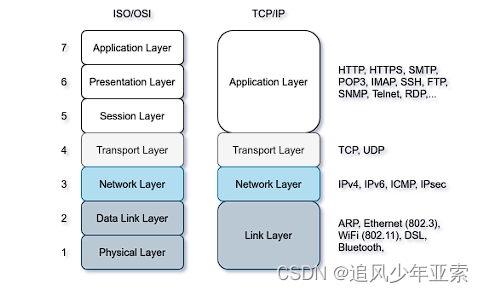

[信息收集]-端口扫描--Nmap

端口号 端口号的概念属于计算机网络的传输层,标识这些不同的应用程序和服务而存在的。通过使用不同的端口号,传输层可以将接收到的数据包准确地传递给目标应用程序。 80:HTTP(超文本传输协议)用于Web浏览器访问网页 443:HTTPS(安全的超文本传输协议)用于通过加密连接访问安全的网页 21:FTP(文件传输协议)用于文件传输 22:SSH(安全外壳协议)用于远程登录和安全文件传输-

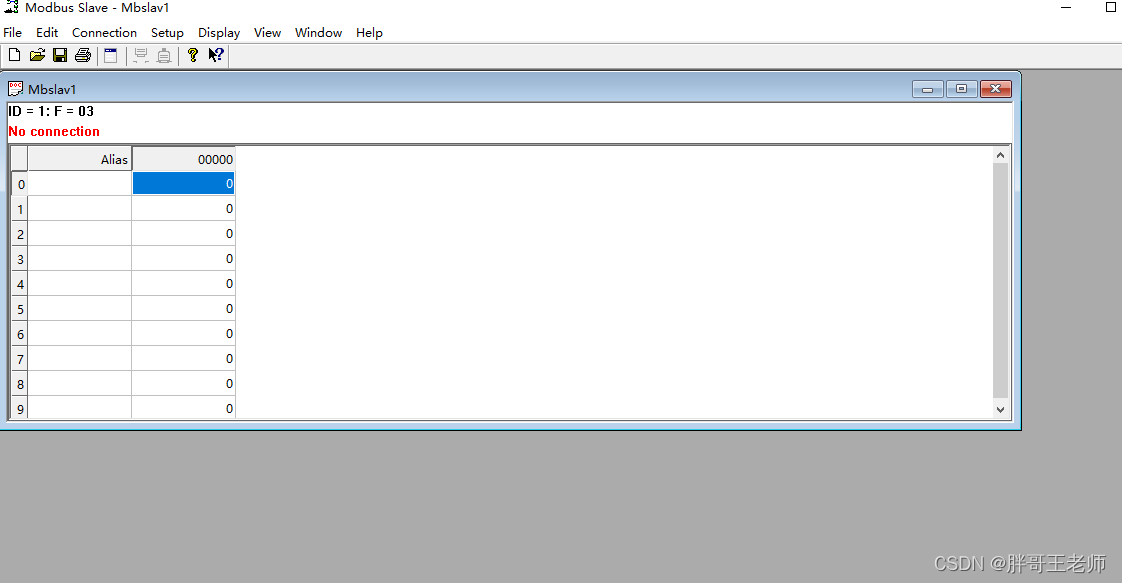

nmap扫描工控设备的脚本支持

参考资料 转自(http://www.360doc.com/content/15/1201/11/26186435_517125254.shtml) 介绍 NMAP是一款强大的网络扫描工具,除了普通的TCP/IP网络扫描之外,NMAP的扩展脚本功能为我们提供了更为广阔的应用范围。 针对脚本学习可以参考如下文章 《nmap脚本详解(非常详细)零基础入门到精通,收藏这一篇就够了》 通过配置脚本能

一些常用linux网络工具的经验共享--Tcpdump,Nmap,Netstat,nc

Tcpdump- 转储网络上的数据流 Tcpdump 能够截获当前所有通过本机网卡的数据包。它拥有灵活的过滤机制,可以确保得到想要的数据。由于Tcpdump 只能收集通过本机的数据,因此它的应用受到了一些限制,大多应用在网关或服务器自我检测上。例如,在作为网关的主机上,想知道本地网络中IP 地址为192.168.0.5 的主机现在与外界通信的情况,就可以使用如下命令: tcp

网安学习笔记-day14,nmap和hydra常用命令

常见端口号 端口号协议名称端口号协议名称21FTP445文件共享服务器(SMB)22SSH1443SQL Server23Telnet1521Oracle25SMTP3306MySQL53DNS3389Windows远程服务(RDP)80HTTP8080HTTP代理服务器443HTTPS nmap常用命令 1.-sP (Ping扫描) 快速扫描网段的主机 nmap -sP 10.1

nmap getting started 网络扫描工具安全加固工具

文章目录 前言references 前言 Nmap(Network Mapper)是一款用于网络发现和安全审计的强大工具。它可以帮助你识别网络上的主机、服务和开放端口,并提供关于它们的详细信息。 基本扫描 nmap target_ip 扫描多个主机 nmap target1 target2 target3 指定端口范围 nmap -p 1-100 targ

python nmap模块

参考 参考 安装 windows: pip install python_nma Linux: wge t http://xael.org/pages/python-nmap-0.6.1.tar.gztar -zxvf python-nmap-0.6.1.tar.gzcd python-nmap-0.6.1python setup.py install 使用

nmap搭建及命令简介

一、Linux安装nmap yum -yinstall nmap nmap安装完成 二、测试开放端口 Nmaplocalhost #查看主机当前开放的端口 Nmap –p100-10000ocalhost 看主机端口(100-10000)中开放的端口 nmaplocalhost #查看主机当前开放的端口 nmap -p1024-65535 localhost#查看主

【THM】Nmap Post Port Scans(后端口扫描)-初级渗透测试

介绍 本房间是 Nmap 系列的最后一个(网络安全简介模块的一部分)。在这个房间中,我们重点关注端口扫描之后的步骤:特别是服务检测、操作系统检测、Nmap脚本引擎和保存扫描结果。 Nmap实时主机发现Nmap基本端口扫描Nmap高级端口扫描Nmap后端口扫描 在本系列的第一个房间中,我们学习了 Nmap 如何枚举目标、发现活动主机以及使用反向DNS查找有趣的名称。该系列的第二个和第三个房间

【THM】Nmap Live Host Discovery(Nmap 实时主机发现)-初级渗透测试

介绍 当我们想要针对一个网络时,我们希望找到一个高效的工具来帮助我们处理重复性任务并回答以下问题: 哪些系统已启动?这些系统上正在运行哪些服务? 我们将依赖的工具是Nmap。关于寻找在线计算机的第一个问题将在这个房间得到解答。该房间是专门讨论Nmap的四个房间系列中的第一个。关于发现正在运行的服务的第二个问题将在下一个关注端口扫描的Nmap房间中得到解答。 这个房间是Nmap系列中四个房

网络攻防之——nmap工具的使用

nmap简介:nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统。它是网络管理员必用的软件之一,以及用以评估网络系统安全。 它的一些基本用法如下: nmap + IP地址 功能为探测目标主机在1—10000范围内所开放的端口,使用示例如下图: nmap -vv +IP地址 对扫描结果进行详细输出,如下图: n

![[Meachines] [Easy] Legacy nmap 漏洞扫描脚本深度发现+MS08-067](https://img-blog.csdnimg.cn/img_convert/d4f0972f8237c619c498dcf9c832c509.jpeg)

![[信息收集]-端口扫描--Nmap](https://img-blog.csdnimg.cn/direct/3020b6f437344220a36a8eadd11a5258.png)