nf专题

Netfilter学习之NAT类型动态配置(八)nf_nat_proto_common.c代码解析

nf_nat_proto_common.c实现了对称型的端口改变,在此我决定对其代码进行分析,以便实现对对称型NAT的随意改动。 具体代码如下: #include <linux/types.h>#include <linux/random.h>#include <linux/netfilter.h>#include <linux/export.h>#include <net/n

反渗透RO膜和纳滤膜NF的区别是什么?

目前在水过滤方面,反渗透膜和纳滤膜是膜元件中最常用到的,但是很多用户对于反渗透膜和纳滤膜的了解很模糊。今天小编就和大家介绍一下反渗透膜和纳滤膜的区别是什么?以及共同点和差异点。 反渗透RO膜和纳滤NF膜共同点是什么? RO和NF是膜过滤技术,其中对液体流施加压力,通过半透膜驱动它以除去溶解的固体。通过这种方式,反渗透RO膜和纳滤NF膜与其他形式的膜过滤非常相似,包括微滤(MF)和超滤(UF),

NF_IP_LOCAL_IN NF_IP_LOCAL_OUT

下面主要是通过上面接收的hook注册函数,实现向内核中相应的hook点注册hook回调函数,结合icmp数据包的格式,实现对icmp数据包的处理。 icmp_reply_filter.c 主要是数据接收方向的NF_IP_LOCAL_IN点注册回调函数,该回调函数对接收到的icmp reply报文,将序列号是9的倍数的reply报文丢弃掉 #include <linux/mod

nf_register_hooks NF_HOOK

如果我们想加入自己的代码,便要用nf_register_hook函数,其函数原型为: int nf_register_hook(struct nf_hook_ops *reg) struct nf_hook_ops://结构 struct nf_hook_ops { struct list_head list; /* User fills in from here down. */ nf_hoo

net.bridge.bridge-nf-call-iptables=1

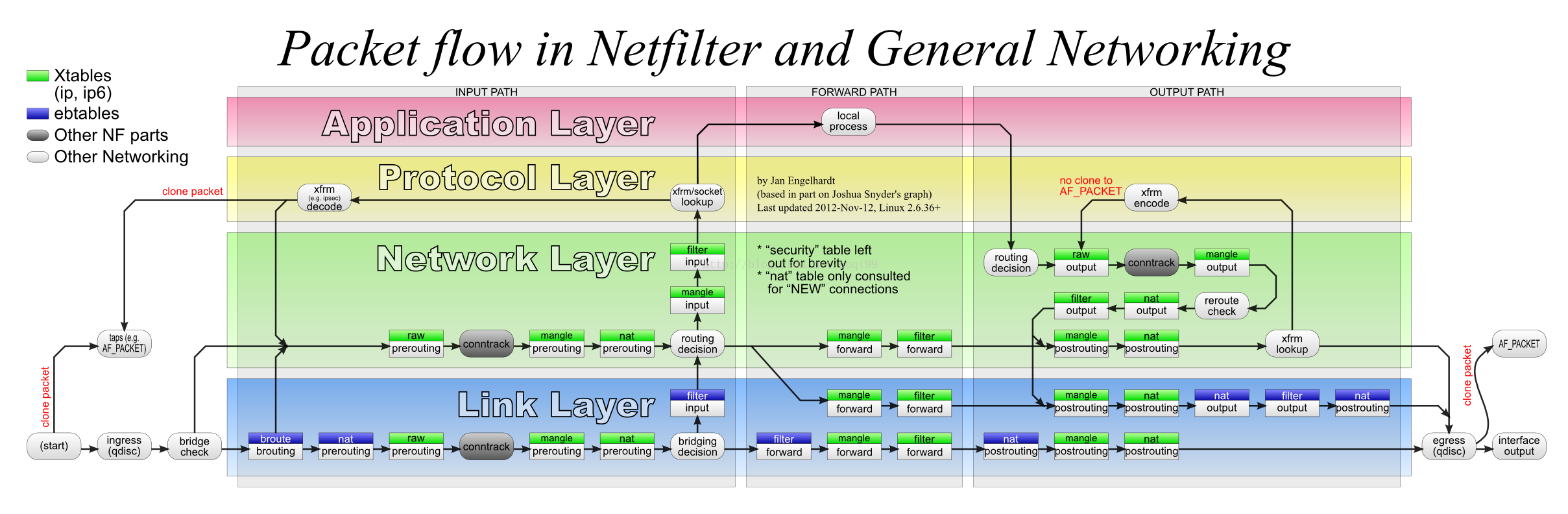

http://blog.csdn.net/quqi99/article/details/7447233 关于上面的这个图,先要说一个很重要的说法,上图显示,netfilter实际上既可以在L2层过滤,也可以在L3层过滤的。 所以在网桥中一般会有下面的参数,即要求iptables不对bridge的数据进行处理: # cat >> /etc/sysctl

bridge-nf-call-iptables

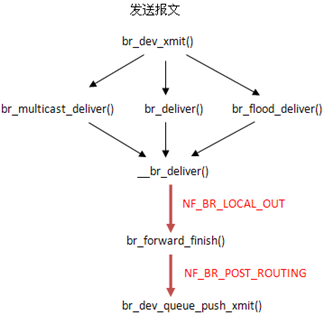

static int __init br_init(void) { ... /* 网桥HOOK点注册 */ err = br_netfilter_init(); if (err) goto err_out1; ... /* 网桥处理接口 */ br_handle_frame_hook = br_handle_frame; ... } int __in

安装Oracle 11g RAC过程中,修改内核参数报错:error: net.bridge.bridge-nf-call-ip6tables is an unknown key

安装Oracle 11g RAC过程中,修改内核参数后,执行sysctl -p出现以下错误: [root@r1 ~]# sysctl -pnet.ipv4.ip_forward = 0net.ipv4.conf.default.rp_filter = 1net.ipv4.conf.default.accept_source_route = 0kernel.sysrq = 0kernel

数据库应用-NF^2 Modell(Non First Normal Form)

关系数据模型一方面很简单,直观,但另一方面它的表现力也因此受到限制。 它的属性与值之间不具备结构化关系。//是指不能属性嵌套吗?? 1NF(erst Normalform) 1NF的要求是:关系的所有属性都是原子属性(Alle Attributwerte atomar) NF2Modell NF^2 Modell NF2modell NF^2 modell就是嵌套关系模型(gesch

modprobe: FATAL: Module nf_conntrack_ipv4 not found

场景:k8s环境搭建时,需要安装ipvs的功能时报错。 原因:linux内核版本不兼容,当前内核版本5.4.270-1.el7.elrepo.x86_64 原脚本: cat > /etc/sysconfig/modules/ipvs.modules <<EOF#! /bin/bashmodprobe -- ip_vsmodprobe -- ip_vs_rrmodprobe -- ip

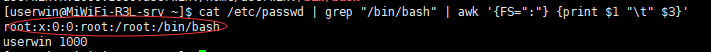

21 liunx shell编程 简述awk命令; BEGIN命令, END命令,内建变量 NF NR FS;awk 的逻辑运算;print 和 printf 的区别

简述awk命令,BEGIN命令, END命令, 内建变量 NF NR FS, awk命令print 和 printf 的区别获取sda1 已经第5列%前面的数字awk 的内建变量 NF NR FSawk的执行顺序 awk 中的BEGINawk 中的ENDawk 的逻辑运算 awk 也是一个非常棒的数据处理工具。 awk 用来截取符合条件的列。 awk 的功能远比cut强大;甚

Linux下快速解析nf_conntrack

1. 背景 回顾了项目需求是系统的统计tcp连接数; 于是想到了 nf_conntrack 这个Linux内核提供的记录和跟踪连接状态的功能; 然后写了个程序解析 /proc/net/nf_conntrack这个映射文件,后来悲剧就发生了,当conntrack表记录变增加到1w以上之后,解析速度急速下降,到了10w规模后,解析耗时几十秒都不能完成,,, 终于后来翻到了netfilter的老巢,发

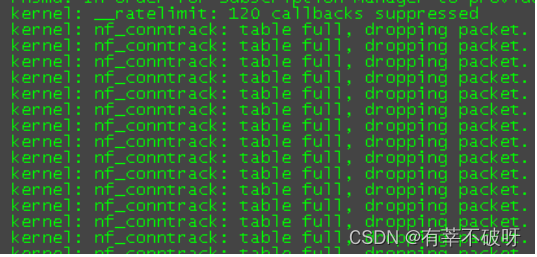

LINUX服务器防火墙nf_conntrack问题一例

一、故障现象 业务反馈服务异常,无法响应请求,从系统日志 dmesg 或 /var/log/messages 看到大量以下记录:kernel: nf_conntrack: table full, dropping packet. 二、问题分析 业务高峰期服务器访问量大,内核 netfilter 模块 conntrack 相关参数配置过小不合理,导致 IP 包被丢掉,连接无法建立。

Shell中NR/NF的意义

NF 是每行的字段数 NR 是总共读取了多少行 另注, 空格是字段识别时的分隔符 举例如下 $(NF-1) 是倒数第二个字段,以空格分隔 $NR==3 是第三行的意思

/proc/sys/net/bridge/bridge-nf-call-iptables does not exist

ubuntu 18.04 kubeadm 初始化报错: [init] Using Kubernetes version: v1.15.2[preflight] Running pre-flight checks[preflight] WARNING: Couldn't create the interface used for talking to the container runtime

nf_queue改包

系统:centos 7 准备:安装libnetfilter_queue模块,可以yum安装,也可以网上下载rpm包安装 简介:使用iptables在NAT表上创建DNAT与SNAT规则,对数据包进行转发;在MANGLE表上的FORWARD链上创建NF_QUEUE规则对数据进行勾取并修改;(iptables只有mangle表可以修改数据) 示例规则: //把到本机 50.24 8889

netfilter链接跟踪实现之nf_conntrack_in函数

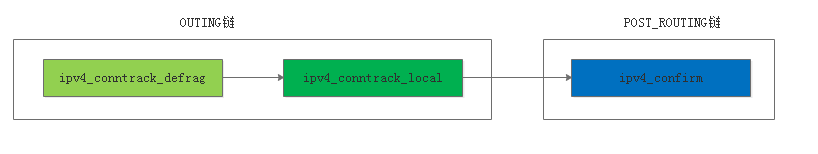

1、数据包方向 要分析连接链接跟踪的实现我们就要先分析数据包在协议栈中的方向,总的来说主要分为三个方向:本机转发的数据包、本机接受的数据包、本机产生的数据包,我们之前分析了连接跟踪只在四个链上注册了钩子函数,分别是PRE_ROUTING链、OUT链、LOCAL_IN链、POST_ROUTING链。PRE_ROUTING链上注册的是ipv4_conntrack_in,OUT链上注册的是ipv4_c

格式化输出 %p %m %I32 %m.nf %ld %0x %2x %2d

格式化输出 有以下几种: %d 输出整形 %c 输出字符型 %s 输出字符串 %f 输出浮点型 %ld 输出长整型 %lf 输出双浮点型 %e 输出科学计数法 %m.nf 安位于输出 %08X 输出十六进制 大写 不够补零 %02d

nf_conntrack连接跟踪模块

nf_conntrack连接跟踪模块 在iptables里,包是和被跟踪连接的四种不同状态有关的。它们分别是NEW,ESTABLISHED,RELATED和INVALID。后面我们会深入地讨论每一个状态。使用iptables的state模块可以匹配操作这几种状态,我们能很容易地控制“谁或什么能发起新的会话”。为什么需要这种状态跟踪机制呢?比如你的80端口开启,而你的程序被植入反弹式木马,导致服务

使用nf-core的ampliseq(qiime2)流程分析16S数据

最近看到生信技能树的一篇推文在介绍nf-core这个流程管理工具,发现官方有qiime2的流程,学习一下,顺便探索一下中间的坑。关于nf-core,这篇推文已经介绍的够多了,我这里主要学习它的搭建和使用。 一、环境搭建 首先,先进行环境搭建工作,这是必修课和基础,没有环境,什么也做不了。理解下来,nf-core可以使用三种方式进行环境准备,本地安装,conda或者docker,一般来说,对新手

数据库常用的几大范式NF

1NF 列不可再分 数据表中每个列都是不可再分的数据项。 例子:数据表中有一个属性名为“价格”的属性列。假如进一步将价格属性列划分为“会员价”和“普通价”就违反了列不可再分的原则。也就不再满足1NF 2NF “取消了非主属性对主键的部分函数依赖” 或者说 所有的非主属性完全依赖于主键 3NF 取消了非主属性对码的传递函数依赖 非主属性不应该依赖于其他的非主属性