本文主要是介绍hackme靶场练习,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章目录

- 第1次 测试

- 1.信息搜集

- 1.1 主机发现

- 1.2 端口扫描

- 1.3 端口服务识别

- 1.4 御剑扫描

- 2.漏洞探测

- 2.1 SQL注入

- 2.2 判断字段数

- 2.3 爆库

- 2.4 爆表

- 2.5 MD5破解密码

- 2.6 超级用户登录

- 3.getshell的4种方法

- 3-1 MSF反弹shell

- 3-1.1 上传木马文件

- 3-1.2 蚁剑连接

- 3-1.3 上传木马文件

- 3-1.4 kali监听

- 3-2 nc_shell反弹shell

- 3-3 nc_python反弹shell

- 3-4 msf_linux反弹shell

- 4.提权

- 4.1 获取shell

- 4.2 切换终端

- 4.3 获得root权限

第1次 测试

1.信息搜集

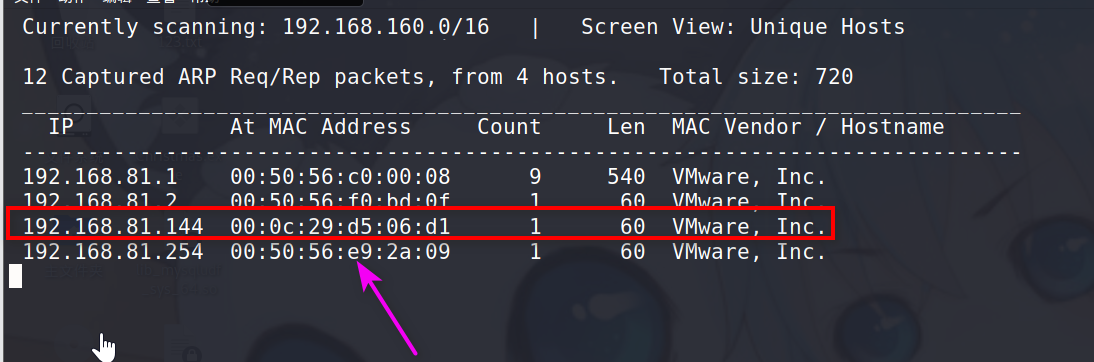

1.1 主机发现

netdiscover

发现主机的ip地址为:

192.168.81.144

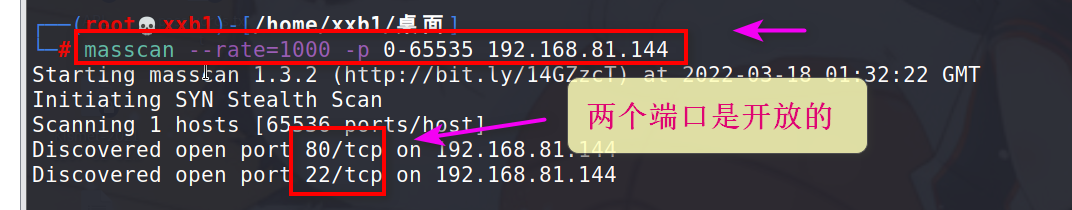

1.2 端口扫描

masscan --rate=1000 -p 0-65535 192.168.81.144

可以看到2个端口是开放的

22

80

1.3 端口服务识别

nmap -sV -T4 -O 192.168.81.144 -p 22,80

服务信息如下:

22/tcp open ssh OpenSSH 7.7p1 Ubuntu 4ubuntu0.3 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.34这篇关于hackme靶场练习的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)