fuzzing专题

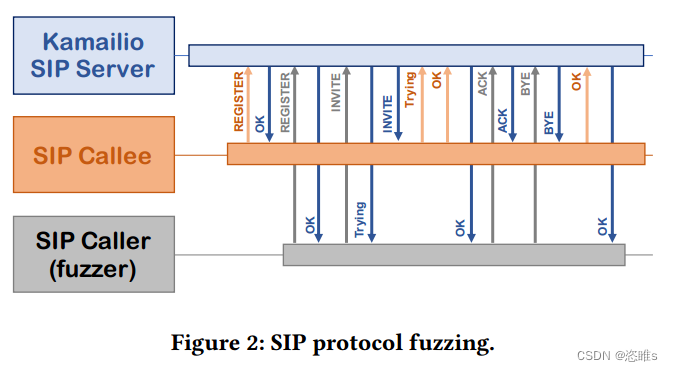

阅读笔记——《Large Language Model guided Protocol Fuzzing》

【参考文献】Meng R, Mirchev M, Böhme M, et al. Large language model guided protocol fuzzing[C]//Proceedings of the 31st Annual Network and Distributed System Security Symposium (NDSS). 2024.(CCF A类会议)【注】本

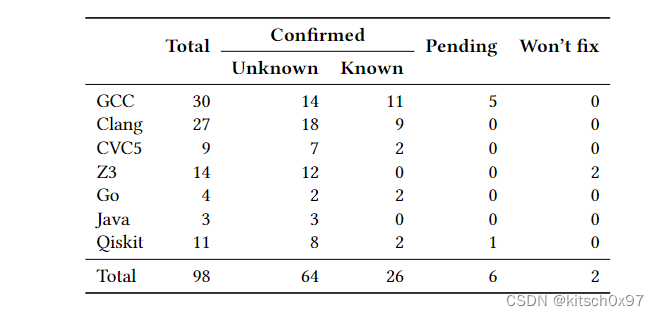

论文学习_Fuzz4All: Universal Fuzzing with Large Language Models

论文名称发表时间发表期刊期刊等级研究单位Fuzz4All: Universal Fuzzing with Large Language Models2024年arXiv-伊利诺伊大学 0.摘要 研究背景模糊测试再发现各种软件系统中的错误和漏洞方面取得了巨大的成功。以编程或形式语言作为输入的被测系统(SUT),例如编译器、运行时引擎、约束求解器以及具有可访问 API 的软件库尤为重要,因为它们是

【论文阅读】Prompt Fuzzing for Fuzz Driver Generation

文章目录 摘要一、介绍二、设计2.1、总览2.2、指导程序生成2.3、错误程序净化2.3.1、执行过程净化2.3.2、模糊净化2.3.3、覆盖净化 2.4、覆盖引导的突变2.4.1、功率调度2.4.2、变异策略 2.5、约束Fuzzer融合2.5.1、论据约束推理2.5.1、模糊驱动融合 三、评估3.1、与Hopper和OSS-Fuzz对比3.2、缺陷检测的有效性3.3、PromptFuz

阅读笔记——《ProFuzzBench: A Benchmark for Stateful Protocol Fuzzing》

【参考文献】Natella R, Pham V T. Profuzzbench: A benchmark for stateful protocol fuzzing[C]//Proceedings of the 30th ACM SIGSOFT international symposium on software testing and analysis. 2021: 662-665.【注】

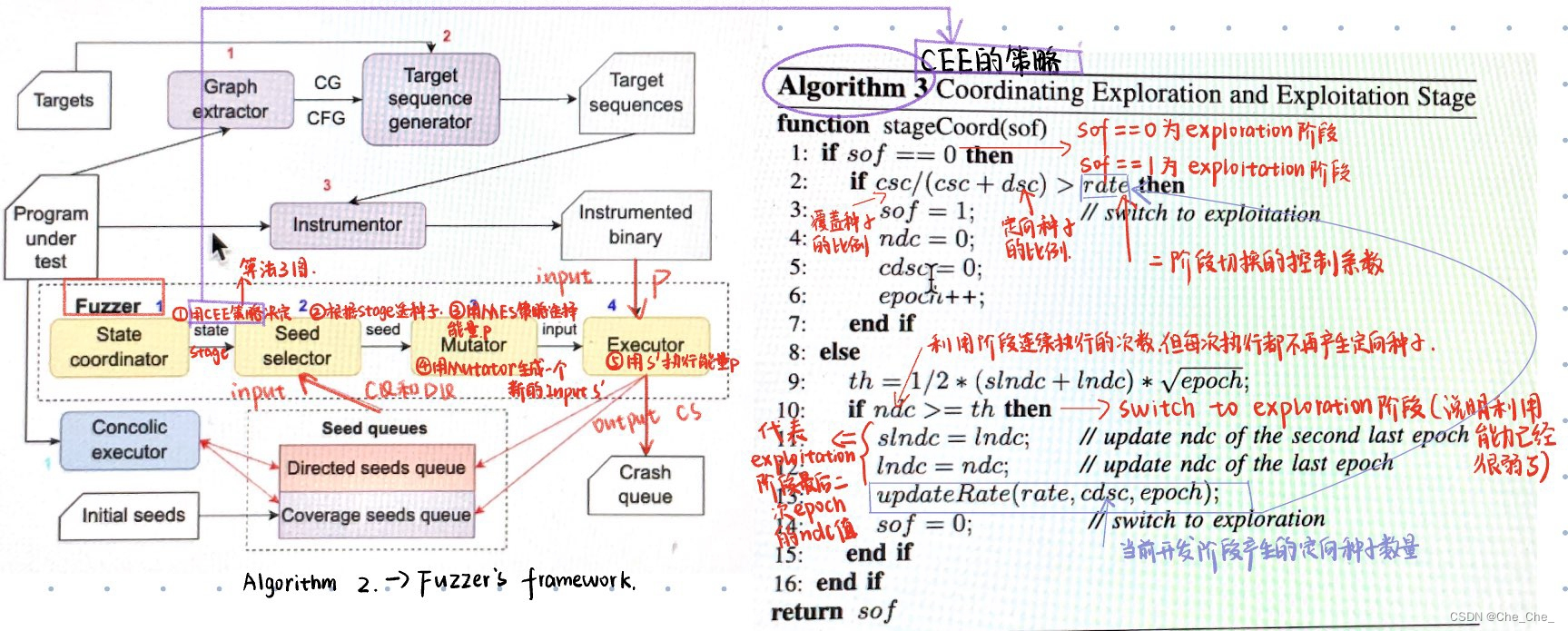

论文阅读-Multiple Targets Directed Greybox Fuzzing (Hongliang Liang,2024)

标题: Multiple Targets Directed Greybox Fuzzing (Hongliang Liang,2024) 作者: Hongliang Liang, Xinglin Yu, Xianglin Cheng, Jie Liu, Jin Li 期刊: IEEE Transactions on Dependable and Secure Computing 研究问题:

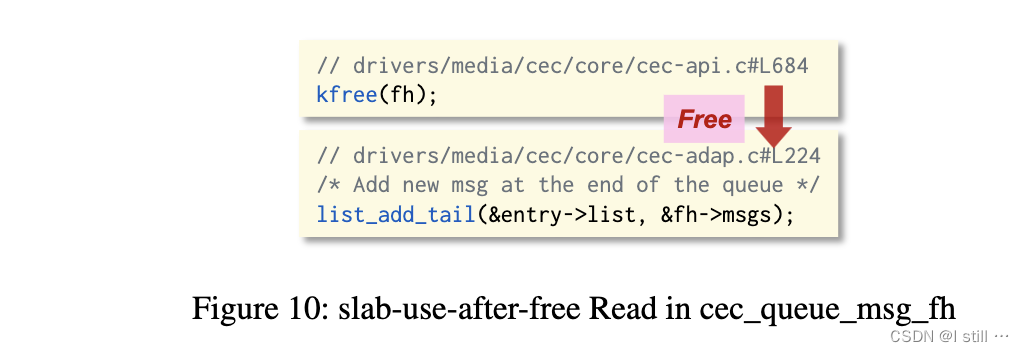

Fuzzing-101 Exercises

文章目录 前言AFL++ 环境搭建Exercise-1 Xpdf CVE-2019-13288Xpdf 环境搭建种子库获取 && 前期准备开始 fuzz && 分析 crash总结 Exercise-2 libexif CVE-2009-3895/CVE-2012-2836libexif 环境搭建种子库获取 && 前期准备开始 fuzz && 分析 crash总结 前言 笔者将

论文阅读笔记——PathAFL:Path-Coverage Assisted Fuzzing

文章目录 前言PathAFL:Path-Coverage Assisted Fuzzing1、解决的问题和目标2、技术路线2.1、如何识别 h − p a t h h-path h−path?2.2、如何减少 h − p a t h h-path h−path的数量?2.3、哪些h-path将被添加到种子队列?2.4、种子选择算法2.5、资源调度 3、达到的效果3.1、一个简单例子的结果(R

[译] [2018-SP] CollAFL: Path Sensitive Fuzzing

全文概述 覆盖率引导模糊测试(CGF)是一种广泛使用且有效的解决方案,可用于查找软件漏洞。跟踪代码覆盖率并利用它来指导模糊测试对覆盖引导的模糊器。然而,由于高插桩开销,在实践中跟踪完整且准确的路径覆盖是不可行的。流行的模糊器(例如,AFL)经常使用粗略的覆盖信息,例如存储在紧凑位图中的边缘命中计数,以实现高效的灰盒测试。覆盖范围的这种不准确性和不完整性给模糊器带来了严重的限制。首先,它会导致路径

阅读笔记——《RapidFuzz: Accelerating fuzzing via Generative Adversarial Networks》

【参考文献】Ye A, Wang L, Zhao L, et al. Rapidfuzz: Accelerating fuzzing via generative adversarial networks[J]. Neurocomputing, 2021, 460: 195-204.【注】本文仅为作者个人学习笔记,如有冒犯,请联系作者删除。 目录 摘要 一、介绍 二、相关工作 三

KernelGPT: LLM for Kernel Fuzzing

KernelGPT: Enhanced Kernel Fuzzing via Large Language Models 1.Introduction2.Background2.1.Kernel and Device Drivers2.2.Kernel Fuzzing2.2.1.Syzkaller规约2.2.2.规约生成 3.Approach3.1.Driver Detection3.2.

阅读笔记——《Hopper: Interpretative Fuzzing for Libraries》

【参考文献】Zhan Q, Fang R, Bindu R, et al. Removing RLHF Protections in GPT-4 via Fine-Tuning[J]. arXiv preprint arXiv:2311.05553, 2023.【注】本文仅为作者个人学习笔记,如有冒犯,请联系作者删除。 目录 摘要 一、介绍 二、背景 1、库的模糊测试 2、模

第九章:Code-Coverage-Guided Fuzzing

文章目录 Code-Coverage-guided Fuzzing其他三种 fuzzingCode coverage guided FuzzingExampleThe Problem of Multi-Byte Equality Tests(多字节相等性测试的问题)Performance Cost好处 / 坏处好处坏处 Code-Coverage-guided Fuzzing

从零开始学Fuzzing系列:浏览器挖掘框架Morph诞生记

0×00 写在前面 欢迎来到《从零开始学Fuzzing系列》。 软件漏洞领域涉及漏洞分析和漏洞挖掘两个方向,目前安全站点关于各种漏洞分析的文章层出不穷,从2013年几天甚至几周才出来的分析文章,到现在几乎与漏洞预警同时发布的报告,也反映出这几年来漏洞分析技术的发展之迅速。 但不可否认的是,与之相辅相成的漏洞挖掘方向(目前大家普遍用的是Fuzzing,高校及实验室研究较多的是BitBla