exploit专题

【THM】Exploit Vulnerabilities(利用漏洞)-

介绍 在这个房间里,我们将讨论一些识别漏洞的方法,并结合我们的研究技能来了解这些漏洞是如何被滥用的。 此外,您还会发现一些公开可用的资源,这些资源是您在执行漏洞研究和利用时的技能和工具的重要补充。然后,您将在房间的最后将所有这些应用到实际挑战中。 自动化与自动化手动漏洞研究 网络安全领域有大量可用于漏洞扫描的工具和服务。从商业(并支付巨额费用)到开源和免费,漏洞扫描器都是快速检查应用程序缺

tee漏洞学习-翻译-3:TrustZone exploit for MSM8974

原文:http://bits-please.blogspot.com/2015/08/full-trustzone-exploit-for-msm8974.html 在这篇博文中,我们将介绍利用上一篇文章中描述的 TrustZone 漏洞的完整过程。 在开发此漏洞时,我只使用了我值得信赖的(个人)Nexus 5 设备。这意味着下面写入的所有内存地址和其他特定信息均取自该设备。 如果有人想要重

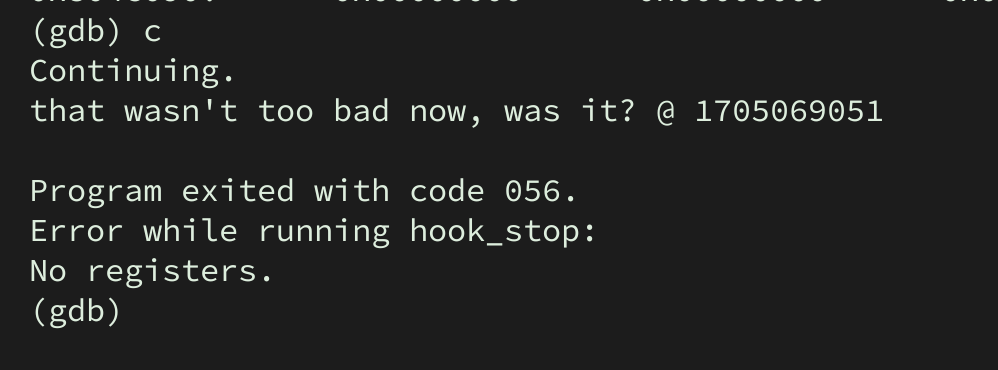

二进制安全虚拟机Protostar靶场(8)heap3 Fastbins unlink exploit

前言 这是一个系列文章,之前已经介绍过一些二进制安全的基础知识,这里就不过多重复提及,不熟悉的同学可以去看看我之前写的文章 heap3 程序静态分析 https://exploit.education/protostar/heap-three/ #include <stdlib.h>#include <unistd.h>#include <string.h>#include

UNet++: Redesigning Skip Connections to Exploit Multiscale Features in Image Segmentation论文译读笔记

摘要 许多医学图像分割的SOTA模型都是UNet网络和FCN网络的变体。尽管这些模型十分成功,但仍然有两个限制:(1)这些模型的最佳深度是先验未知的(即网络深度是无法预知的超参数),需要广泛的架构搜索或者不同深度模型的低效集成;(2)这些模型的跳跃连接强制实行不必要的限制性融合框架,仅在编码器和解码器子网络中相同尺度的特征图上强制进行聚合。为了克服这两个限制,文章提出了UNet++模型,一种新的

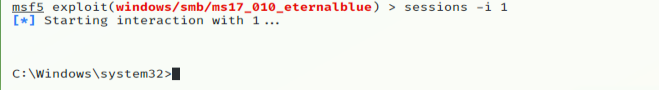

metaspliot exploit模块介绍

metaspliot简介 metaspliot是一个漏洞框架,全称为The Metasploit Framework,简称为MSF。 流程需求 kali攻击机 192.168.3.26windows 7靶机 192.168.3.28 实例演示--exploit模块介绍 1.使用use调用攻击模块 use exploit/windows/smb/ms

近期 0day exploit 满天飞,原来是神秘的以色列公司 Candiru 在捣鬼

聚焦源代码安全,网罗国内外最新资讯! 编译:奇安信代码卫士 今天,微软和加拿大多伦多大学公民实验室联合发布报告指出,以色列公司 Candiru 是 Windows 两个 0day及其它 0day exploit的幕后黑手。这些 exploit 被用于感染并在至少100名受害者设备上部署了全新的间谍软件,这些受害者包括政治家、人权活动家、记者、学术人员、大使馆员工和政治异见人士等。 要点概述 C

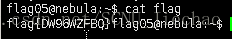

i春秋 - Exploit-Exercises: Nebula - level05

About Check the flag05 home directory. You are looking for weak directory permissions Nebula官网 思路 进去看看 cd /home/flag05/ll 发现一个其他人可执行的.backup目录 cd .backup/ll 看到其他人可读的backup-19072011.tgz 复制到/

exploit编写教程2:栈溢出,跳转至shellcode

exploit编写教程2:栈溢出,跳转至shellcode 这篇blog是为了学习如何用各种方式去构造栈溢出类型漏洞的exp 执行shellcode的多种方法: jump/call 寄存器pop returnpush returnjmp[reg + offset]blind returnjmp codeSHEcall 1. jmp/call 寄存器 在第一篇中已经详细分析过 2.