本文主要是介绍近期 0day exploit 满天飞,原来是神秘的以色列公司 Candiru 在捣鬼,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

![]() 聚焦源代码安全,网罗国内外最新资讯!

聚焦源代码安全,网罗国内外最新资讯!

编译:奇安信代码卫士

今天,微软和加拿大多伦多大学公民实验室联合发布报告指出,以色列公司 Candiru 是 Windows 两个 0day及其它 0day exploit的幕后黑手。这些 exploit 被用于感染并在至少100名受害者设备上部署了全新的间谍软件,这些受害者包括政治家、人权活动家、记者、学术人员、大使馆员工和政治异见人士等。

要点概述

Candiru 是一家位于以色列的秘密公司,只做向各国政府出售间谍软件的业务。报道称它所提供的间谍软件可感染并监控 iPhone、安卓、Mac、个人电脑以及云账户。

通过互联网扫描,公民实验室找到和 Candiru 的间谍软件基础设施有关的750多个网站。很多域名伪装成倡议性组织机构如国际特赦组织、”黑人的命也是命“运动、媒体公司以及和其它公民社会主题相关的实体。

公民实验室找到了位于西欧的一个潜在的活跃受害者并恢复了 Candiru 的一款 Windows 间谍软件拷贝。

公民实验室和微软威胁情报中心 (MSTIC) 合作分析了该间谍软件,微软从中发现了 CVE-2021-31979和CVE-2021-33771两个遭 Candiru 公司滥用的提权漏洞,并在2021年7月13日修复。

在调查过程中,微软发现了位于巴勒斯坦、以色列、伊朗、黎巴嫩、也门、西班牙、英国、土耳其、亚美尼亚和新加波的至少100名受害者,他们是人权捍卫者、持异见者、记者、活动家和政治家。

公民实验室从技术角度简要分析了该间谍软件的可持久机制以及关于该间谍软件功能的某些详情。

虽然 Candiru 公司颇费功夫地隐藏其所有权结构、员工情况和投资合作伙伴,但公民实验室也了解到一些相关情况。

Candiru 是谁?

这家名为“Candiru” 的公司位于以色列特拉维夫,是一家雇佣型间谍软件公司,宣称向政府客户提供”无法追踪到的“间谍软件,产品包括监控计算机、移动设备和云账户的解决方案。

虽然该公司的黑客雇佣产品已存在多年的时间,但外界对于该公司本身及其能力所知甚少。

组织架构

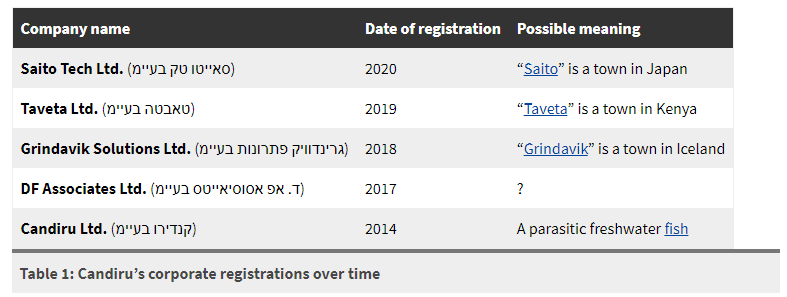

虽然Candiru 公司不遗余力地隐藏其运营、基础架构和员工身份信息。但公民实验室发现该公司成立于2014年,公司名称几经变化。和其它雇佣型间谍软件企业一样,据称该公司从以色列国防部信号情报单位 Unit 8200 招兵买马。

虽然该公司目前的名称是 Saito 技术有限公司,但其更为知名的名称是 “Candiru”。该公司的标识似乎是字母“C”形状的据说非常可怕的牙签鱼(“Candiru fish”)。

Candiru 公司至少有一家分支机构:Sokoto 有限公司。

报告指出,NSO Group 公司的一名早期投资者 Isaac Zack 在Candiru公司成立不到两个月的时间里成为该公司的最大股东。

销售和投资情况

从一名离职员工提起的诉讼案件来看,Candiru 公司在成立两内内的销售额“近3000万美元“,该公司的客户据称位于”欧洲、前苏联、波斯湾、亚洲和拉丁美洲“。以下国家可能和该公司有过交易:

乌兹别克斯坦:在2019年的“病毒公告板“安全大会上,卡巴斯基实验室的一名研究员指出,Candiru 可能将其间谍软件出售给乌兹别克斯坦的国家安全局。

沙特阿拉伯和阿联酋:这名研究员还提到沙特阿拉伯和阿联酋可能也是 Candiru 公司的客户。

新加坡:2019年的情报在线报告称,Candiru 公司积极向新加坡情报部门招揽业务。

卡塔尔:2020年的情报在线报道称,Candiru 公司“和卡塔尔的关系越来越近“。和卡塔尔国家财富资金有关联的某公司对 Candiru 公司进行了投资。但目前尚未发现卡塔尔客户的相关信息。

和 DevilsEye 恶意软件以及多个 0day 有关

这款恶意工具为 DevilsEye,是具有间谍软件能力的一款 Windows 恶意软件,一旦部署到目标的 Windows 系统中,Candiru 公司的客户即可完全访问受感染设备。

公民实验室的安全研究员在开展关于“在西欧活跃的政治受害者“设备的取证调查过程中发现了这款间谍软件。与微软分享这项研究成果后,微软通过海量的遥测数据库发现至少有100名受害者受 DevilsEye 的感染,这些受害者位于巴勒斯坦、以色列、伊朗、黎巴嫩、也门、西班牙、英国、土耳其、亚美尼亚和新加波等国。

微软指出,该间谍软件一般是通过诱骗托管着利用包的网站受害者部署的,该利用包滥用浏览器漏洞将该恶意软件植入到受害者设备上,随后滥用第二阶段的 Windows exploit 为运营人员获得管理员级别的访问权限。

该攻击链非常高阶,使用的是此前未出现过的漏洞,即网络安全社区所说的 0day。这些 0day 包括两个 Chrome 0day(CVE-2021-21166 和 CVE-2021-30551)、一个 IE 浏览器 0day(CVE-2021-33742)和Windows OS 中的两个0day(CVE-2021-31979 和 CVE-2021-33771)。这些漏洞现已修复。

前三个 0day 也出现在谷歌在本周三发布的报告中。该报告将 Chrome 和 IE exploit 和某未具名商业监控公司联系在一起。谷歌表示这些 0day 至少出售给了两个受国家支持的威胁行动者,后者滥用这些 0day 攻击位于亚美尼亚的目标。在今天的更新报告中,谷歌也将这些 0day 归罪于 Candiru 公司。

数百个 Candiru 域名仍然活跃

然而,公民实验室指出,Candiru 的黑客雇佣能力远远超过谷歌和微软报告中提到的这些能力。

公民实验室的分析师指出发现750多个域名托管着 Candiru 监控软件,包括位于阿联酋和沙特阿拉伯的大型集群,这说明这两个国家是Candiru 公司的更大的客户群体之一。

某些域名伪装成倡议性组织机构如国际特赦组织、“黑人的命也是命“、媒体公司以及其它和公民社会组织相关的实体,这表明这些攻击的目标多数是活动家而非撕下面具的网络犯罪组织。

微软此前曾表示,网络武器交易商的工具用于人权滥用时,他们的行为不应当被赦免。Candiru 公司目前无法联系到,之前的多个域名在今天返回错误消息。

完整报告可见:

https://citizenlab.ca/2021/07/hooking-candiru-another-mercenary-spyware-vendor-comes-into-focus/

推荐阅读

谷歌公布4个0day详情,其中3个被滥用于攻击亚美尼亚

微软7月修复117个漏洞,其中9个为0day,2个是Pwn2Own 漏洞

Signal 创始人手撕以色列取证公司 Cellebrite 软件源代码:尝尝被黑的滋味

从军队到企业:揭秘以色列盛产网络安全企业的模式

原文链接

https://citizenlab.ca/2021/07/hooking-candiru-another-mercenary-spyware-vendor-comes-into-focus/

https://therecord.media/windows-spyware-and-zero-days-linked-to-prodigious-israeli-hack-for-hire-company/

题图:Pixabay License

本文由奇安信编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。

奇安信代码卫士 (codesafe)

国内首个专注于软件开发安全的

产品线。

觉得不错,就点个 “在看” 或 "赞” 吧~

觉得不错,就点个 “在看” 或 "赞” 吧~

这篇关于近期 0day exploit 满天飞,原来是神秘的以色列公司 Candiru 在捣鬼的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!