0day专题

0day 新接口泛微e-cology getHendledWorkflowRequestList SQL注入漏洞

0x01阅读须知 技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!! 0x02漏洞概述 泛微E-Cology OA协同商务系统是一款由泛微网

【网络安全常用术语解读 :什么是0day、1day、nday漏洞】

脆弱性攻击的时间窗被称作脆弱性窗口。通常情况下,一个安全漏洞的时间越久,攻击者就会有更多的机会去攻击它。 2. 0day 漏洞 0天漏洞,也被称作"零日漏洞",是指尚未由供应商公布的缺陷,表示攻击者已知晓该缺陷,并加以使用。由于没有做好防御工作,0天的弱点将会对系统的安全性造成很大的威胁。 0 day缺陷是由一小部分人发现的,只有少部分人知道该缺陷的使用细节,其余的人对此一无所知,也就是

苹果发布云AI系统;谷歌警告0day漏洞被利用;微软紧急推迟 AI 召回功能;劫持活动瞄准 K8s 集群 | 网安周报0614

苹果发布私有云计算,开创 AI 处理新时代,隐私保护再升级! 苹果宣布推出一个名为“私有云计算”(PCC)的“开创性云智能系统”,该系统专为在云中以保护隐私的方式处理人工智能(AI)任务而设计。 这家科技巨头将 PCC 描述为“为云人工智能计算大规模部署的最先进安全架构”。 PCC 与新的生成式人工智能(GenAI)功能的到来相吻合——统称为苹果智能,或简称 AI——这是 iPhone

某家具企业公司0day|0day发布

谷歌搜索:inurl:pro_list.asp?bookid= 关键字 inurl:..?bookid=196 默认数据库下载:db\hualiang#.mdb 7789dianying 默认后台: /manage/login.asp 拿shell方法:iis解析漏洞: 漏洞页面:Up_BookPic.asp?formname=myform&editname=samll_pic&u

【0DAY】瑞友天翼应用虚拟化系统index.php接口处存在SQL注入漏洞导致程RCE

免责声明:文章来源互联网收集整理,请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

「 网络安全常用术语解读 」什么是0day、1day、nday漏洞

1. 引言 漏洞攻击的时间窗口被称为漏洞窗口(window of vulnerability)。一般来说,漏洞窗口持续的时间越长,攻击者可以利用漏洞进行攻击的可能性就越大。 2. 0day 漏洞 0day 漏洞,又被称为"零日漏洞",指的是还未被厂商公开宣布的漏洞,这意味着攻击者已经知道这个漏洞的存在,并且已经利用它进行攻击。0day 漏洞对系统的安全构成严重威胁,因为防御措施尚未准备好。

关于MS12-020 3389 0day exp 远程桌面执行代码漏洞的文章

Luigi Auriemma 与 TippingPoint's、Zero Day Initiative 合作报告了远程桌面协议漏洞 (CVE-2012-0002) 如何检查自己是否已安装更新补丁? 这个漏洞的更新补丁号为:KB2621440,用户可以自行在:控制面板 --> 添加删除程序(记得勾选“显示更新”),然后查找该编号,如果有则表示您已安装,可以不必担心了,或者使用命令:systemi

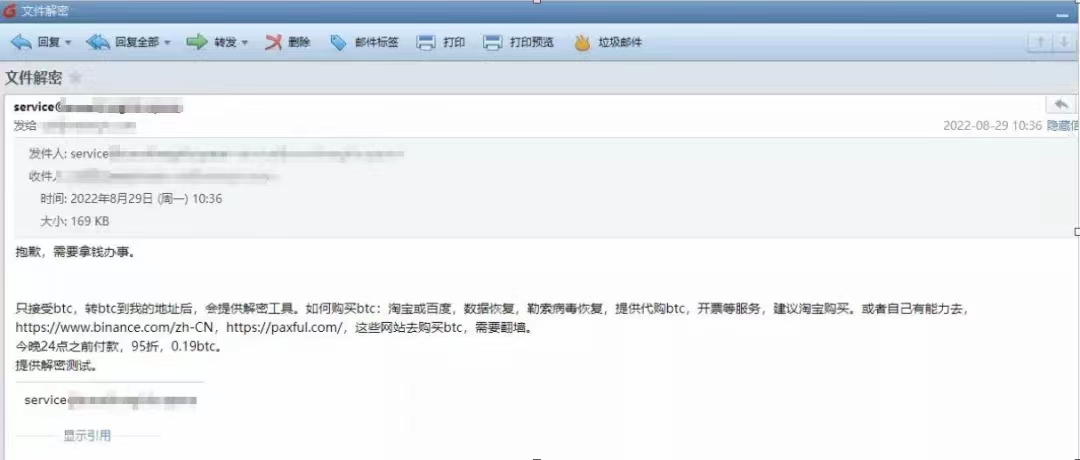

2022年8月29日 勒索病毒大爆发:0day漏洞 用友T+ 组件漏洞 中毒.LOCKED 病毒分析

相关文章: https://tieba.baidu.com/p/7994052504 https://mp.weixin.qq.com/s/nBt98mn5zbLkTeDIPPz78g 好消息是,火绒官方称可查杀此病毒 黑客可能通过供应链污染或漏洞的方式进行投毒,因为后台分析显示,被加密攻击的磁盘文件与用友畅捷通T+软件模块升级时间相近 用友T+月初的0day漏洞目前被黑客组织利用,全国大

Firefox 3.5.1也不安全 发布仓促导致0day再爆

【51CTO.com 独家报道】今天是2009年7月19日,在四天前Mozilla刚刚发布了Firefox 3.5.1,声称解决了一些稳定性和安全性问题,特别是被众人所关注的“ JIT JavaScript编译器高危漏洞”和“在部分Windows系统上需要很长时间才能载入的问题”。 文/图 鲜橙加冰(王文文) 但是就在昨天,有黑客爆料Firefox 3.5.1发布太过仓促,已经再次发现

《0day安全》——栈中的守护天使:GS

GS安全编译选项 原理 在栈帧中压入一个随机DWORD,IDA称之为“security cookie”,位于EBP之前。系统在.data区块中存放一个security cookie的副本。当栈发生溢出是,security cookie将被覆盖,之后才是EBP和返回地址。函数返回之前比对两者的值,如果改变则说明security cookie已被破坏,发生了溢出。 例外 额外的数据和操作带

《0day安全》——狙击Windows异常处理机制(SEH)

SEH的异常处理模型主要由__try __except语句来完成,与标准的try catch相似。 在栈溢出中利用SEH #include "stdafx.h"#include "stdio.h"#include <windows.h>char shellcode[]="\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90

《0day安全》堆操作

堆的调试 #include "stdafx.h"#include <windows.h>int main(){HLOCAL h1,h2,h3,h4,h5,h6;HANDLE hp;hp = HeapCreate(0,0x1000,0x10000);__asm int 3h1 = HeapAlloc(hp,HEAP_ZERO_MEMORY,3);h2 = HeapAlloc(hp,HEA

异次元发卡最新0day(XSS组合拳)

异次元商店头像上传处存在存储型XSS注入(user、admin均存在)。其中,user处有过滤,admin无。 将恶意脚本插入后,管理员访问用户管理页面即可执行恶意脚本。 恶意脚本执行后,会新增一个管理员用户,进而获得权限。 鉴于漏洞还没有泛滥,而且很多站都有漏洞。EXP暂时不公开。 需要学习可以加入知识星球 本文链接: https://

2023年最严重的10起0Day漏洞攻击事件

根据谷歌公司威胁分析小组去年 7 月发布的报告显示,2022 年全球共有 41 个 0day 漏洞被利用和披露。而研究人员普遍认为,2023 年被利用的 0Day 漏洞数量会比 2022 年更高,这些危险的漏洞被广泛用于商业间谍活动、网络攻击活动以及数据勒索攻击等各种场合。本文收集整理了 2023 年 10 个最具破坏性的 0Day 攻击事件。 1 Fortra GoAnywhere CVE

苹果会修复这个 0day吗?有人借机发布越狱包且适用于当前iOS 版本

聚焦源代码安全,网罗国内外最新资讯! 编译:奇安信代码卫士团队 由黑客、安全研究员和逆向工程师组成的团队刚刚发布了 iOS 设备的新越狱包。 在默认情况下,苹果出于安全原因考虑,不允许用户完全控制 iPhone 和其它 iOS 设备。越狱是一种定制化软件,通过利用 iOS 操作系统中的漏洞给予用户根访问权限并完全控制设备。 苹果未发现的 0day 今天早些时候,Unc0ver 团队发布最新版

我从1组工控系统蜜罐中捞了4个 0day exploits

聚焦源代码安全,网罗国内外最新资讯! 编译:奇安信代码卫士团队 研究人员在北约网络安全大会上表示,他们构造的虚假工控系统捕获了四个 0day exploits。 工控系统用于管理大量关键设备如化学处理设备、发电厂设备甚至是楼宇自动化如灭火系统。其中很多关键设备使用的是老旧的通信系统,认为这些设备和专有的安全网络连接。但如今很多设备在使用包括互联网在内的基于 IP 的网络进行通信,从而制造了潜在

无补丁:所有 Kubernetes 版本均受中间人 0day 漏洞影响

聚焦源代码安全,网罗国内外最新资讯! 编译:奇安信代码卫士团队 Kubernetes 产品安全委员会发布了关于如何临时阻止攻击者利用某 0day 漏洞的建议。该漏洞可导致攻击者在中间人攻击中拦截多租户 K8s 群集中其它 pod 的流量。 K8s 最初由谷歌开发,目前由云原生计算基金会 (Cloud Native Computing Foundation) 维护的开源系统,旨在对容器化工作

我偶然发现一个严重 0day,影响 Win7 和 Server 2008 R2,微软未发补丁(详情)

聚焦源代码安全,网罗国内外最新资讯! 编译:奇安信代码卫士团队 法国安全研究员 Clément Labro在更新一款 Windows 安全工具时,偶然发现一个影响 Windows 7 和 Windows Server 2008 R2 操作系统的 0day。从“漏洞详情”部分开始的内容节选自 Labro 的博客文章。 一、漏洞概述 该0day 位于两个配置不当的 RPC Endpoint M

补丁不给力,Windows漏洞 (CVE-2020-0986) 沦为新0day,或于2021年修复

聚焦源代码安全,网罗国内外最新资讯! 6月份,微软发布补丁,修复了 Windows 操作系统中当时已遭利用的 0day (CVE-2020-0986)。该漏洞可使攻击者在失陷机器上将权限提升至内核级别。但事实证明,该补丁仍可被绕过。谷歌研究人员发现了一种新的利用方法绕过该补丁并公开 PoC 代码。该漏洞新获得的 CVE 编号是 CVE-2020-17008。微软或于2021年1月补丁星期二修

2020年,这个神秘黑客组织利用了11个0day

聚焦源代码安全,网罗国内外最新资讯! 编译:奇安信代码卫士团队 谷歌安全团队指出,某神秘组织在2020年至少部署了11个 0day,并攻击安卓、iOS 和 Windows 用户等。 这些攻击活动发生在两个时间窗口:分别发生在2020年2月和10月,依靠诱骗用户访问恶意网站而将受害者重定向至 exploit 服务器。 这些 exploit 服务器中包含由多个漏洞组成的利用链,链条上的不同漏洞可

近期 0day exploit 满天飞,原来是神秘的以色列公司 Candiru 在捣鬼

聚焦源代码安全,网罗国内外最新资讯! 编译:奇安信代码卫士 今天,微软和加拿大多伦多大学公民实验室联合发布报告指出,以色列公司 Candiru 是 Windows 两个 0day及其它 0day exploit的幕后黑手。这些 exploit 被用于感染并在至少100名受害者设备上部署了全新的间谍软件,这些受害者包括政治家、人权活动家、记者、学术人员、大使馆员工和政治异见人士等。 要点概述 C

谷歌紧急修复已遭在野利用的高危 V8 0day (CVE-2021-4102)

聚焦源代码安全,网罗国内外最新资讯! 编译:代码卫士 谷歌为 Windows、Mac 和 Linux 系统发布 Chrome 96.0.4664.110 版本,修复一个已遭在野利用的位于V8 JavaScript 引擎中的 0day (CVE-2021-4102)。 谷歌表示,“已注意到在野出现CVE-2021-4102的 exploit 报告。“虽然谷歌表示安全更新到达所有用户手中还需要一

安全知识点整理(未完成)(根据《逆向核心原理》和《0day安全:软件漏洞分析技术(第2版)》)

8 二进制知识点整理 基础概念内存功能分类PE文件PE文件结构MS-DOS头部PE文件头节表节 PE文件与虚拟内存之间的映射 ShellCode定位ShellCode 栈溢出漏洞()寄存器与栈帧函数调用约定函数调用与返回调用步骤返回步骤 堆溢出利用windows堆管理发展历程堆堆溢出漏洞 狙击Windows异常处理机制S.E.H概述 其他异常处理机制地利用思路V.E.H利用攻击T.E.

新开普智慧校园系统RCE漏洞复现(0day)

0x01 产品简介 新开普智慧校园体系基于业务、数据双中台理念,建立共享开放能力平台,实现能力开放和服务与数据的全生命周期治理;基于一云多端,混合云服务模式,覆盖管理、生活、教学、科研和社会化服务全场景,让师生随时随地获得资源和服务;围绕按主题建设,按场景上线,以评促建,可持续发展的路径,渐进建设全业务应用场景,让智慧校园建设更简单。 0x02 漏洞概述 新开普智慧校园系统

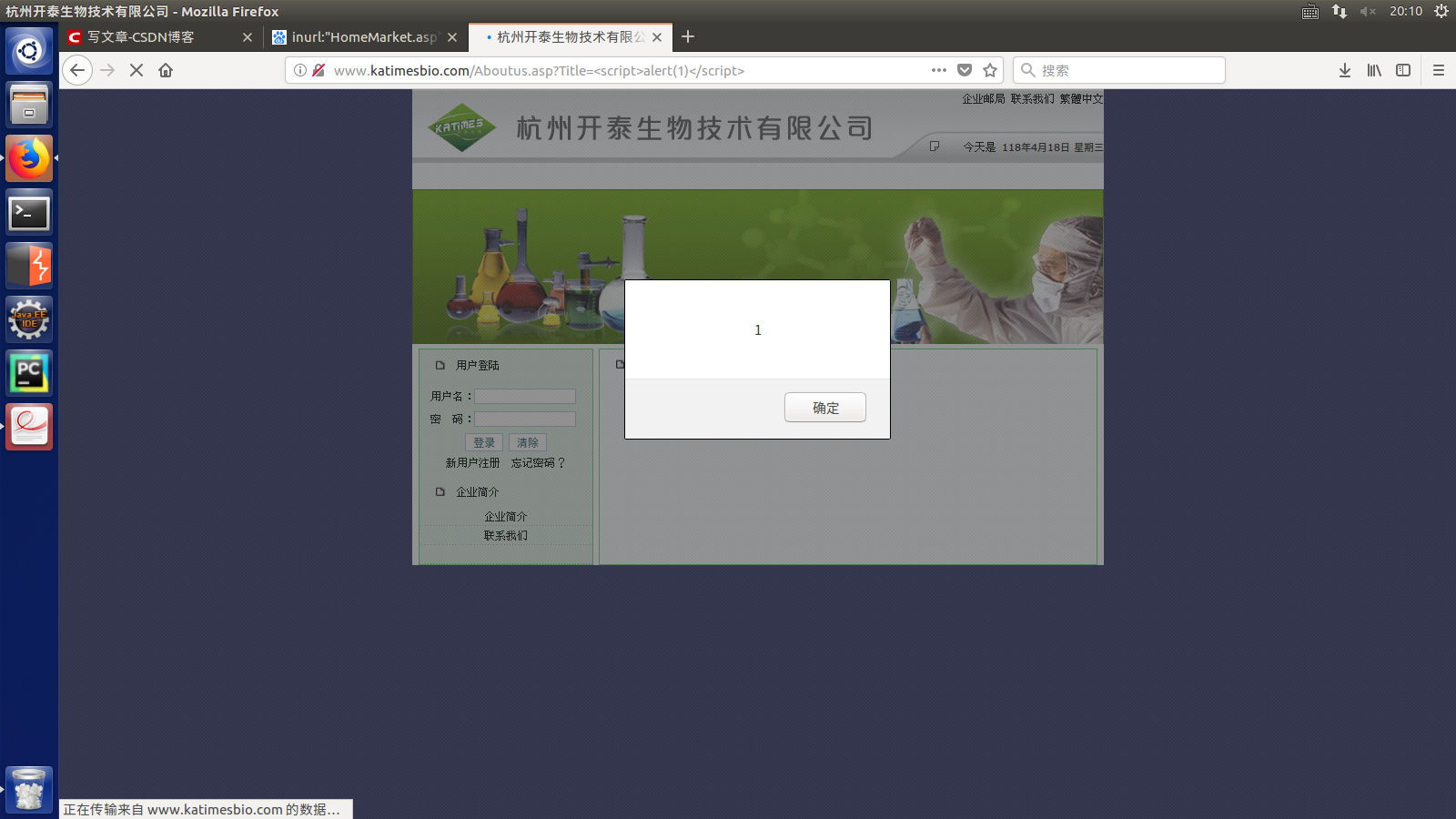

SQL注入之南方0day

关键词: inurl:"HomeMarket.asp" 第一个杭州开泰实际上已经不能愉快的玩耍了,于是很幸运的找到一个可以拿来玩耍的,具体不上图。 当然,登进去后看了看后台的ip记录,也已经被光顾了无数次,都快被玩烂了 剩下的一些要么装了安全狗,要么就是创宇的防火墙。 另外测了一下杭州开泰那个网站的“联系我们”的XSS,依然存在。 效果如图: 接下来记录一下另一个站的注入:

飞秋0day漏洞复现,详细代码及过程

声明:此实验仅供学习使用,严禁用作他用,否则后果自 目录 声明:此实验仅供学习使用,严禁用作他用,否则后果自 一、实验环境 windows xp 安装ollydbg用以调试使用 飞秋2.5:目标软件 kali 安装Python3 二、实验原理 POC:1_lbt4_1#65664#6CF04987CC1A#570#31741#4294967295#2.5a:1317316152