digitalworld专题

红队打靶练习:DIGITALWORLD.LOCAL: JOY

目录 信息收集 1、arp 2、netdiscover 3、nmap WEB 80端口web服务 漏洞查询 漏洞测试 enum4linux ftp匿名登陆漏洞 ftp 复制文件漏洞 补充 openssl get root 总结 信息收集 1、arp ┌──(root㉿ru)-[~/kali]└─# arp-scan -lInterface: et

红队打靶练习:DIGITALWORLD.LOCAL: FALL

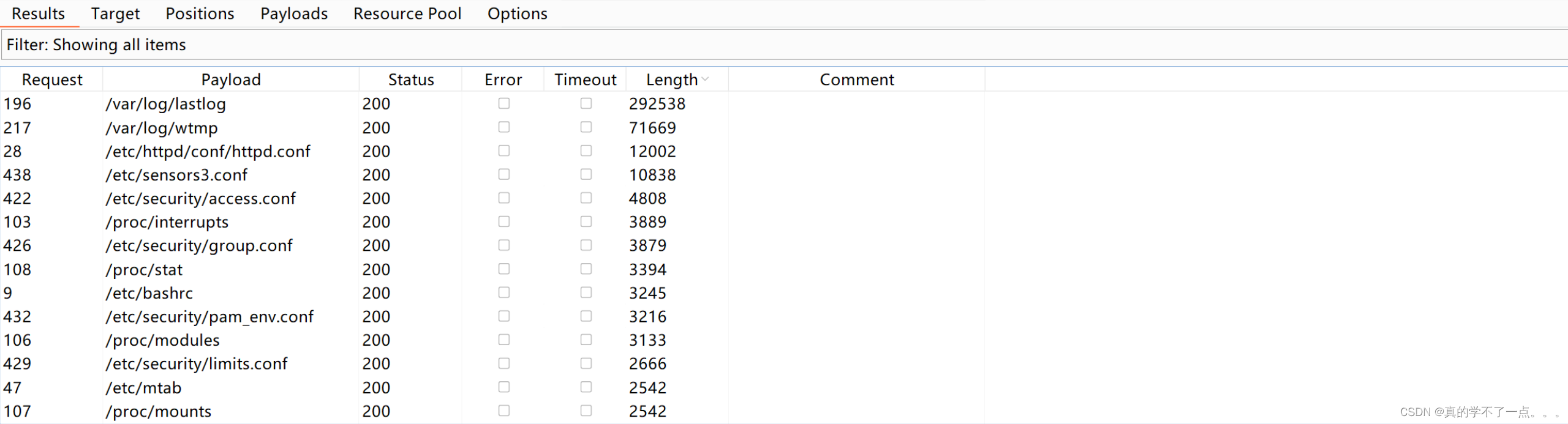

目录 信息收集 1、arp 2、netdiscover 3、nmap 4、nikto 5、whatweb 6、小结 目录探测 1、gobuster 2、dirsearch WEB 80端口 /test.php 文件包含漏洞 SSH登录 提权 get root and flag 信息收集 1、arp ┌──(root㉿ru)-[~/kali]└─

红队打靶练习:DIGITALWORLD.LOCAL: MERCY V2

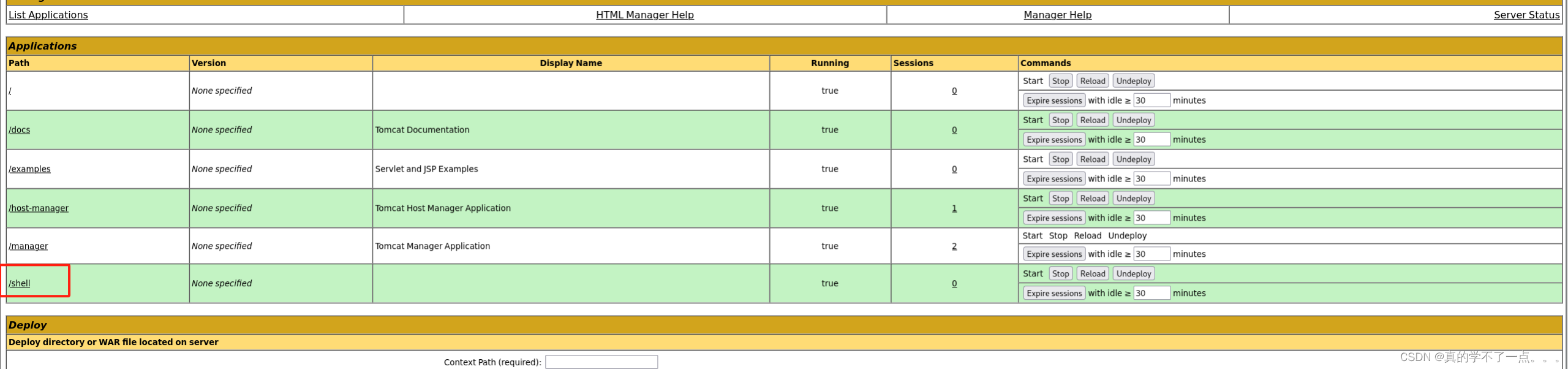

目录 信息收集 1、arp 2、netdiscover 3、nmap 4、nikto 5、whatweb 6、总结 目录探测 1、gobuster 2、dirsearch WEB enum4linux枚举工具 smbclient工具 knock工具 CMS 文件包含漏洞 Tomcat 提权 系统信息收集 本地提权 get root 信息收集

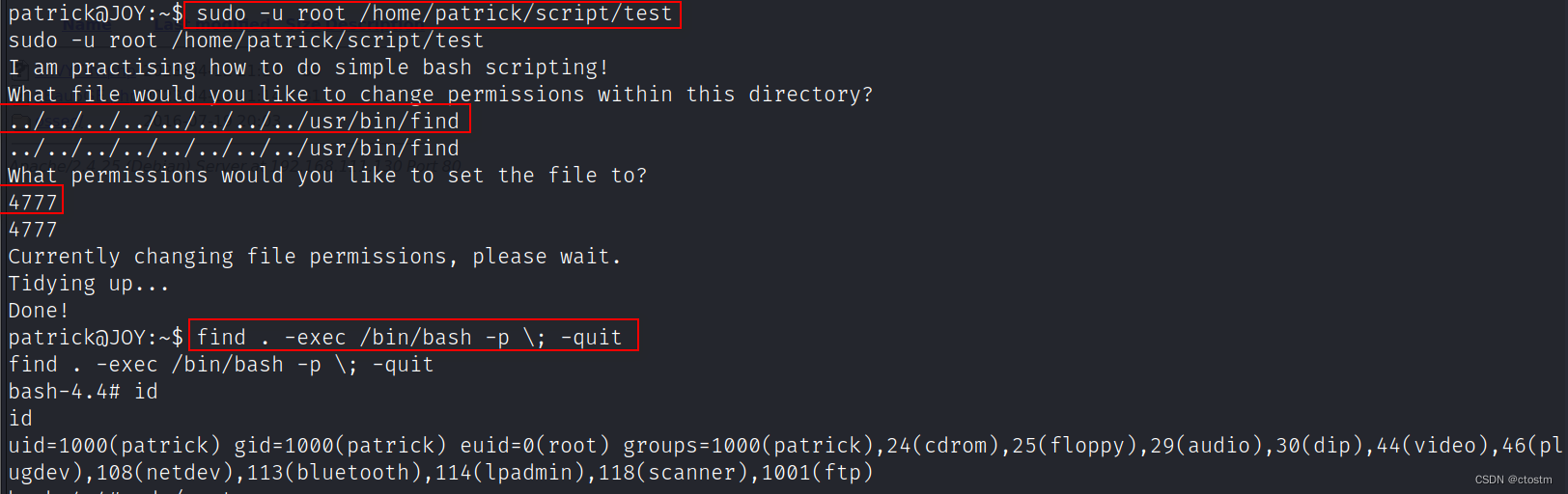

Vulnhub:Digitalworld.local (JOY)靶机

kali:192.168.111.111 靶机:192.168.111.130 信息收集 端口扫描 nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.130 使用enum4linux枚举目标smb服务,发现两个系统用户 enum4linux -a 192.168.111.130 ftp可以匿名登陆,目录权限属主和树组都

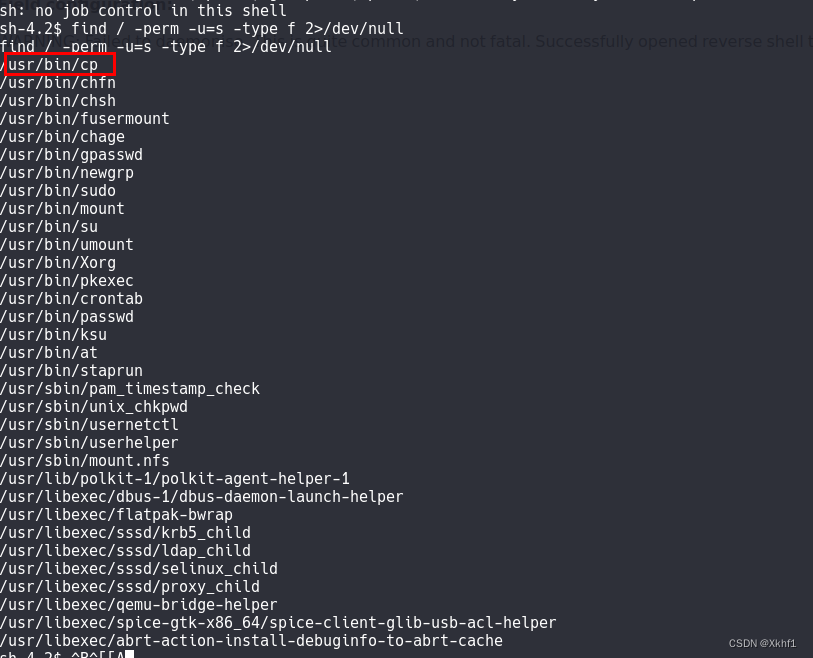

Digitalworld.local打靶记录

文章目录 总体思路:nmap扫描:port扫描:端口详细信息,系统信息,简单脚本扫描:vuln简单利用扫描:综上,优先级排序: nfs,smb渗透:2049/nfs:445/smb渗透: 80和8080渗透:80端口gobuster目录扫描:searchsploit搜索:8080端口gobuster: 僵局:getshell:提权:mkpasswd生成Linux格式密码: flag:靶机思考