cgroup专题

Cgroup Driver配置异常导致的节点k8s涉及到的pod无法启动问题的处理

文章目录 前言一、现象二、问题定位1.docker服务检查2.message日志检查3.检查Cgroup Driver的配置4.修改/etc/docker/daemon.json文件 总结 前言 Cgroup Driver配置异常导致的节点k8s涉及到的pod无法启动问题的处理。 同事有台云主机重启之后,发现k8s相关的pod全部都无法自动启动了,进行处理。 一、现象

Linux CGroup资源限制(概念限制进程CPU使用)

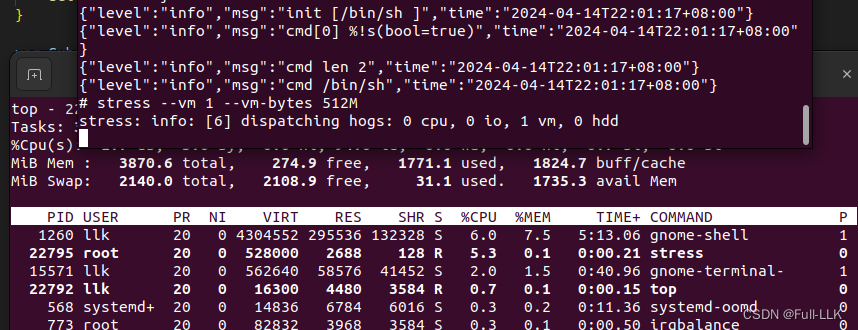

Linux CGroup资源限制(详解) 最近客户认为我们程序占用cpu过高,希望我们限制,排查之后发现是因为程序频繁gc导致,为了精细化、灵活的的限制,想到了使用Linux CGroup。 0 前置知识 ①概念及作用 官网:https://www.kernel.org/doc/html/latest/admin-guide/cgroup-v2.html Linux系统每个进

[内核内存] [mem_cgroup] cgroup内存子系统详解

该板块后续更新!!!!! 相关资源: https://www.cnblogs.com/lisperl/tag/%E8%99%9A%E6%8B%9F%E5%8C%96%E6%8A%80%E6%9C%AF/

failed to create kubelet: misconfiguration: kubelet cgroup driver: “systemd“ is different from docke

在k8s集群中调度pod时,发现调度到其中一个节点的pod都是pending状态,怀疑该节点有问题。通过kubectl get node -o wide发现该节点为notReady状态。 在该问题节点上执行命令journalctl -f -u kubelet查看日志状态 [root@k8s-node02 docker.service.d]# journalctl -f -u kubelet--

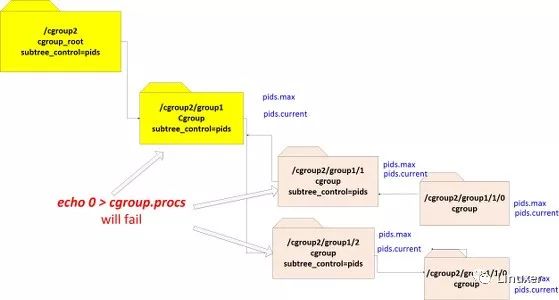

Mem Cgroup目录无法清理问题分析

Cgroup(Control Group)是内核提供的资源隔离的技术,用于对Linux 系统中用户态进程使用的资源进行隔离,核心思想是:把进程分组,然后为进程组分配资源(包括内存、CPU、IO等)。其中Mem Cgroup用来隔离进程组使用的内存资源。 在Hadoop集群中,我们使用了Mem Cgroup对MapReduce任务使用的内存资源进行隔离控制,以保证单个任务不能

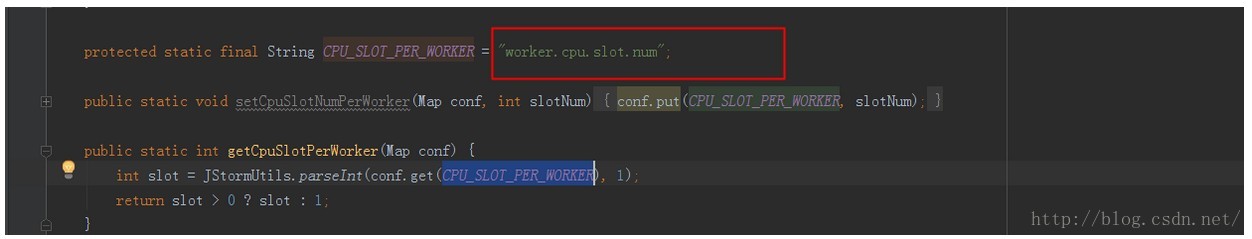

jstorm的cgroup资源隔离机制

本文研究一下jstorm使用cgroup做资源隔离的情况,github有文档: https://github.com/alibaba/jstorm/wiki/%E8%B5%84%E6%BA%90%E7%A1%AC%E9%9A%94%E7%A6%BB 这个文档告诉你怎么开启cgroup,但对于不太了解cgroup和jstorm细节的同学可能更有兴趣看一下到底是怎么隔离的。 废话少说,你不是告诉

从零自制docker-10-【cgroup进行容器资源限制】

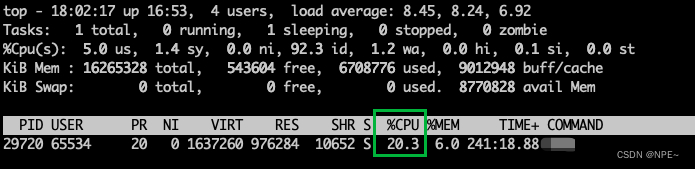

文章目录 目的导入包的相关公开原则当前进程的挂载信息defer`for scanner.Scan()`判断字符串包含新建的cgroup的默认文件cpu相关配置对应到ubuntu 22.04版本的cpu相关配置top注意查看你可使用的cpu注意坑启动后的top查看显示进程使用的cpu序号代码结果 目的 启动容器时通过-mem、-cpu 等 flag 相关命令行参数来实现容器 cpu

xfs logdev 完美解决cgroup iops限制时ext4 data=writeback才能解决的问题

背景 Linux下面ext4和xfs都是带journal的文件系统,在写metadata前,必须先写metadata的journal。 (journal类似数据库的REDO LOG,可用于灾难恢复) metadata则包含了文件系统的inodes, directories, indirect blocks信息。创建文件(含目录),改变文件大小,改变文件修改时间都涉及metadata的

Rami Rosen: 理解CGroup v2

本文转发自: https://lwn.net/Articles/679786/ 原标题: Understanding the new control groups API After many years, the Linux kernel's control group (cgroup) infrastructure is undergoing a rewrite that makes ch

WAHT Linux cgroup

Cgroups是什么? Control Groups provide a mechanism for aggregating/partitioning sets of tasks, and all their future children, into hierarchical groups with specialized behaviour. Definitions: A *cgroup

使用cgroup的blkio子系统自动限制磁盘

使用Cgroups的blkio子系统,可以限制磁盘的访问速度、iops等,详细方法可参看http://www.elmerzhang.com/2012/12/cgroups-learning-6-blkio-subsystem/ 。然而,使用这种方法有一个不足,就是只能通过限制某个进程在某个磁盘(或分区)的访问,而不能很通用的限制所有进程在该磁盘(或分区)上的访问。 由上文中的链接

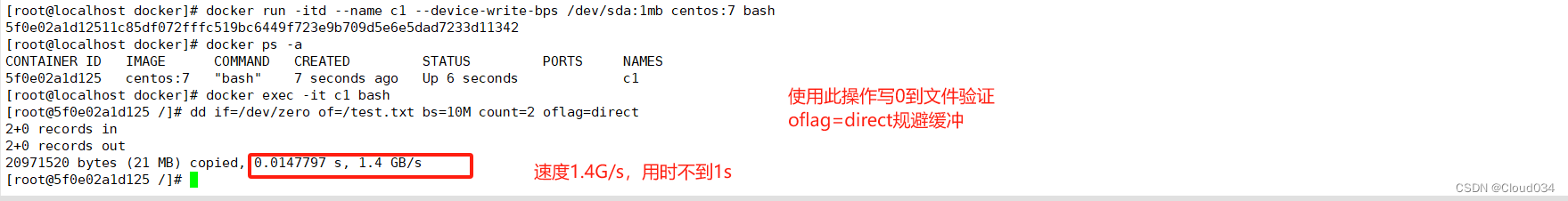

docker的资源限制(cgroup)

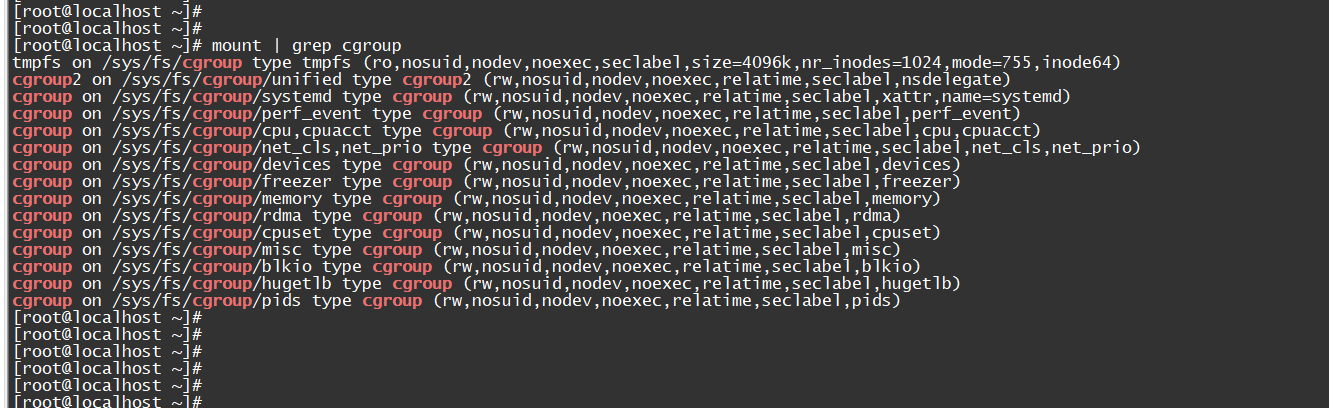

前瞻 Docker 通过 Cgroup 来控制容器使用的资源配额,包括 CPU、内存、磁盘三大方面, 基本覆盖了常见的资源配额和使用量控制。 Cgroup 是 ControlGroups 的缩写,是 Linux 内核提供的一种可以限制、记录、隔离进程组所使用的物理资源(如 CPU、内存、磁盘 IO 等等) 的机制,被 LXC、docker 等很多项目用于实现进程资源控制。Cgroup 本身是提供

cgroup介绍、安装和控制cpu,内存,io示例

cgroup介绍 cgroup是control group的简称,它为Linux内核提供了一种任务聚集和划分的机制,通过一组参数集合将一些任务组织成一个或多个子系统。 Cgroups是control groups的缩写,最初由Google工程师提出,后来编进linux内核。 Cgroups是实现IaaS虚拟化(kvm、lxc等),Pa

docker-简单说说cgroup

前面我们简单说了下namespace, 现在我们来接着简单说说cgroup。通过docker-简单说说namespace文章我们知道: namespace 是为了隔离进程组之间的资源,那cgroup就是为了对进程组的监控和限制资源。Cgroup 可以限制进程组使用的资源数量和分配(包括CPU、内存、网络带宽、磁盘I/O等),并将它们隔离到一个或多个分层的分组中,以实现对进程、任务或用户组的资源限制

云原生之深入解析如何在Kubernetes中快速启用Cgroup V2支持

一、cgroup v2 有哪些优势? Linux 中有两个 cgroup 版本:cgroup v1 和 cgroup v2。cgroup v2 是新一代的 cgroup API。Kubernetes 自 v1.25 起 cgroup2 特性正式 stable。cgroup v2 提供了一个具有增强资源管理能力的统一控制系统,cgroup v2 对 cgroup v1 进行了多项改进,例如: AP

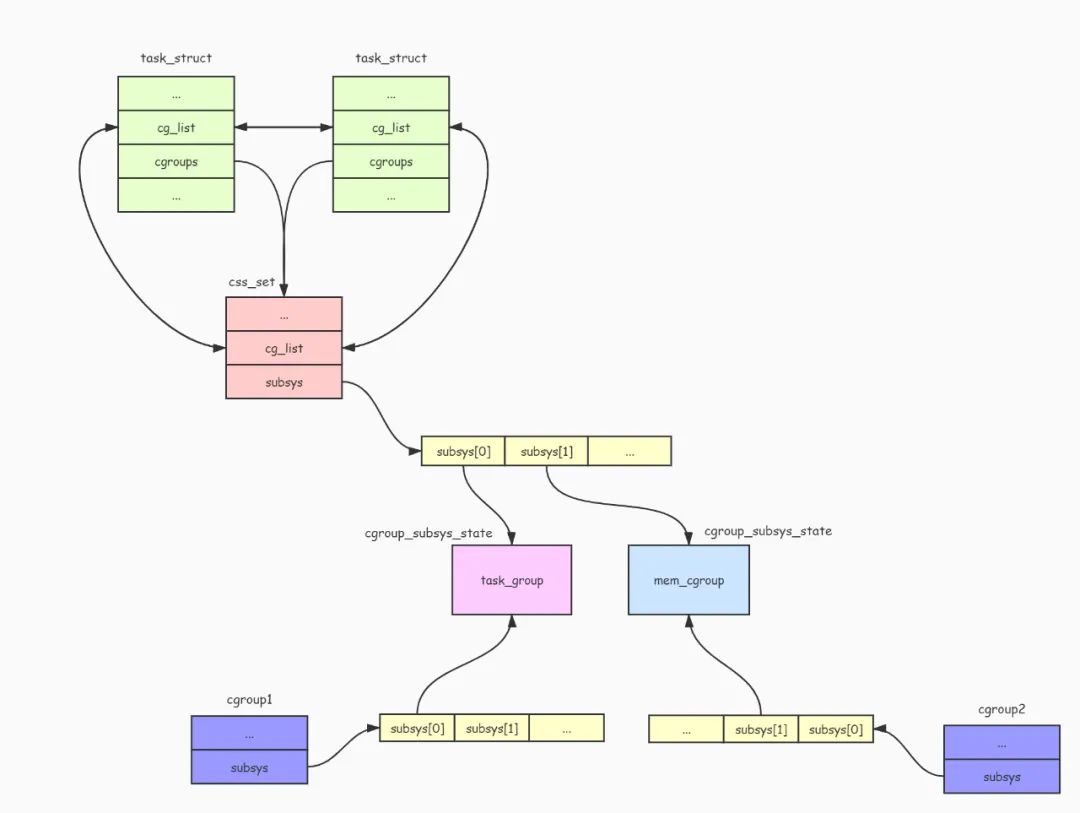

容器三把斧之 | cgroup原理与实现

前面我们介绍了 CGroup 的使用与基本概念,接下来将通过分析源码(本文使用的 Linux2.6.25 版本)来介绍 CGroup 的实现原理。在分析源码前,我们先介绍几个重要的数据结构,因为 CGroup 就是通过这几个数据结构来控制进程组对各种资源的使用。 cgroup 结构体 前面介绍过,cgroup 是用来控制进程组对各种资源的使用,而在内核中,cgroup 是通过 cgroup 结

Linux cgroup机制分析之框架分析

转载请注明出处:http://ericxiao.cublog.cn 一: 前言 Cgroup是近代linux kernel出现的.它为进程和其后续的子进程提供了一种性能控制机制.在这里不打算对cgroup的作用和使用做过多的描述.本文从linux kernel的源代码出发分析cgroup机制的相关实现.在本节中,主要分析cgroup的框架实现.在后续的部份再来详细分析kernel中

Linux cgroup机制分析之框架分析 【转】

一: 前言 前段时间,一直在写操作系统和研究Solaris kernel.从而对linux kernel关心甚少.不久前偶然收到富士通的面试,由于诸多原因推辞掉了这次机会.不过招聘要求给我留下了较深的印像.其中涉及到了cgroup机制.cgroup对我来说并不陌生,在LKML上看到过它的path.在2008 AKA大会上也有人对它做为专题分析.不过一直都没有深入代码研究.这段时间打算将kern

CentOS Stream 9系统Cgroup问题处理

安装docker容器启动失败 之前适配过Ubuntu系统的容器,由于版本比较高,没有挂载Cgroup的路径。这次使用Centos Stream 9系统安装docker容器时也遇到了这个情况。由于处理方式有些不一样,所以记录一下。 这是docker容器启动过报错的输出日志。 Error starting daemon: Devices cgroup isn't mounted Error: doc

Linux cgroup机制分析之cpuset subsystem

------------------------------------------ 本文系本站原创,欢迎转载! 转载请注明出处:http://ericxiao.cublog.cn/ ------------------------------------------ 一:前言 前面已经分析了cgroup的框架,下面来分析cpuset子系统.所谓cpuset,就是在用

一文读懂容器三大核心技术——Namespace,Cgroup和UnionFS

本文字数:8814 字 精读时间:18 分钟 也可在 8 分钟内完成速读 容器到底是什么?容器是怎么工作的?容器如何隔离资源?为啥容器启动那么快?...如果你是个好奇宝宝,平时在使用容器的时候内心定会泛起类似疑问。本文将通过讲解其三大核心技术:Linux Namespace,Control Groups(cgroups)和UnionFS (联合文件系统)来解答你心中对容器原理的种种疑问。 Li

docker: Error response from daemon: OCI runtime create failed: systemd cgroup flag passed, but syste

问题现象: 查看daemon.json文件: {"graph": "/data/docker","storage-driver": "overlay2","insecure-registries": ["registry.access.redhat.com","quay.io"],"registry-mirrors": ["https://lguv5b5n.mirror.aliyuncs.c

【带你上手云原生体系】第三部分:Docker从入门到上天【非物质文化遗产宝藏篇!白话文精讲Namespace、Cgroup、OverlayFS、layer、Network】

【带你上手云原生体系】第一部分:文章简介 及 云原生思维概览 【带你上手云原生体系】第二部分:Go语言从入门到精通 【带你上手云原生体系】第三部分:Docker从入门到精通 【带你上手云原生体系】第四部分:Kubernetes从入门到精通 文章目录 1、引言1.1、环境介绍1.2、传统分层架构 vs 微服务1.3、微服务改造1.4、微服务间通讯点对点API网关 1.5、Docker技术