bomb专题

hdu2873 Bomb Game

Bomb Game Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 32768/32768 K (Java/Others) Total Submission(s): 440 Accepted Submission(s): 206 Problem Description John and Jack, two mathema

HDU3555——Bomb(数位DP)

通常的数位dp可以写成如下形式: int dfs(int i, int s, bool e) {if (i==-1) return s==target_s;if (!e && ~f[i][s]) return f[i][s];int res = 0;int u = e?num[i]:9;for (int d = first?1:0; d <= u; ++d)res += dfs(i-1,

讲解pwngdb的用法,以csapp的bomb lab phase_1为例

参考资料 Guide to Faster, Less Frustrating Debugging 什么情况下会使用gbd 需要逆向ELF文件时(掌握gdb的使用,是二进制安全的基本功)开发程序时,程序执行结果不符合预期 动态调试ELF文件可以使用另外一种方法:IDA的远程linux动态调试。个人觉得使用ida调试更为方便,因为ida是图形化界面,那么可以使用鼠标交互,比如通过鼠标

Bomb HDU - 3555

http://acm.hdu.edu.cn/showproblem.php?pid=3555 dp[i][0]代表[i+1,n-1]位上没出现过49且第i+1位上的数不是4 dp[i][1]代表[i+1,n-1]位上没出现过49但第i+1位上的数是4 dp[i][2]代表[i+1,n-1]位上已出现过49 #include <bits/stdc++.h>using namespace s

(AtCoder Beginner Contest 333)--- F - Bomb Game 2 --- 题解

F - Bomb Game 2: 题目大意: 思路解析: 这道题一读题面就知道他是个概率dp,假如有 i 个人我们要输出这i个人每个人最后能够留下的概率。 设状态dp[i][j] 表示当前有i个人,目标人物位于这i个人中的第j个位置。如果我们通过dp[i][j]往前推,让dp[1][1]为目标状态,这样一次dp就只能得到一个人的答

hdu 2873 Bomb Game 【博弈-预处理表】

题目传送!!! 题意: n*m的格子内,有些格子里有炸弹,A和B轮流操作,不能操作的人输。操作如下:若位置(p,q)有炸弹 (1)p>1,q>1可以任选u<p,v<q,把炸弹分成两个分别位于(u,q),(p,v)。 (2)p==1,任选v<q,把炸弹移动到(p,v) (3)q==1,任选u<p把炸弹移动到(u,q) (4)另外,如果一个格子有两个炸弹,则两个炸弹抵消掉,或者某则炸弹被移

hdu 3555 Bomb

hdu 3555 Bomb 这个题目是最初级的数位dp题目了 递推的形式: dp1[ i ] 表示有i个自由位含有49的个数 dp2[ i ] 表示有i个自由位以9开头不含49的个数 dp3[ i ] 表示有i个自由不以9开头且不含49的个数 要注意的是递推计算的是[0 , n-1] 范围内的数,所以n要++,为什么看程序注释 #incl

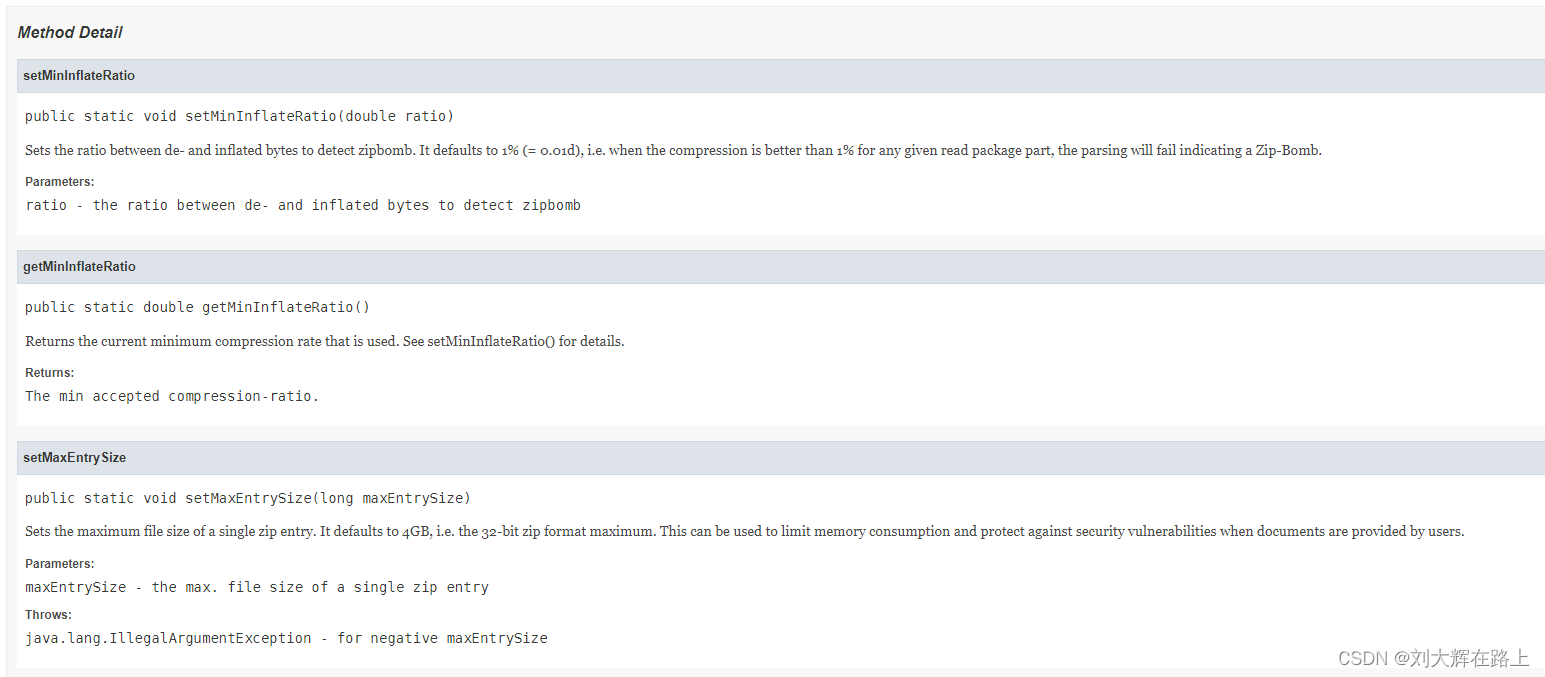

POI - 压缩炸弹 Zip bomb

错误日志 Zip bomb detected! The file would exceed the max. ratio of compressed file size to the size of the expanded data.This may indicate that the file is used to inflate memory usage and thus could p

【Codeforces Round 363 (Div 2) B】【水题 行列计数】One Bomb 炸弹人爆破游戏

B. One Bomb time limit per test 1 second memory limit per test 256 megabytes input standard input output standard output You are given a description of a depot. It is a rectangula

CSAPP - 反编译 initialize_bomb()

CSAPP - 保持好奇,反汇编 initialize_bomb() 相比于直接看 bomblab phase_1 的答案,我更想搞懂答案之外涉及的每个函数的反汇编 - 反正是一个实验,代码能复杂到哪里去? 而搞懂这些函数, 无疑对于实际工程中的各种 debug 问题, 能补全基本的 gdb 调试技能。这一篇是分析 initialize_bomb() 函数. 好奇 - Ctrl-C 被接管了?

Hdu 6144 Arithmetic of Bomb 模拟

Arithmetic of Bomb Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 32768/32768 K (Java/Others) Total Submission(s): 164 Accepted Submission(s): 118 Problem Description 众所周知,度度熊

HDU 3555 Bomb

题目链接:http://acm.hdu.edu.cn/showproblem.php?pid=3555 Bomb Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 131072/65536 K (Java/Others) Total Submission(s): 15270 Accepted Submissi

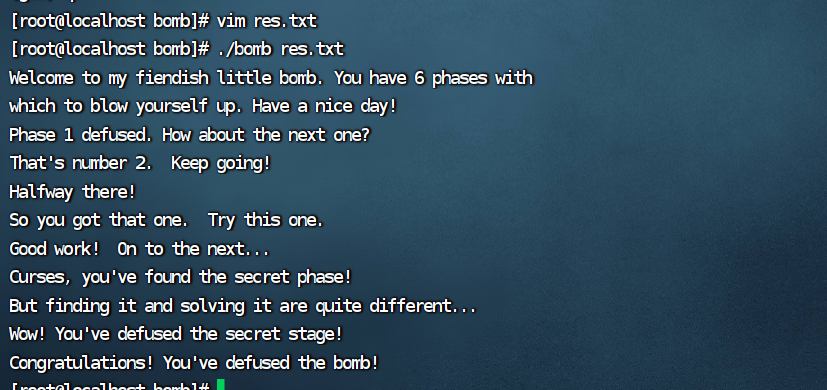

Bomb Lab环境配置及解题

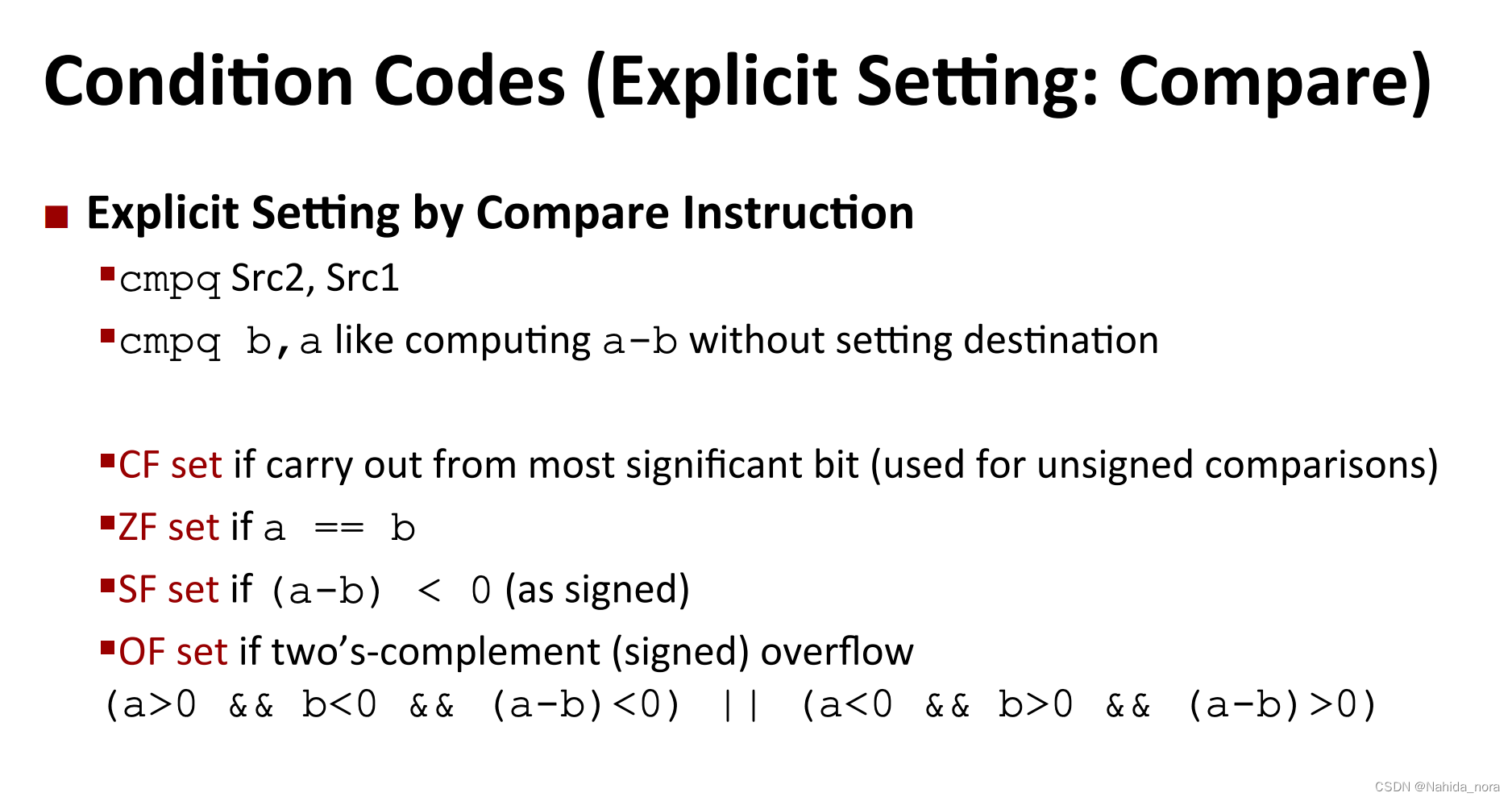

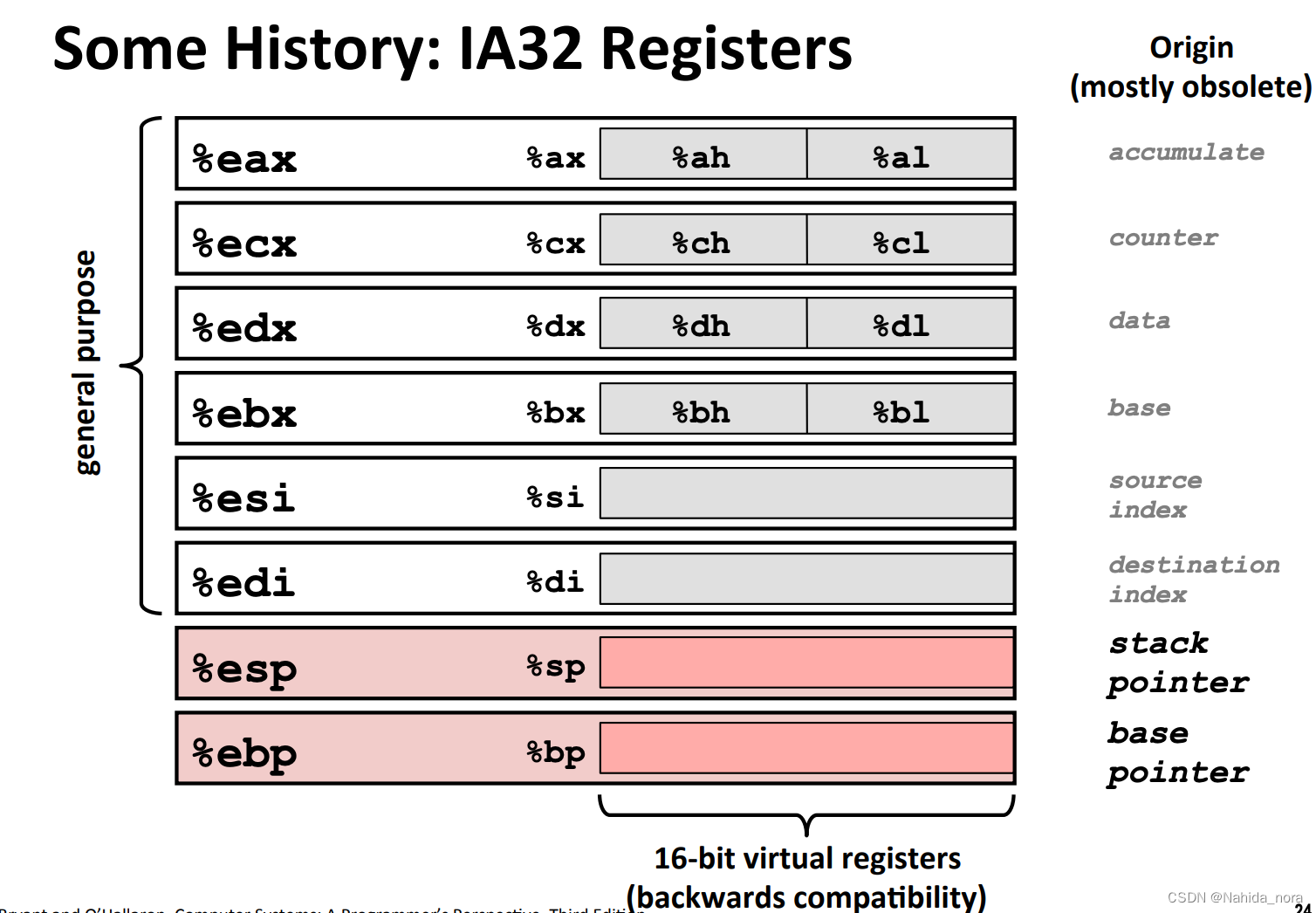

Bomb Lab环境配置及解题 前言: 自上次做Lab隔了不少时间,环境配置也有点忘了,上次用的是mac搭docker这次直接用windows虚拟机,很简单,打开虚拟机用命令安装一下gdb和wget,然后用wget把官网的实验材料下载下来,最后用tar解压就行,具体命令可以看我这篇文章《Linux基操那些事儿》。 前置知识: 《程序的机器级表示》 && 下图 下图表示,调用函数时,每个参

CSAPP 深入理解计算机系统课程实验 bomb实验 反向编译 汇编(4)

隐藏关卡。Secretphase 这个隐藏关卡还是很难发现的,自己带的班上的学生中,仅有3个学生发现并解除了炸弹。中间也出现了一些小小问题,在给他们验收的时候也有意识的去引导他们发现一些小问题,并讨论解决。 首先是隐藏关卡的发现,其实在汇编代码中就有一个secret_phase.就是看怎么跳到隐藏关卡了,搜索发现,是通过phase_defused作为入口点的。其实这里可以不分析这个函数,看到在

CSAPP深入理解操作系统 课程实验 bomb 反向编译 汇编(3)

第四关: 首先也是栈开辟: 然后由第三关以及前面对sscanf函数的分析可知,这里应该也是要输入两个数。参数1从-0xc(%ebp)加载,参数2从-0x10(%ebp)处加载。0x804a23e应该里面的内容也是sscanf的输入格式之类的。返回值要等于2,不然会引爆炸弹。 接一下来一段说明输入的第一个参数的范围要在0-14之间 接下来,赋初始值0和14

bupt拆解二进制炸弹bomb

一、实验目的1.理解C语言程序的机器级表示。2.初步掌握GDB调试器的用法。3.阅读C编译器生成的x86-64机器代码,理解不同控制结构生成的基本指令模式,过程的实现。 实验环境 Windows PowerShell(10.120.11.12)LinuxObjdump命令反汇编GDB调试工具。。。。。 三、实验内容 登录bupt1服务器,在home目录下可以找到Evil博士专门为你量身定制

bomb android实战,Bmob后端云实现无后端开发APP

做过程序开发的人都知道,开发一个 APP,除了产品、设计等的支持,后端的支持是必不可少的,没有后端提供相应的接口,一个 APP 就没有办法实现数据的联通。但是今天,我们就是要来讲一下,如何在没有后端提供接口的情况下开发一款 APP 出来。 一、背景介绍 后端提供接口,无非就是将 APP 端提交的数据保存到服务器,或者将已保存的数据传输给前端展示。所以,从根本上说,APP 只是需要数据保存和传输支

hdu3555 Bomb

Problem Description The counter-terrorists found a time bomb in the dust. But this time the terrorists improve on the time bomb. The number sequence of the time bomb counts from 1 to N. If the curr

CSAPP BOMB LAB part2

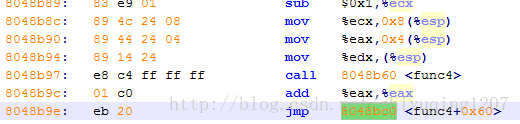

bomb lab part2 phase3 将rsp+0xc存入rcx, 将rsp+0x8存入rdx, 地址0x4025cf存储格式,然后调用好sscanf函数, 当rsp+0x8的值大于0x7, 会跳转到400fad, 会boom!!! 所以rsp+0x8的值不大于0x7。 0x8+rsp的值不进入ja的代码段,会执行400f71对应的指令,之后执行400f75对应的指令,

csapp bomb lab part4

csapp bomb lab part4 phase 5 是一个循环,不断累加,访问的地址基于0x4024b0, phase 6 之后更新 汇编 地址计算 寄存器 cl 是 x86 汇编语言中的一个 8 位寄存器,它是 ecx 寄存器的低位部分。 具体来说,x86 架构中的寄存器可以分为不同大小的寄存器。其中,ecx 是一个 32 位寄存器,它可以存储一个字(32 位)

csapp bomb lab part4

csapp bomb lab part4 phase 5 是一个循环,不断累加,访问的地址基于0x4024b0, phase 6 之后更新 汇编 地址计算 寄存器 cl 是 x86 汇编语言中的一个 8 位寄存器,它是 ecx 寄存器的低位部分。 具体来说,x86 架构中的寄存器可以分为不同大小的寄存器。其中,ecx 是一个 32 位寄存器,它可以存储一个字(32 位)

深入理解操作系统实验——bomb lab(作弊方法1)

1、作弊方法1: 实际上这个实验有一个更加有趣的作弊方法,下面是对作弊方法的讲解: 这道题只是给了一个可执行程序,看上去并没有什么可以作弊的情况,非常的安全,我们没有办法通过修改c语言源代码或者汇编语言代码达到直接修改代码的目的,但实际上,我们可以通过hexedit语句对可执行程序进行直接的修改,这样就不用管你的代码是什么,你的密码是什么,你的算法是什么,我直接从函数头跳转到函数尾部,跳过整个函数