本文主要是介绍深入理解操作系统实验——bomb lab(作弊方法1),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

1、作弊方法1:

实际上这个实验有一个更加有趣的作弊方法,下面是对作弊方法的讲解:

这道题只是给了一个可执行程序,看上去并没有什么可以作弊的情况,非常的安全,我们没有办法通过修改c语言源代码或者汇编语言代码达到直接修改代码的目的,但实际上,我们可以通过hexedit语句对可执行程序进行直接的修改,这样就不用管你的代码是什么,你的密码是什么,你的算法是什么,我直接从函数头跳转到函数尾部,跳过整个函数,这样不管是什么密码都可以通过,下面是具体的操作:

首先还是将整个bomb可执行文件反汇编为汇编语言文件,这样至少我是可以看懂的,才能进行下面的操作。

对于第一个炸弹,通过汇编发现他的汇编代码如上所示,而很明显我们可以修改那个跳转指令,他是74,即je跳转指令,表示只有当相等的时候才能通过,那么我们只要修改为EB,即jmp跳转指令,表示无条件跳转,这样不管我第一个代码输入什么,都可以通过。

对于第二个炸弹,通过汇编发现他的汇编代码如上所示,同样我们还是从跳转指令下手,这里有两个跳转,都是74,je跳转,表示只有当相等的时候才能通过,那么我们也同样的修改为EB,jmp无条件跳转指令,这样只要我们输入的数据满足六个元素,不管输入什么都可以通过。

修改后的汇编代码为:

对于第三个炸弹,通过汇编发现他的汇编代码如上所示。这个有点复杂,因为第三个炸弹是一个switch选择语句,那么我还是只修改一种情况,我选择了第一个数据为0的时候的数据。首先修改switch的跳转语句为无条件跳转,实际上这个可改可不改,然后修改跳转指令,使不管第二个和第三个是什么都会发生跳转,这样密码就被修改为了“0 无限制 无限制”

修改后的汇编代码为:

对于第四个炸弹,通过汇编发现他的汇编代码如上所示。第四个比较麻烦,第一点在于这里递归调用了一个函数,另一点是这里还是隐藏炸弹的入口点。首先发现有五个跳转指令,将第三个74,je相等跳转指令修改为EB,jmp无条件跳转指令,就会直接跳转到原来的比较指令,将原本的75jne不相等跳转指令修改为74,je相等跳转指令,将不会发生跳转来引爆炸弹,然后将最后一个的74,je相等跳转指令修改为EB,75无条件跳转指令,这样输入两个无限制的数据都可以解决。

对于第五个炸弹,通过汇编发现他的汇编代码如上所示。这里要输入一个六字符的字符串,所以只要先把第一个判断是否六字符的74,je相等跳转指令修改为EB,jmp无条件跳转指令,然后将75,jne不相等跳转指令修改为74,je相等跳转指令这样就可以避开引爆指令,然后在将最后的一个74,je相等跳转指令修改改为EB,jmp无条件跳转指令,这样就可以跳过整个函数,只要输入任意的字符串就可以。

对于第六个炸弹,通过汇编发现他的汇编代码如上所示。这里发现源代码非常的复杂,所以这里仅仅通过修改跳转的方式是很难得,但只要修改跳转地址就可以。这里首先将原本的76 05修改为EB 5A无条件跳转到0x8048eba位置,然后再将0x8048eba位置的EB D6修改为EB 49无条件跳转到函数尾部结束。这样只要输入六个数据就可以通过函数。

对于隐藏炸弹,通过汇编发现他的汇编代码如上所示。首先要修改他的入口方式,可以看到他的入口是一个简单的74,je相等跳转指令,只要修改为eb,jmp无条件跳转指令就可以直接进入。然后将秘密炸弹处的76,jbe跳转指令修改为EB,jmp无条件跳转指令,再将74,je相等跳转指令修改为EB,jmp无条件跳转指令,这样不管输入什么,都可以通过函数,最终在第四个位置末尾输入任何一个数据就可以进入秘密炸弹,输入任何都可以通过秘密炸弹。

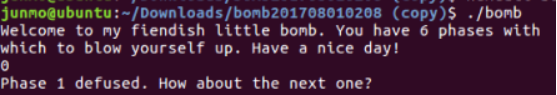

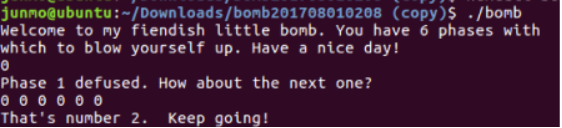

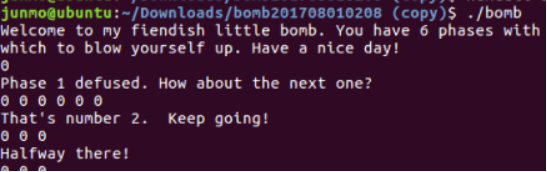

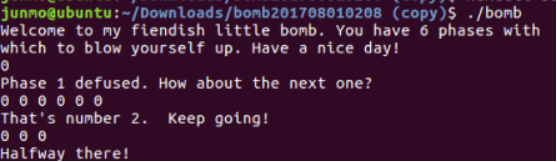

最终结果如图所示:

这篇关于深入理解操作系统实验——bomb lab(作弊方法1)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!