本文主要是介绍BUUCTF misc 专题(19)爱因斯坦,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

看到题目,应该与爱因斯坦有关,下载文件并解压

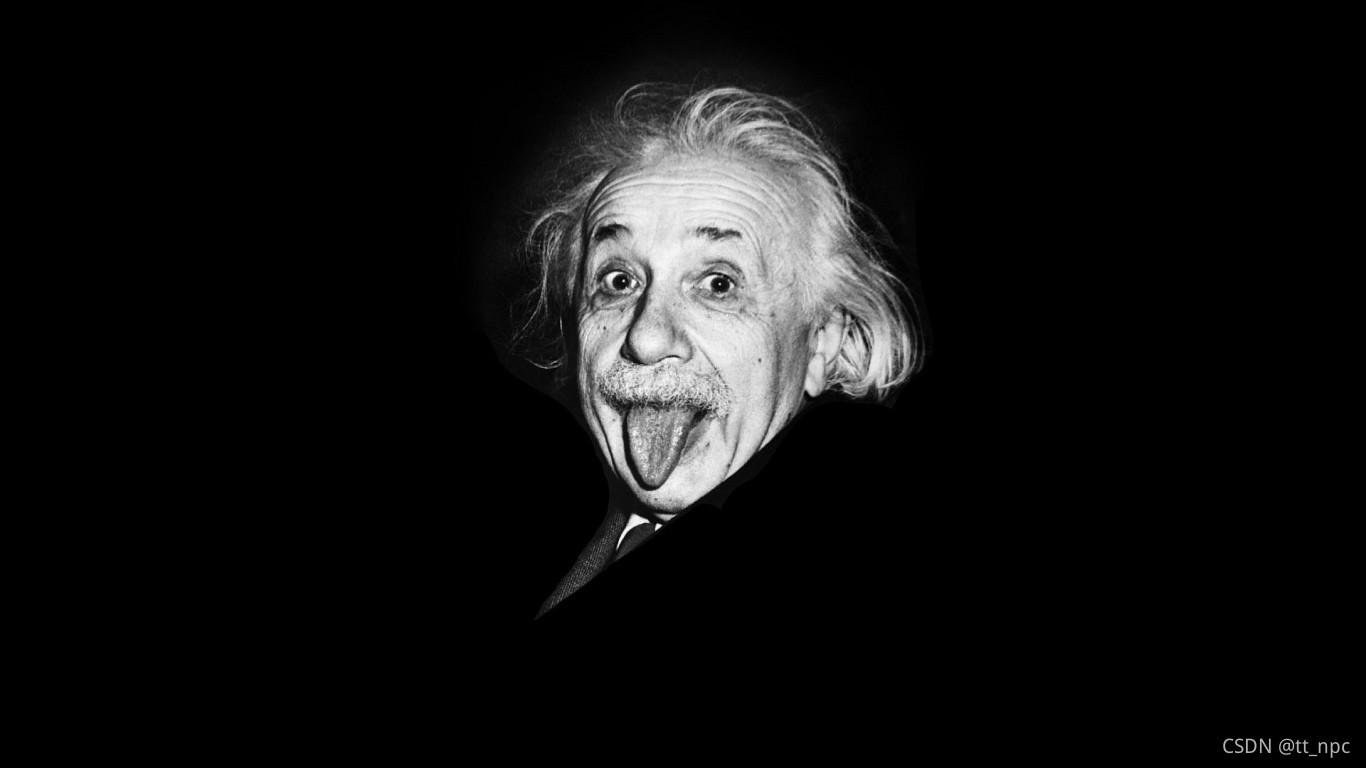

这样的一张图片

将它放入kali中binwalk,果不其然,分离出来一个压缩包

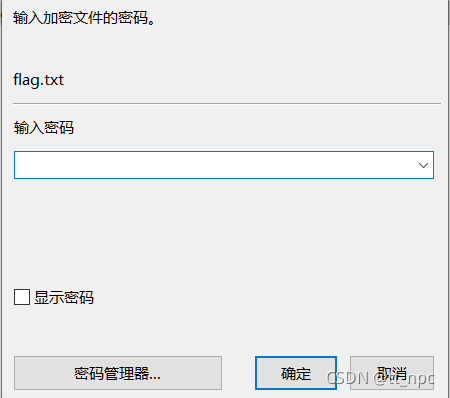

解压之后发现了一个文件需要密码,答案大概率就在这里面

刚开始一直以为他是伪加密,看了大佬的博客原来之前在属性当中看到的那一串英文就是这个文件的密码

输入以后顺利打开得到flag

flag{dd22a92bf2cceb6c0cd0d6b83ff51606}

这篇关于BUUCTF misc 专题(19)爱因斯坦的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)