本文主要是介绍记【k8s】:访问 Prometheus UI界面:kubernetes-etcd (0/1 up) Error : out of bounds,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

记【k8s】:访问 Prometheus UI界面:kubernetes-etcd (0/1 up) Error : out of bounds

- 1、报错详情

- 2、解决方法

| 💖The Begin💖点点关注,收藏不迷路💖 |

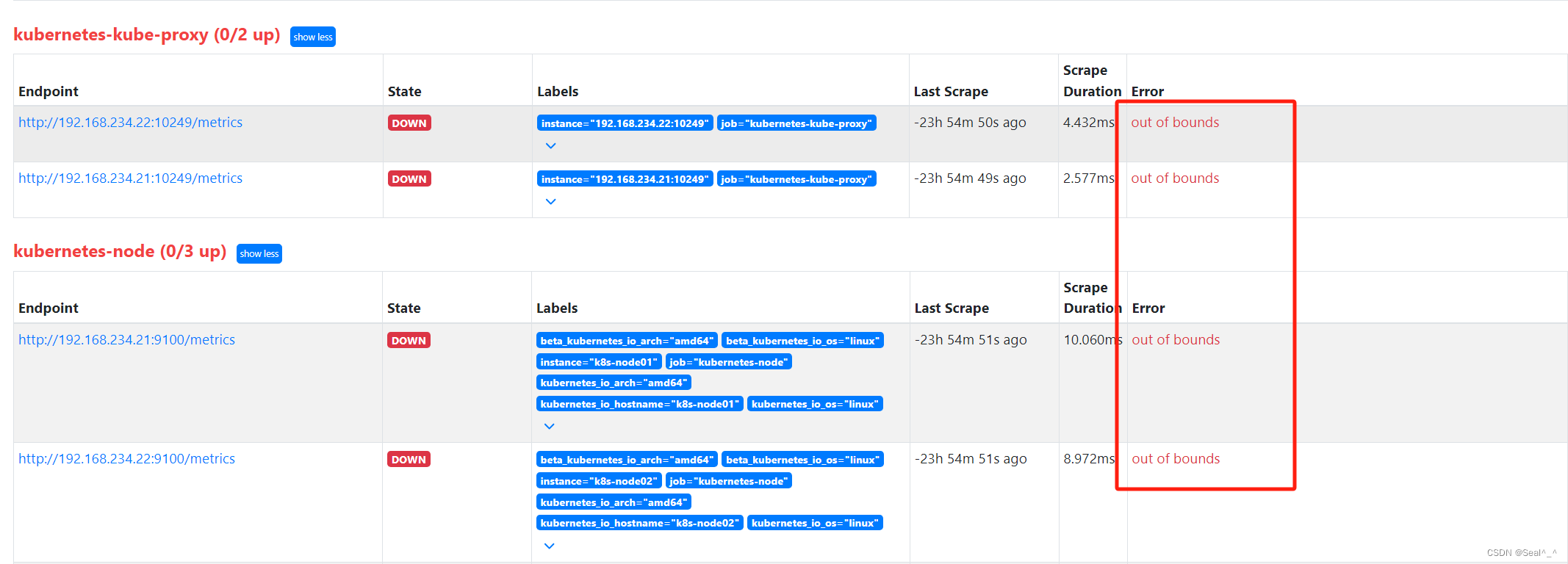

出现 “out of bounds” 错误可能意味着Prometheus UI尝试访问的资源超出了范围。

1、报错详情

问题出在Prometheus向tsdb存数据时的时间序列上。首先,out of bounds报错可能是因为当前时间早于最新存放数据的时间。

2、解决方法

针对这个问题,可以尝试以下解决方法:

1、检查系统时间:确保服务器的系统时间正确设置为当前时间。如果系统时间不正确,可以通过命令行或系统设置来进行调整。

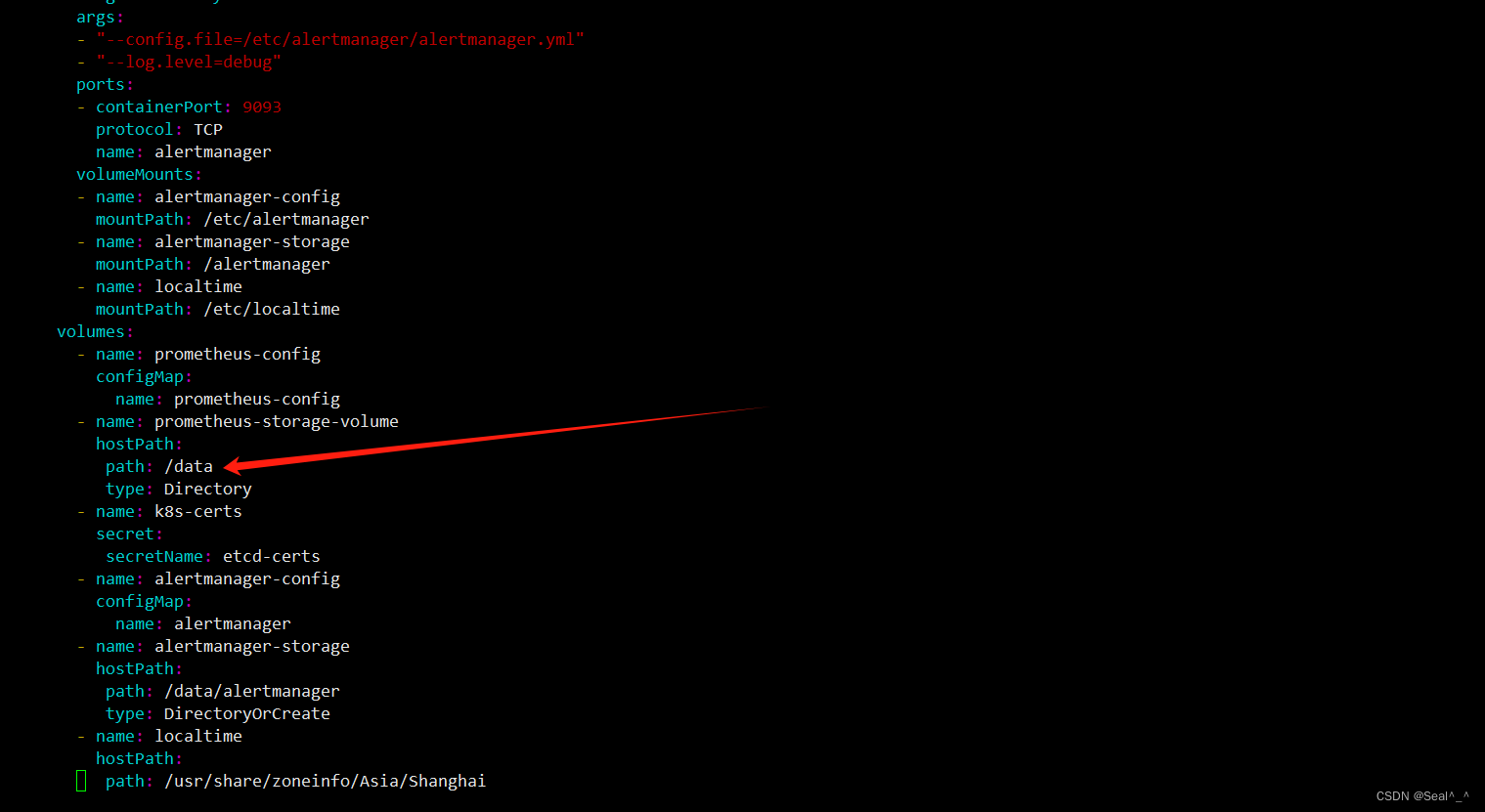

2、检查Prometheus配置:查看Prometheus的配置文件,确认其数据存储路径和时间序列的设置是否正确。确保数据存储路径指向的目录中的数据与当前时间一致。

3、清理旧数据:如果确认存储的数据时间确实是2024年,可以考虑清理掉这些旧数据。备份好数据后,删除存储目录中的旧数据文件,然后重启Prometheus服务,让其重新开始记录新的数据。

步骤:

1、查看你的Prometheus ConfigMap 存储配置,找到用于存储 Prometheus 的数据路径。

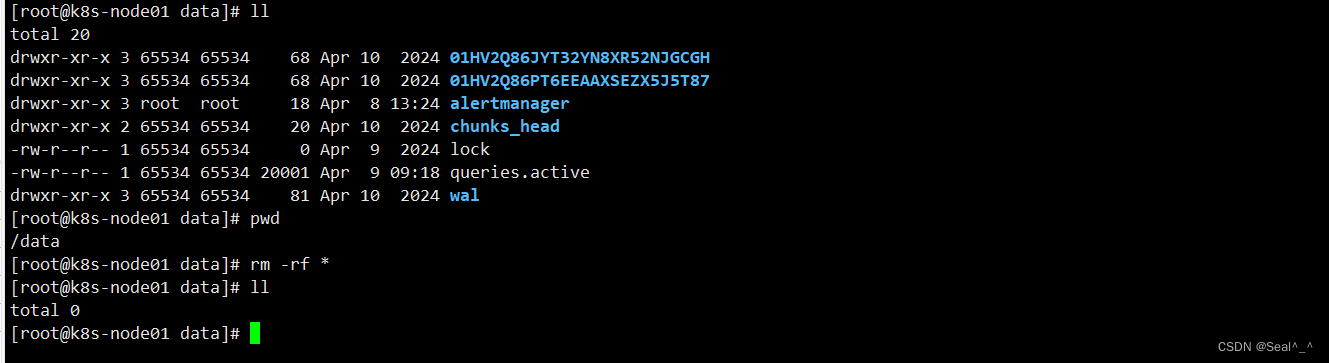

2、到prometheus的调度节点

备份好数据后,删除存储目录中的旧数据文件。

执行命令 rm -rf 数据路径/* 删除所有旧数据。

比如我的:

重启 Prometheus 服务。

sudo systemctl restart prometheus或者使用kubectl命令重新应用Prometheus的部署文件:[root@k8s-master k8s-monitor]# kubectl apply -f prometheus-alertmanager-deploy.yaml

deployment.apps/prometheus-server configured

[root@k8s-master k8s-monitor]#

| 💖The End💖点点关注,收藏不迷路💖 |

这篇关于记【k8s】:访问 Prometheus UI界面:kubernetes-etcd (0/1 up) Error : out of bounds的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!