本文主要是介绍novel-plus代码审计 爬虫和前台部分,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

novel-plus代码审计

环境搭建

工具:idea+小皮面板

使用maven阿里源进行打包,全文搜索6379,修改redis密码,创建数据库novel_plus,修改数据库root用户密码为test123456(数据库方面需要修改的地方比较多,这样会简便很多),运行doc/sql下面的novel-plus.sql即可,直接运行,分为前台和后台,爬虫系统,端口分别为8083,80 ,8081

注意:可能会出现后台没有进行springboot配置的情况,需要自行配置

照猫画虎,按照其他两个进行创建即可。完成之后界面如下

组件

mybatis 可能存在sql注入,主要是$(写法和like,in位置

jjwt jwt认证,可能出现未授权访问

shiro 可能存在命令执行

springboot框架 可能存在信息泄露

爬虫界面8081端口

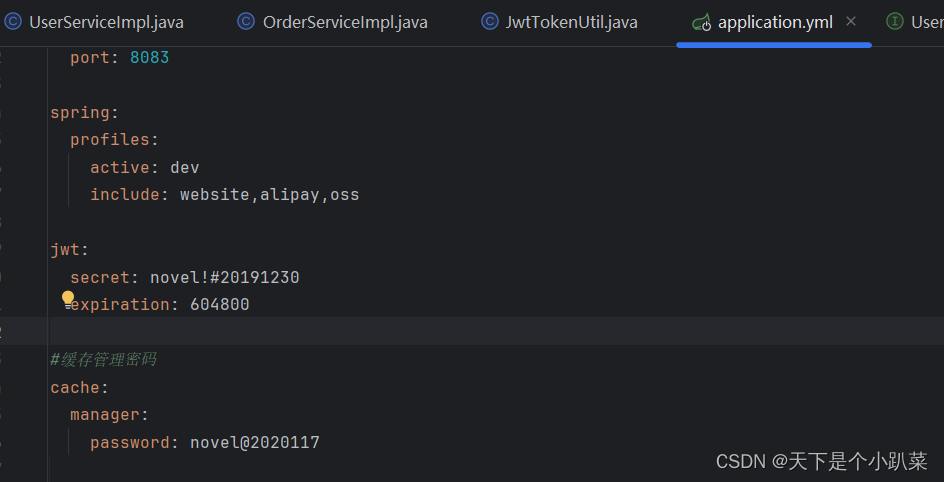

登录功能,并未涉及到路由,而是将获取到的用户名密码与application.yml中设置的账号密码进行比对,没有与数据库进行交互

涉及到的insert类型(插入数据),对数据进行了mybatis转义,delete类型(删除功能),传入字符必须为int类型,select类型(页面数据显示)传入的值也需要为int类型

前台界面8083端口

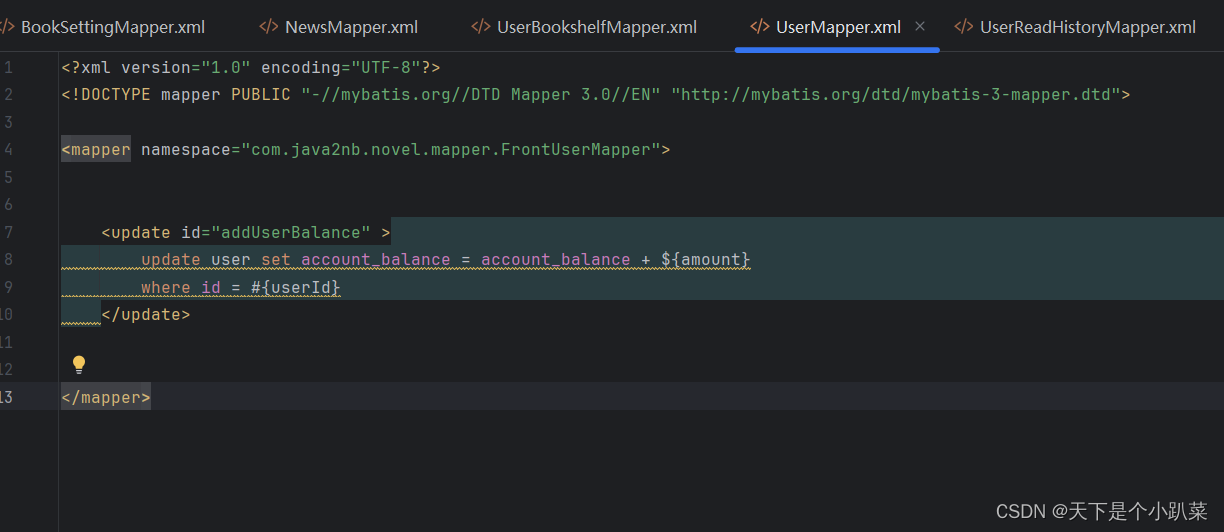

查看mybatis配置文件是否存在 ( 写法在 U s e r M a p p e r . x m l 存在 (写法 在UserMapper.xml存在 (写法在UserMapper.xml存在(写法,查看参数是否可控

查找addUserBalance方法,发现存在两处

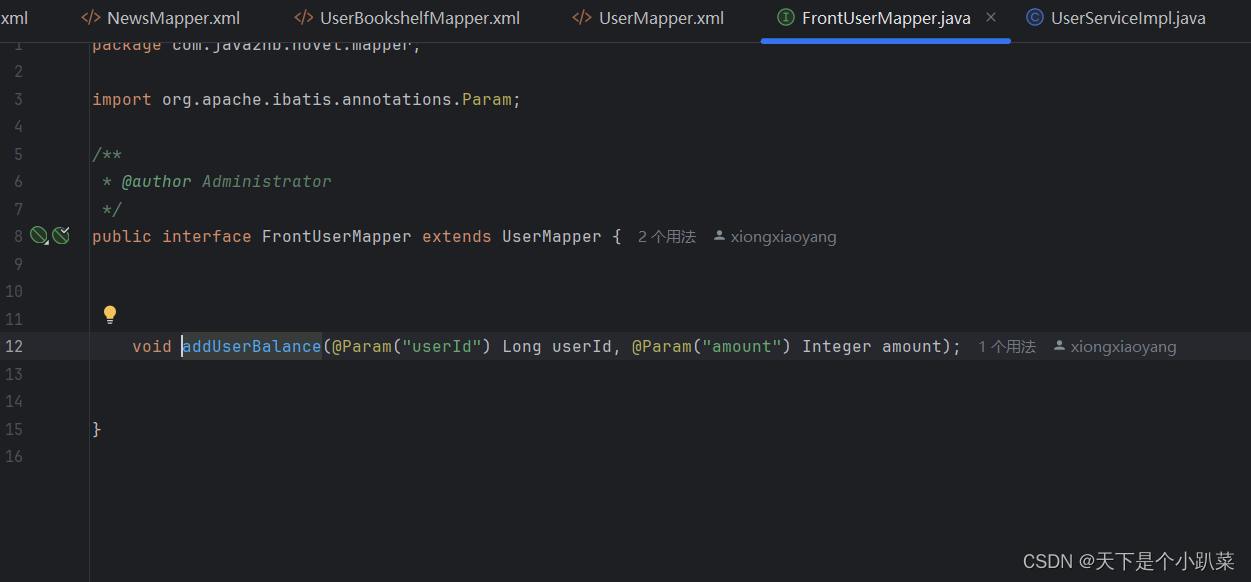

在FrontUserMapper类中,传入的参数需要为整型,无法利用

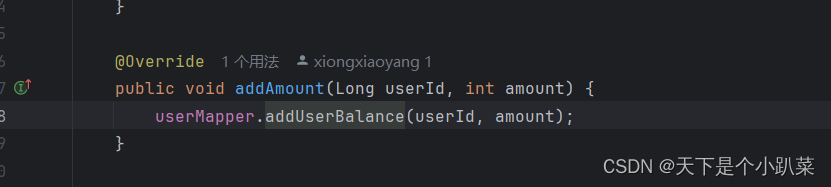

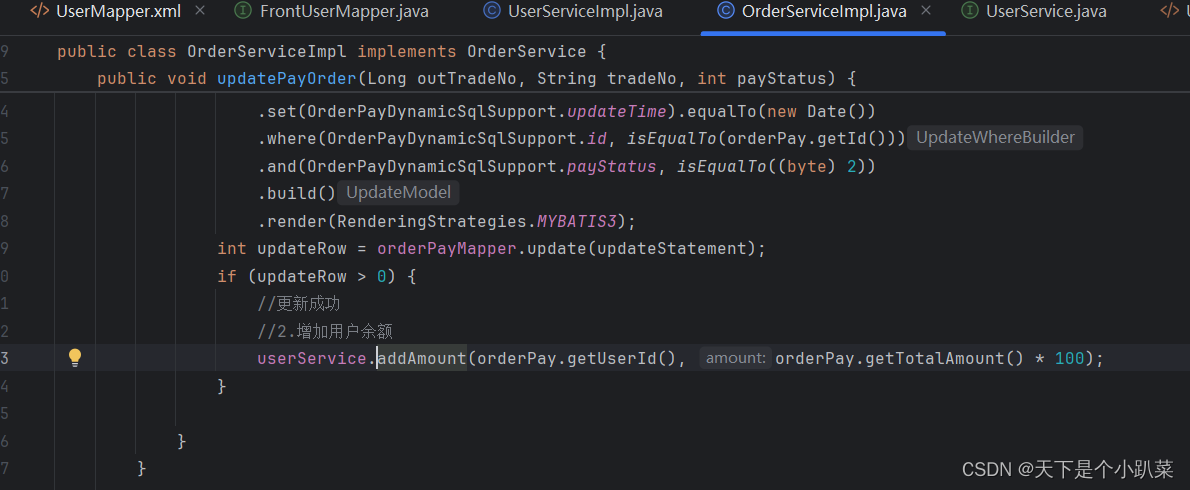

查看addAmount方法,查看声明,在OrderServiceImpl下面的updatePayOrder方法

发现这里的orderpay参数不可控,无法利用

查看功能

登录功能

jwt认证,serct

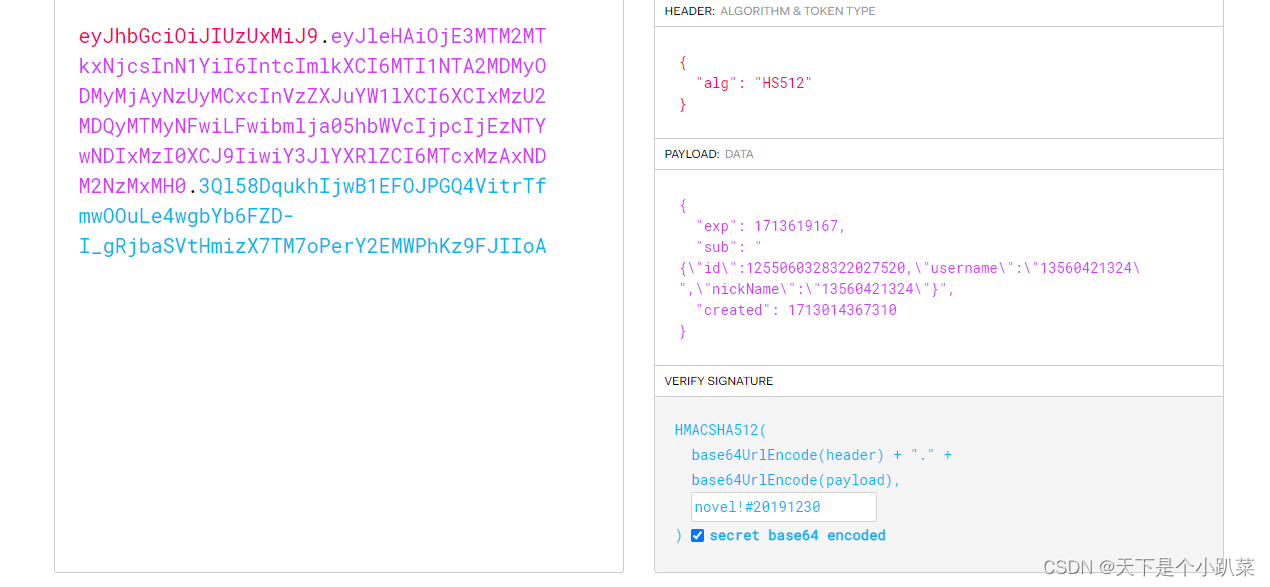

这里拿一个登录成功后的jwt举例,

eyJhbGciOiJIUzUxMiJ9.eyJleHAiOjE3MTM2MTkxNjcsInN1YiI6IntcImlkXCI6MTI1NTA2MDMyODMyMjAyNzUyMCxcInVzZXJuYW1lXCI6XCIxMzU2MDQyMTMyNFwiLFwibmlja05hbWVcIjpcIjEzNTYwNDIxMzI0XCJ9IiwiY3JlYXRlZCI6MTcxMzAxNDM2NzMxMH0.3Ql58DqukhIjwB1EFOJPGQ4VitrTfmwOOuLe4wgbYb6FZD-I_gRjbaSVtHmizX7TM7oPerY2EMWPhKz9FJIIoA

丢到jwt.io里面分析,实际上存在了四个参数id和username,created,secret,其中created时间戳,secret都可以获取到,但是username和id参数则无法获取,id参数本身就是通过用户名密码在数据库中查询进而获取到的,外部无法获取到,虽然修改之后可以达到切换用户的目的,但实际上,一方面获取构造jwt数据难度,另外一方面用户权限都一致,切换成其他用户也没啥作用

这篇关于novel-plus代码审计 爬虫和前台部分的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!