本文主要是介绍A Semi-Centralized Dynamic Key Management Framework for In-Vehicle Networks 论文报告,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

一、论文信息

标题:A Semi-Centralized Dynamic Key Management Framework for In-Vehicle Networks

作者:Ivan E.Carvajal-Roca, Jian Wang, Jun DU, Shuangqing Wei

单位:Tsinghua University

会议:IEEE TANSCATIONS ON VEHICULAR TECHNOLOGY

二、相关背景

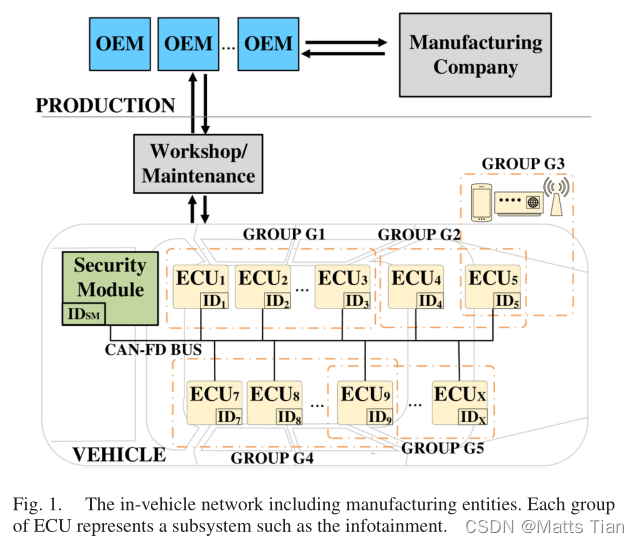

2.1 车内ECU网络结构

车辆由各种ECU组成,目前的汽车系统大约有30到100个ECU,在未来的电动汽车中,这个数字还在增加。所有ECU通过CAN总线连接。这款车能够与智能手机、平板电脑或其他信息娱乐设备等外部设备进行通信。SM充当车内ECU的关键管理器。ECU的制造由原始设备制造商OEM负责,由MC管理和监督。此外,有一个车间可以直接接触车辆进行维护和更新。它还可以与原始设备制造商沟通,以获取ECU的信息和车辆备件。由于一个ECU对一组ECU进行广播通信,车内系统被划分为不同的子系统。

2.2 安全需求分析

| 序号 | 需求 |

|---|---|

| 1 | 车载网络通过一个具有发布-订阅通信模型的控制器区域网络(CAN)总线使用广播通信 |

| 2 | 由于车辆生产和维修的复杂性,安全机制需要考虑车辆和ECU维修的生命周期 |

| 3 | 可靠性、可用性和安全性是保证车辆正确运行的必要条件。安全框架需要保证其正常运行,并能够实时响应 |

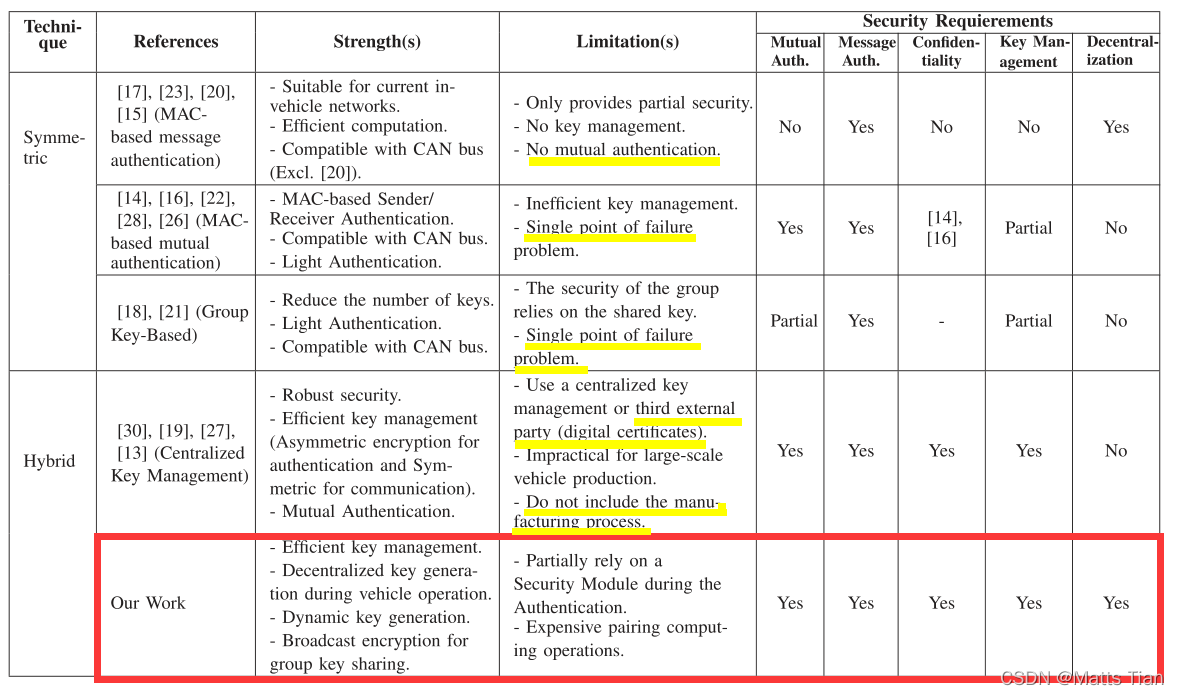

2.3 其他人的工作

目前存在的问题:

- 缺少SM和ECU的双向认证

- SM密钥分发模块的单点失效

- 很大程度上依赖于第三方(数字证书)

- 没有考虑到组件的生产过程

三、威胁模型

| 方面 | 详细方法 |

|---|---|

| 对手可以访问信道 | 通过受损ECU或其他通信接口如OBD、信息娱乐设备 |

| 不会破坏加密原语 | 标准加密原语被证明是正确的 |

| 无法获得存储在硬件上的数据 | 硬件是抗篡改的 |

| 不考虑DoS攻击 | 可以通过入侵检测识别,本文不考虑 |

四、框架结构

IBE:Identity-Based Encryption,基于身份的加密,通过使用每个ECU的身份作为其公钥来简化密钥生成。因此,IBE改进了密钥分发,消除了对数字证书和外部第三方的依赖。(1984年提出的概念)

IBBE:Identity-Based Broadcast Encryption,基于身份的广播加密,它允许分散密钥生成,其中ECU可以生成并与一组ECU共享会话密钥,而不需要任何集中密钥分发。(2007年提出)

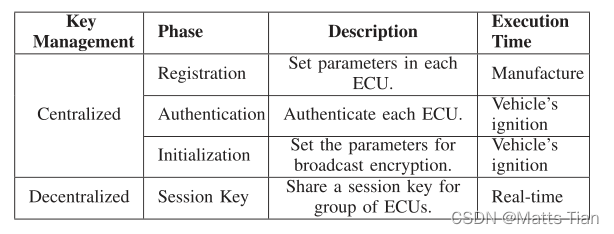

4.1 Centralized :建立安全通道阶段——注册、认证、初始化

4.1.1 注册

注册阶段是在ECU和SM制造过程中执行的。MC作为IBE的PKG,建立不同OEM生产的每个ECU和SM的参数、密钥和身份。

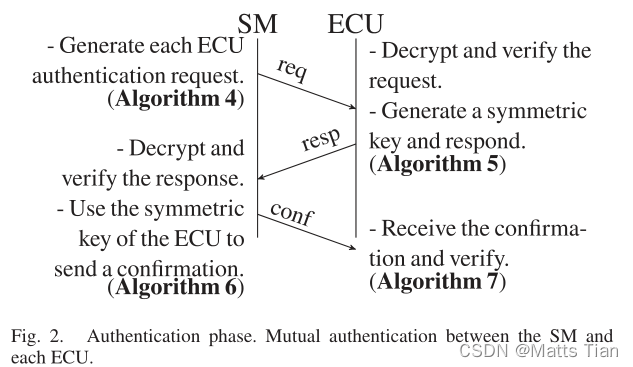

4.1.2 认证

该阶段在车辆每次开始运行时执行,以验证每个ECU信息。但是,它也可以定期执行或用于ECU的维护。在此阶段,ECU和SM相互验证并建立安全通道以供以后使用。为了提高安全性和防止重放攻击,这个阶段包括时间戳。

- 为了对每个ECU进行身份验证和注册,SM首先通过执行算法 RequestAuthentication()对每个ECU进行身份验证和注册,发送身份验证请求。

- 每个ECU运行算法RespondAuthentication(Reqi)来响应SM的请求,它使用密钥验证SM的信息并向SM发送响应。

- SM运行ConfirmAuthentication (Respi)算法,检查每个ECU的信息,并获得ECU的对称密钥,以便与每个ECU建立安全通道。

- SM使用该密钥对确认消息进行加密,并由ECU运行VerifyConfirmation(Respi)算法进行验证。

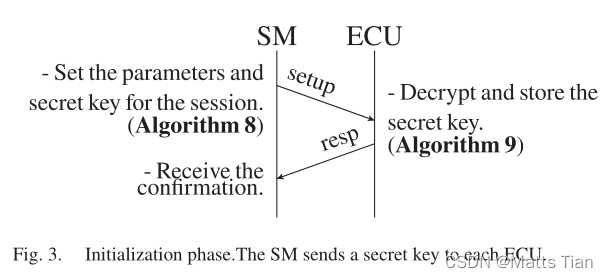

4.1.3 初始化

在初始化阶段,SM作为PKG进行广播加密,设置参数,生成每个ECU的私钥,并通过安全通道发送。然后,每个ECU使用这个私钥通过封装一个对称密钥来为一组ECU生成一个会话密钥。在组内的每个ECU收到此会话密钥后,它们就能够与组内的每个ECU建立安全通信。

- SM运行SetupSession(λ,m)算法。输入是安全参数λ和车辆网络内ECU的总数。然后,输出会话参数、主密钥、和公钥。最后,通过安全通道将所有信息发送到每个ECU。

- 每个ECU收到数据并运行ExtractSecrectKey(ssk)算法来验证时间戳并提取会话密钥的设置,然后向SM回复一个确认信息。

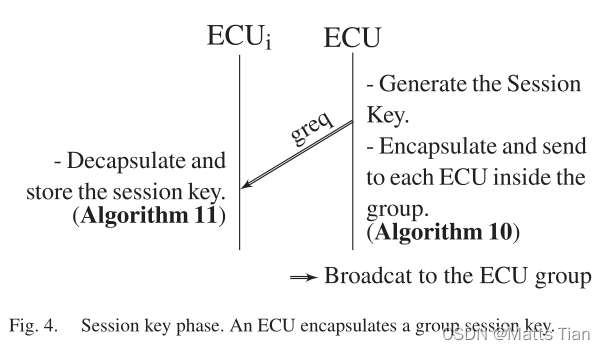

4.2 Decentralized: ECU之间进行安全通信阶段——解决单点(SM)失效问题

分散密钥管理基于广播加密,并允许在ecu之间生成共享会话密钥。因此,发送方可以封装一个对称密钥并将其广播给一组ECU。然后,属于这个组的任何接收器都可以解封装这个会话密钥,并在组内安全地通信。

- ECU运行封装Encapsulation(St)算法,封装的会话密钥然后再CAN总线上进行广播。

- 组内其他ECU运行解封算法,得到自己的会话密钥即可通信。

五、实验评估

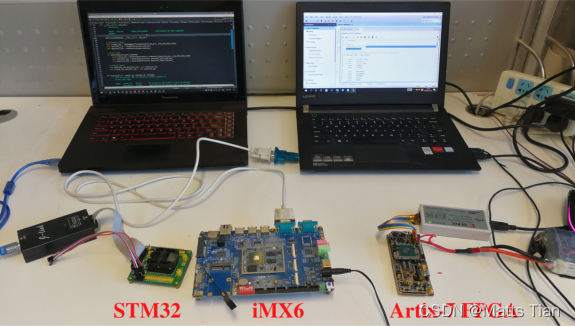

5.1 在三个硬件平台上进行比较——模拟不同计算力的ECU

| 硬件 | 计算力 | 配对计算时间 |

|---|---|---|

| STM32 | 48MHZ(与目前汽车ECU相仿) | 135ms |

| iMX6 | 396MHZ | 47ms |

| Artix-7 FPGA | 168MHZ(并行计算) | 1.347ms |

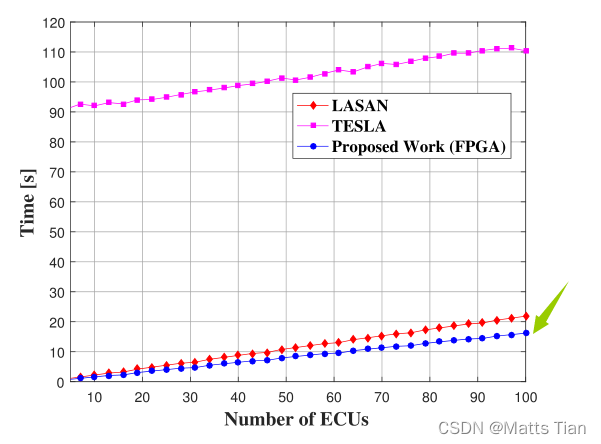

5.2 与其他框架的性能比较

模拟器:IVNS simulator, 基于车载网络的ISO/OSI模型,并考虑了诸如CAN总线结构和车载网络拓扑等方面,比较接近真实车辆场景。(由Mundhenk等人提出)

5.2.1 计算时间方面:采用FPGA,计算速度满足车辆的实时性要求

5.2.2 通信负载方面:与LASAN相比通信负载降低96%

六、总结

- 结合了IBE(基于身份的加密技术)和IBBE(基于身份的广播加密技术),提出一种半集中式的密钥分配,用于现代和未来使用基于身份的密码学的车内网络。

- 分散会话密钥生成解决了车辆运行过程中的单点故障问题,隔离了不同的子网,提供了对外部设备的临时访问,并限制了非关键ECU的能力,从而提高了车内网络的安全性、可用性和安全性。

- 动态会话密钥分发提供了更好的灵活性,减轻网络负载,满足了未来汽车和新技术的需求。

这篇关于A Semi-Centralized Dynamic Key Management Framework for In-Vehicle Networks 论文报告的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!