本文主要是介绍第一届长城杯初赛部分wp(个人解题思路),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

Black web

babyrsa2

APISIX-FLOW

cloacked

本人不是很擅长ctf,这只是我自己做出的西部赛区部分题的思路,仅供参考

Black web

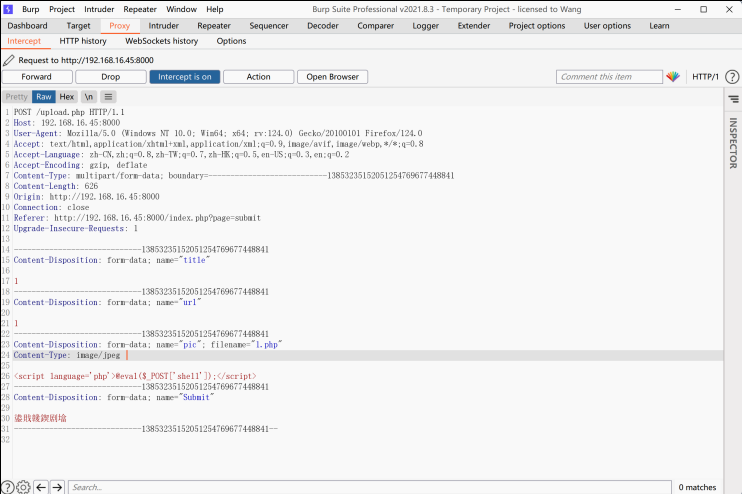

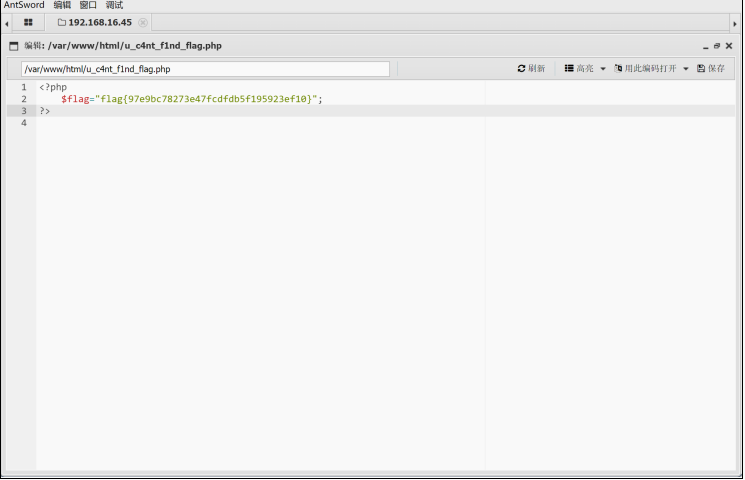

访问http://192.168.16.45:8000/uploads/1711779736.php

蚁剑连接

访问/var/www/html/u_c4nt_f1nd_flag.php

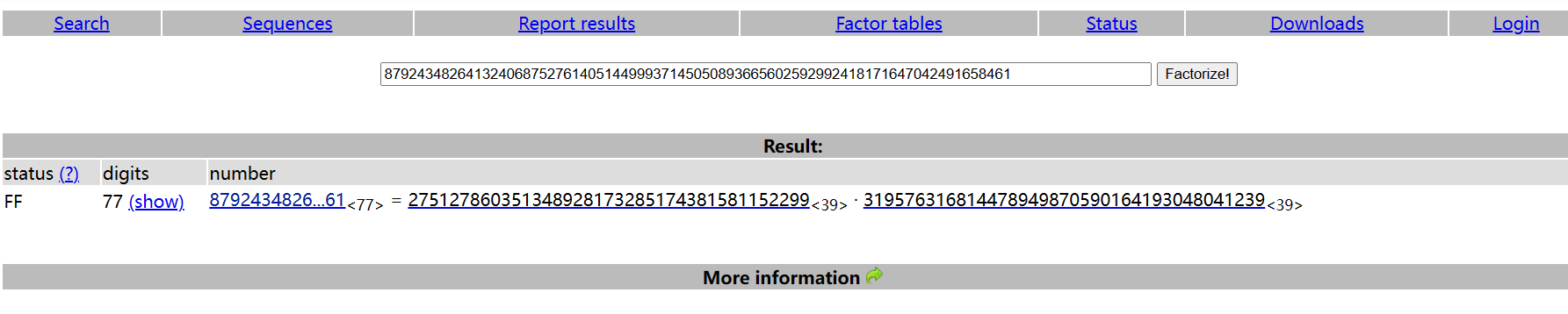

babyrsa2

打开modulus

C2636AE5C3D8E43FFB97AB09028F1AAC6C0BF6CD3D70EBCA281BFFE97FBE30DD

十六进制转十进制,

然后用factordb.com平台

得到pq与e编写脚本,即得到公钥解出私钥,再进行常规解密即可。

from Crypto.Util.number import * import gmpy2 from Crypto.PublicKey import RSA flag_file='/Users/apple/Desktop/babyrsa/flag.enc' p=275127860351348928173285174381581152299 q=319576316814478949870590164193048041239 e=65537 N=p*q phi_n=(p-1)*(q-1) d=gmpy2.invert(e,phi_n) with open(flag_file,'rb') as file :cip=file.read() cip_text=bytes_to_long(cip) print(cip_text) m=pow(cip_text,d,N) print(long_to_bytes(m))

得到flagflag{i'mdidi???}

APISIX-FLOW

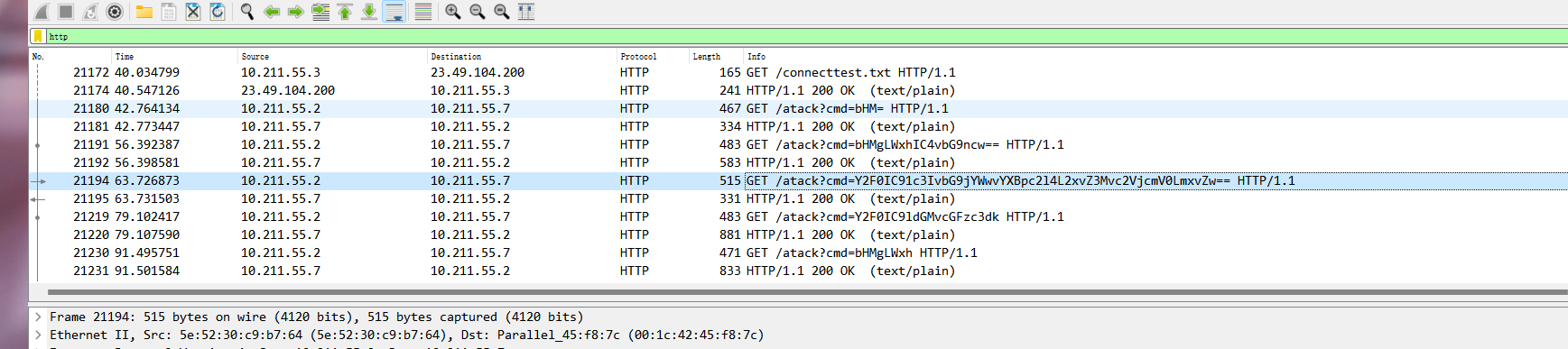

用wirshark打开,首先搜索http的tcp流量,找到输入的cmd命令,说明会有攻击响应

这个应该是靶机的流量抓取,找到21195

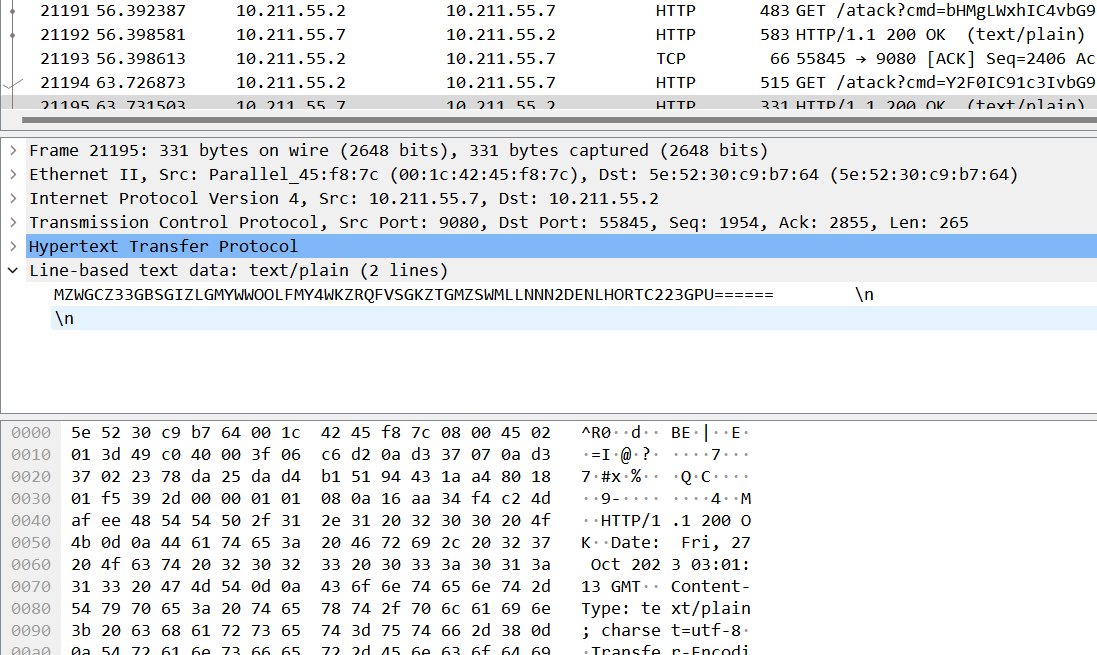

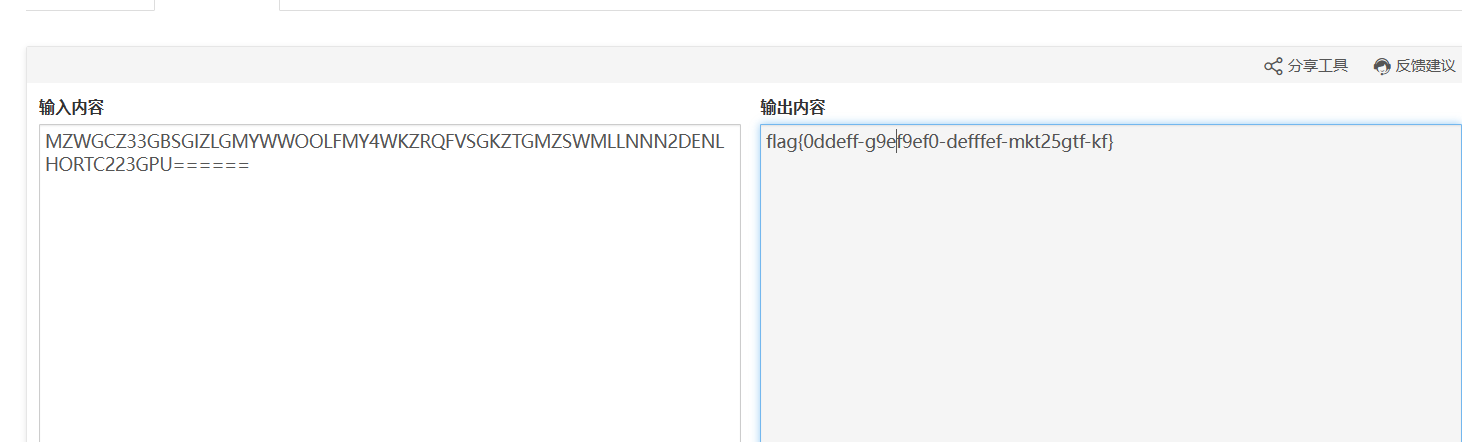

然后找到text回应base32解码

cloacked

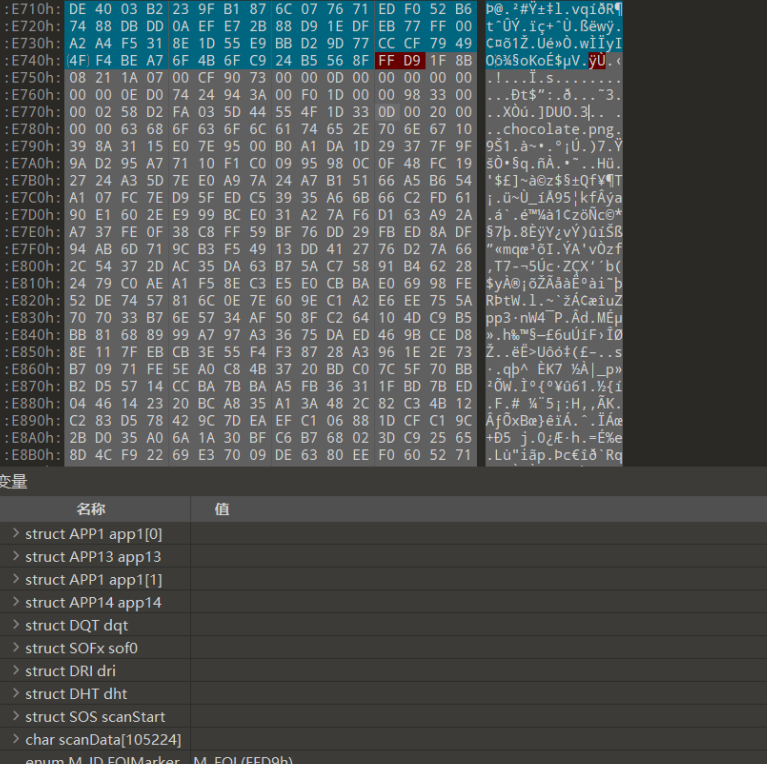

看模板发现字符串冗余

另存为文件放进puzzlesolve里面匹配文件头

回显

[*]File-Format执行完毕! [-]Byxs20为您温馨提示:正在进行文件匹配中...[-]开始检测文件头尾: 类型:GZ(.gz.tar.gz),对比文件头: 1F8B,文件头相似度: 1.0类型: RARy1.5 onwards(.rar),对比文件头:526172211A0700,文件头相似度: 0.5714类型: RARv1.5 onwards(.rar),对比文件尾:C43D7B00400700,文件尾相似度: 1.0 [-开始取反文件头尾: [-没有异或到符合的文件头和文件尾! [-]开始异或文件头尾: [-没有异或到符合的文件头和文件尾!

首先,发现文件的头部只有一半正确,但是尾部是完全正确的。

我们需要将文件头的前6个十六进制字符替换为正确的字符,这样就能获得一个正确的RAR文件。

接下来,我们使用密码爆破工具,尝试4到8位纯数字密码,最终找到密码为88488。解压RAR文件后,进行CRC爆破,以获取原始图片。

最后,我们获得了flag。

这篇关于第一届长城杯初赛部分wp(个人解题思路)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!