本文主要是介绍iMazing2.14.2新功能-检测间谍程序,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

近日在国际媒体上的一则新闻令人关注,以色列商业公司NSO集团旗下的软件Pegasus,有感染用户设备的功能,这款软件前期通过向用户发送一条恶意链接,如果用户不慎点了进去,那么设备就会被注入病毒,随即Pegasus就能控制用户的设备以及窥探用户的信息。据媒体报道后期此软件已经不需要恶意链接就可以通过系统漏洞攻击手机,甚至不需要客户的允许即可通过远程OTA安装Pegasus软件。

此软件可以攻击安卓以及苹果系统,通过IOS中的iMessage漏洞攻击IOS设备,在IOS14.6版本中,苹果没有给出系统安全更新补丁修补这个问题,目前IOS已经更新到了14.7版本,在版本更新中,仍未见到有关Pegasus病毒漏洞被修复的相关描述。

图1:IOS14.7更新内容

于是在iMazing最近更新的2.14.2版本中,上线了检测间谍程序的功能,此功能可以检测我们设备中是否被注入了间谍程序或者感染了类似病毒,帮助我们维护设备安全。

一、下载STIX文件

由于中国网络的特殊性,有些网站以及数据库是被屏蔽的。iMazing的间谍检测程序需要从Github的AmnestyTech下载STIX文件。

图2:需要下载STIX文件

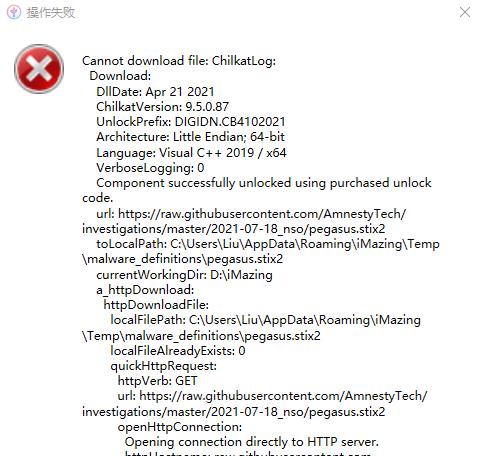

但是有时iMazing的自动下载经常会失败,所以我们需要自己下载STIX文件。

图3:下载失败

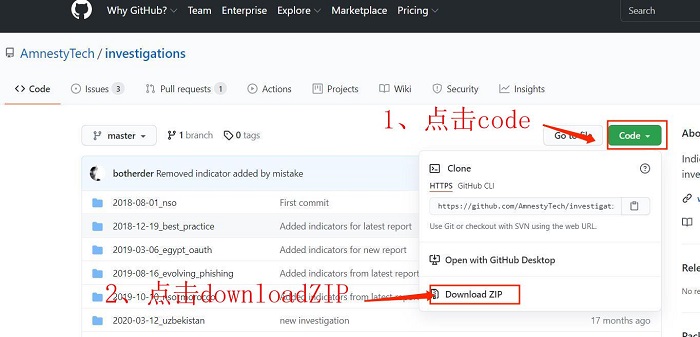

我们需要前往AmnestyTech 安全实验室下载其安全数据,点击图中的“code—DownloadZIP”,下载该安全实验室的数据。

图4:从Github上下载STIX文件

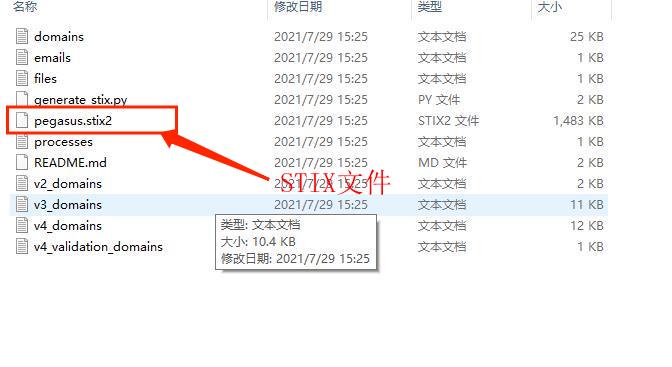

随后我们解压此zip文件,点击最近日期的一个文件夹,就能从中看到STIX文件。

图5:解压下载的文件

图6:STIX文件

什么是STIX文件?

STIX文件是一种共享威胁情报的文件标准,从事网络安全工作的人们将威胁信息情报封装在STIX文件中进行共享,从而帮助人们更快速和便捷的掌控威胁设备安全的信息。

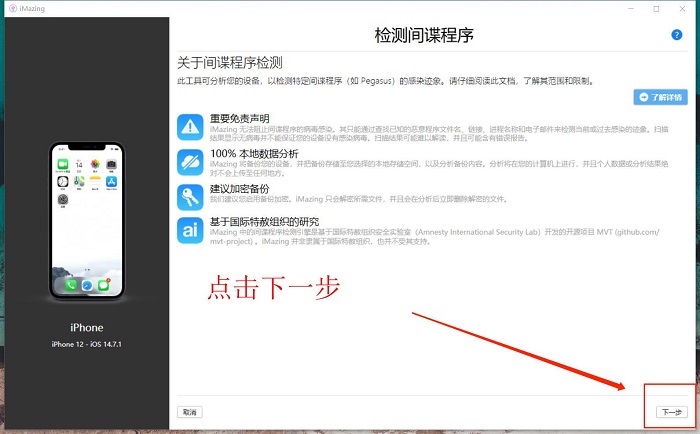

二、使用检测间谍程序检查设备

首先我们将手机通过USB连接至电脑,随后点击右侧的检测间谍程序。

图7:点击检测间谍程序

在检测间谍程序窗口点击下一步。

图8:点击下一步

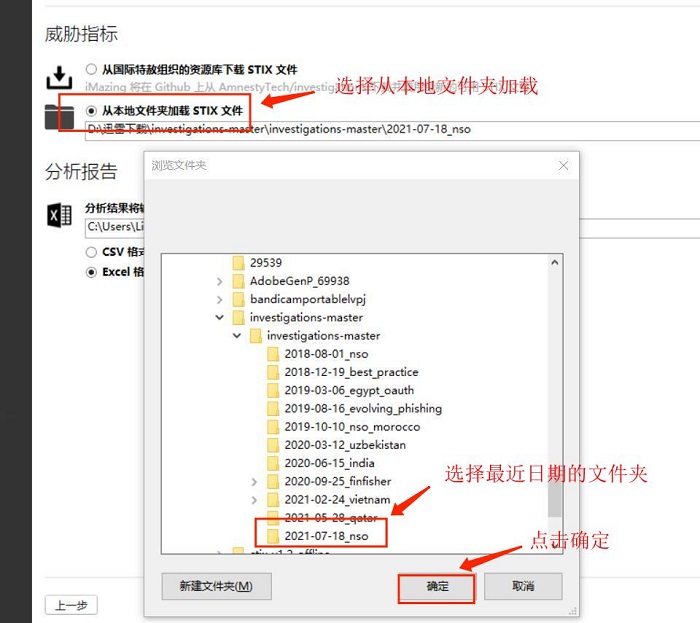

这里我们选择从本地文件夹加载STIX文件而非从资源库下载STIX文件。注意:选择从本地文件夹加载STIX文件。我们点击更改,随后选择我们下载好的STIX文件夹,选择日期距离我们最近的文件夹,点击确定。

图9:选择STIX文件

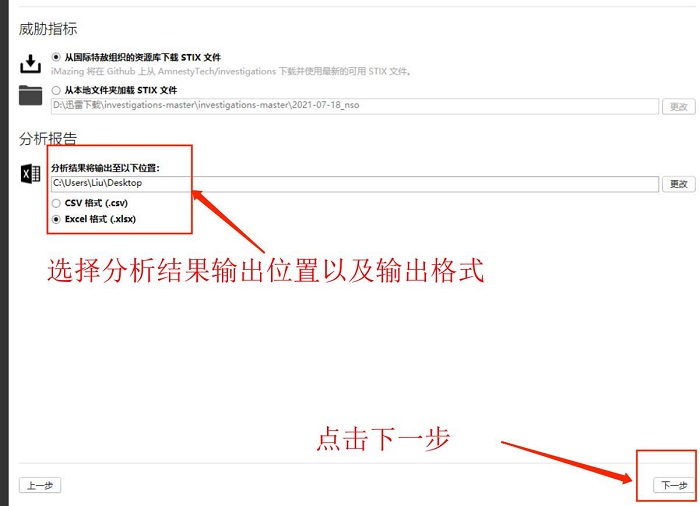

选择一个位置来容纳我们的分析结果,这里选择了电脑桌面,输出文件为EXCEL格式。点击下一步。

图10:选择报告输出位置

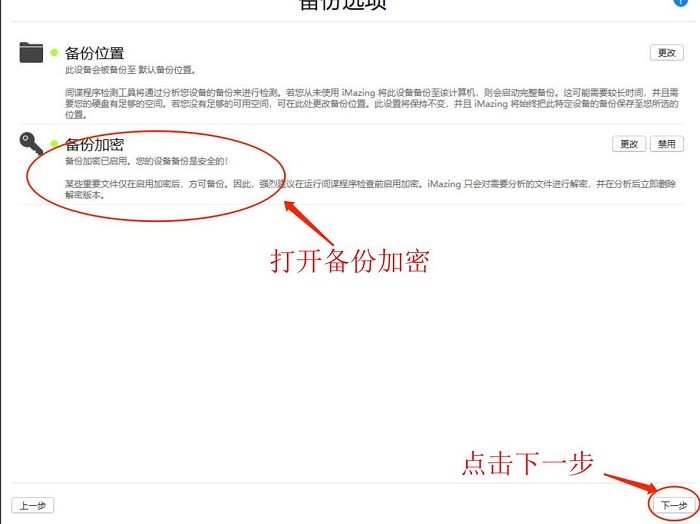

此处建议将备份加密开启。备份加密会加密所有的备份文件,在分析系统时,iMazing仅会解密需要分析的文件,并且在分析后删除解密文件,整个过程中我们的文件都处在相对安全的状态。点击下一步。

图11:打开备份加密并下一步

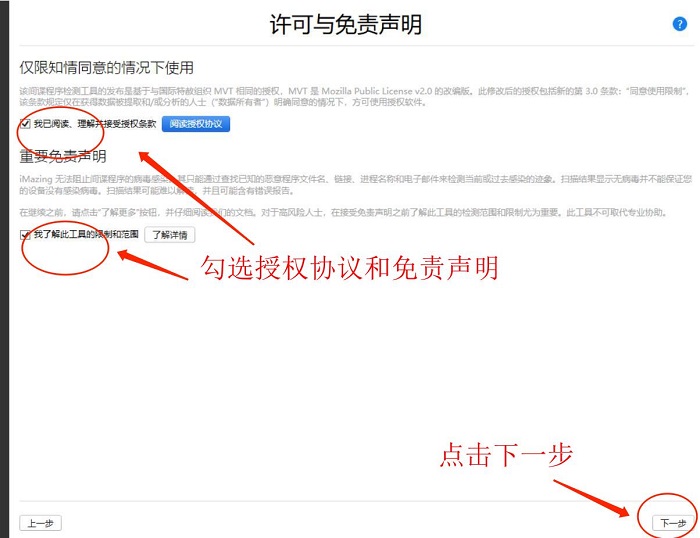

勾选授权条款并勾选重要免责声明,点击下一步。

图12:勾选复选框并点击下一步

此时就进入了检测间谍程序的阶段,我们只需要静静等待即可,通常需要检测5-10分钟。

图13:等待检测

等待检测完毕,会自动弹出对话框,显示我们的设备情况,下图为小编手机没有检测到感染病毒的迹象,我们点击“好”,即可完成整个检测过程。

图14:检测完成

结语:

随着网络发展越来越迅猛,新的技术和应用层出不穷,新的漏洞和病毒也是不断涌现,寻找着最新的或是最隐蔽的漏洞,攻击我们的设备。在这样的时代背景下,我们要务必重视我们的设备安全、数据安全、信息安全,在此次Pegasus事件中,iMazing第一时间紧急更新了检测间谍软件的功能,帮助用户检测手机安全,可以说是动作敏捷,反应迅速。希望大家也赶紧用这个功能,检测一下自己的手机是否被间谍软件入侵吧。

这篇关于iMazing2.14.2新功能-检测间谍程序的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!