本文主要是介绍CTF练习:靶场夺旗,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

CTF练习:靶场夺旗

- 环境准备

- 信息收集

- ssh登录靶机

靶机地址:

链接:https://pan.baidu.com/s/1bi2wi7tEuegoXPSdpqJWzQ

提取码:532d

环境准备

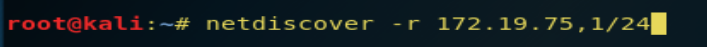

开启两台机器,一台靶机一台kali攻击机,配置好桥接网络,使其在同一网段内。

查看攻击机kali的IP,为172.19.75.143

查看靶机的IP,为172.19.75.100

ping一下,测试连通性,没问题,开始信息收集。

信息收集

快速探测靶场开放的端口信息

nmap扫描主机开放全部端口:nmap -p- -T4 靶场IP地址(这个比直接nmap扫出的端口全。

对可疑的大端口进行探测。

nc一下13337端口,得到flag1值。

nc一下60000端口,得到flag2值。

直接获得了shell权限,id命令失败,pwd和ls一下,发现flag.txt。

再接着,对大端口9090的http服务进行访问,直接在浏览器上访问端口地址,从出来的页面获得flag3值。

PS:可能大家打不开网页,是因为火狐自带的防火墙挡住了,解决方案,点击页面右下 Advanced 再点击 Add Exception,按照步骤添加信任就OK了

ftp服务:在浏览器中输入ftp://靶场ip,可以匿名登录ftp服务器根目录,查看敏感文件。

我们有探测出靶机开放了21端口,于是从浏览器进入ftp服务,发现又有一个flag.txt,查看获得flag4值。

接着对80端口进行dirb深度挖掘。

先访问http://172.19.75.100/passwords/页面

打开flag.txt文件,获得flag5值

返回,访问passwords.html,我们发现并无密码信息,其实不然,查看它的源码,我们可以得到一个密码:winter。

回到终端页面,还有个robots.txt文件,访问它

去访问第二个地址,得到一个交互页面,让我们输入ip地址进行交互,它是get请求,所以可能存在命令漏洞。

尝试一下命令注入,127.0.0.1;id ,有戏。

结合我们之前发现的密码,我们去找找靶机的 /home/ 账户有哪些

127.0.0.1;more /etc/passwd

得到了账户密码,那我们就去试着ssh登录靶机。

ssh登录靶机

ssh登录靶场机器,直接ssh 用户名@靶场ip,如果有私钥就 -i 添加,如果端口不是22就用 -p 修改 ,发现被拒绝了!

这时候我们想起,还有个22222端口不知道干什么的,但又很明显是人为开的端口,那我们就用 -p 把ssh服务改到 22222 端口

很是有趣,我们输入密码winter,进入了靶机

pwd和ls,发现了flag.txt文件,more一下获得flag6值

至此收工完事,发现了6个flag值。

PS:不知道还有没有更多的flag值,如果大家发现我有哪里遗漏了,评论一下,一起学习呀。

这篇关于CTF练习:靶场夺旗的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)