本文主要是介绍[pig框架源码分析] 01 - 权限管理系统,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章目录

- pig白皮书介绍

- 数据库关系

- 接口统计

- 部门

- 用户

- 角色

- 菜单

- 登录

- 登录请求

- 用户信息

- 导航菜单

- 参考资料

pig白皮书介绍

权限管理实现

基于角色的访问控制方法(Role-Based Access Control,简称 RBAC)是目前公认的解决大型企业的统一资源访问控制的有效方法。其显著的两大特征是:

- 减小授权管理的复杂性,降低管理开销;

- 灵活地支持企业的安全策略,并对企业的变化有很大的伸缩性。

提供多租户用户-角色-部门-权限的权限管理模型,确保开发工程师拿来即用。

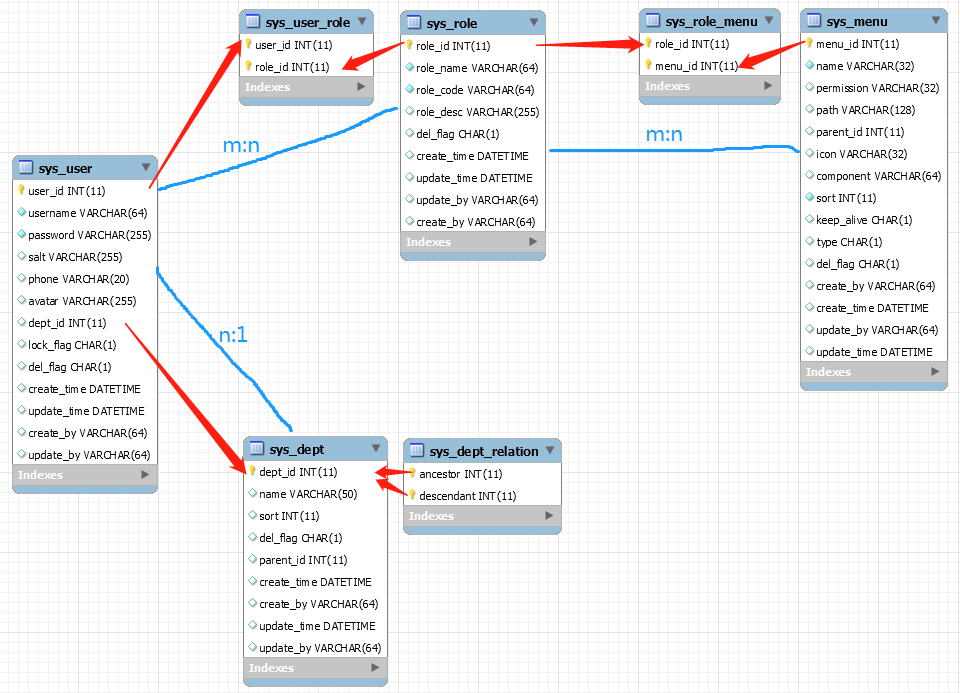

数据库关系

sys_user是关键表,从user入手,又分为两块:角色菜单和部门。

用户-角色-菜单,用户和角色是多对多的关系,角色和菜单也是多对多的关系。所以,有两个关系表

sys_user_role和sys_role_menu。数据库中查询出所有信息,即可查到一个用户的多个角色,以及相应的菜单和权限。

用户-部门,用户和部门之间是多对一的关系(本系统是这样的),所以在用户表中包含

dept_id即可,不需要独立的一张关系表。

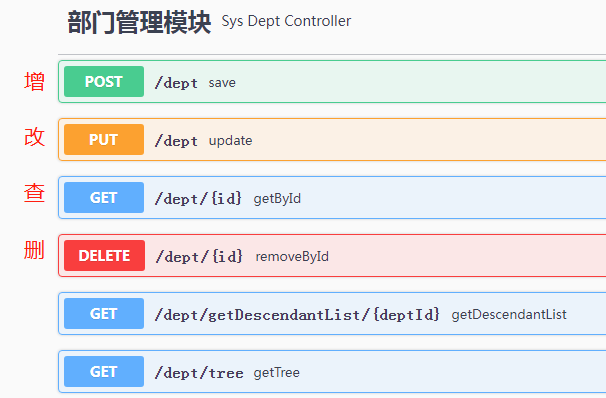

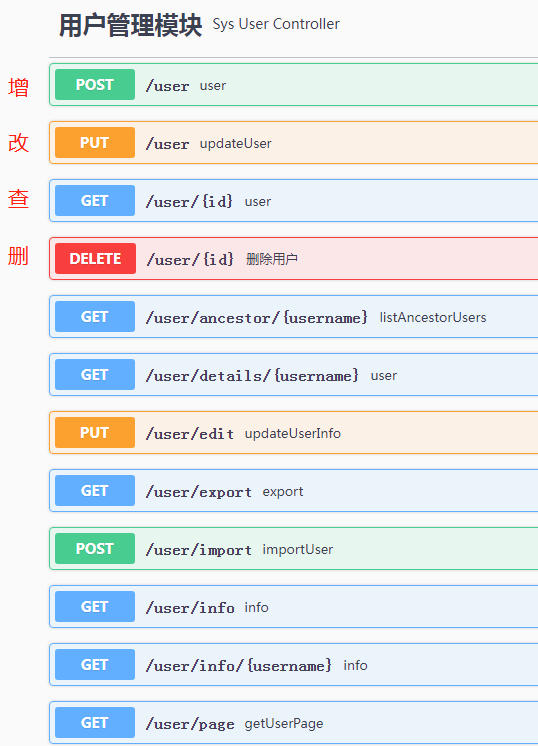

接口统计

通过swagger,我们可以直观的查看出权限管理相关接口。

部门

用户

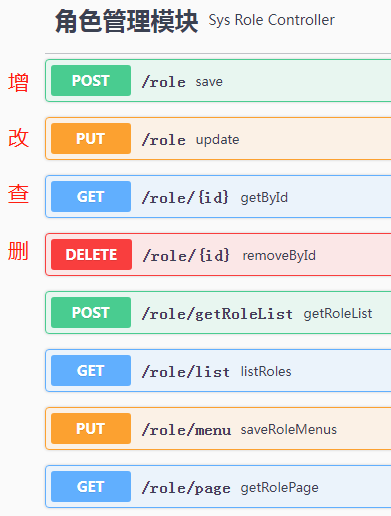

角色

菜单

登录

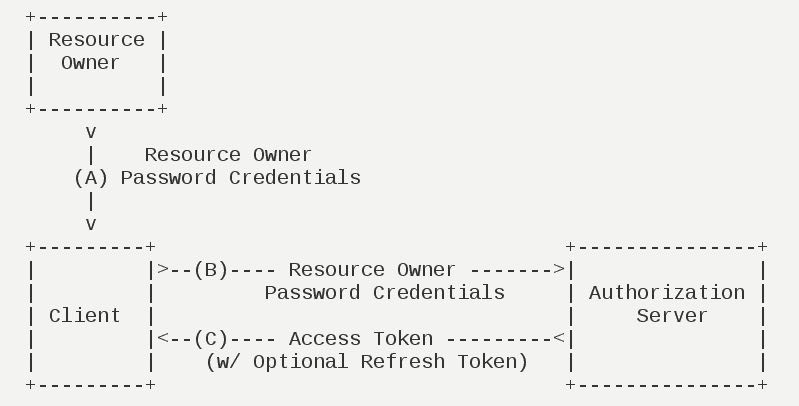

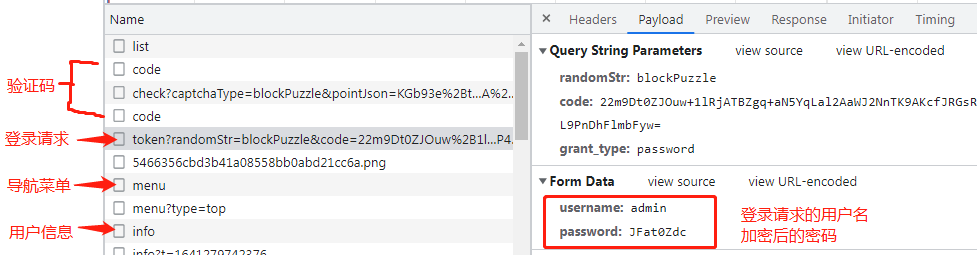

登录逻辑,涉及到授权、用户、权限等,我们这里主要分析后台的密码解密逻辑,下面是浏览器捕获的网络封包请求。

ps: 我们可以直接通过pig提供的在线体验网站进行分析

登录请求

POST http://localhost:8080/auth/oauth/token?randomStr=90971641286816619&code=1&grant_type=password&scope=server

username: admin

password: YehdBPev

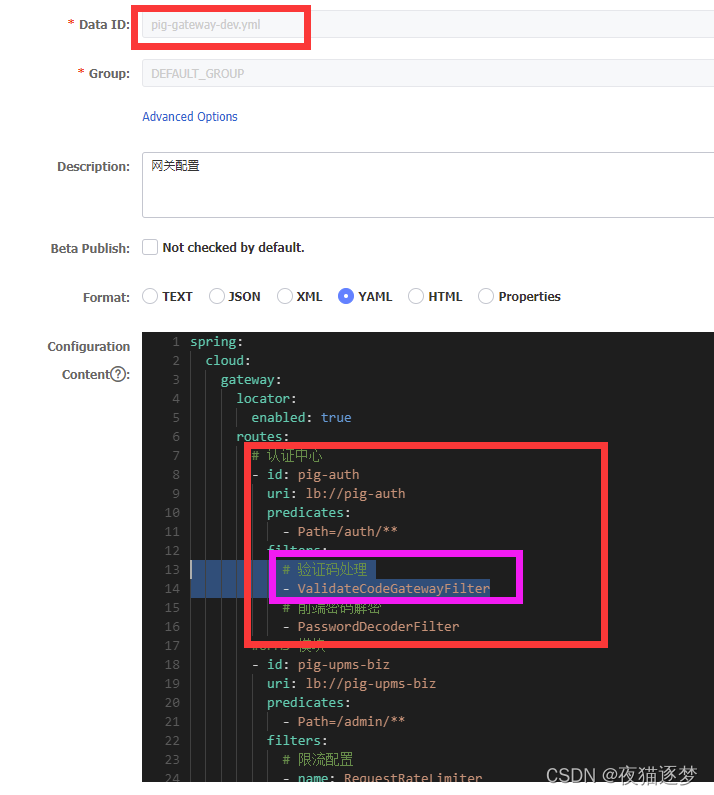

在nacos后台,我们查看配置可以看到,/auth/**请求最后调用的是pig-auth服务,其中有过滤器PasswordDecoderFilter将前端密码解密。

@Overridepublic GatewayFilter apply(Object config) {return (exchange, chain) -> {ServerHttpRequest request = exchange.getRequest();// 1. 不是登录请求,直接向下执行if (!StrUtil.containsAnyIgnoreCase(request.getURI().getPath(), SecurityConstants.OAUTH_TOKEN_URL)) {return chain.filter(exchange);}// 2. 刷新token类型,直接向下执行String grantType = request.getQueryParams().getFirst("grant_type");if (StrUtil.equals(SecurityConstants.REFRESH_TOKEN, grantType)) {return chain.filter(exchange);}// 3. 前端加密密文解密逻辑Class inClass = String.class;Class outClass = String.class;ServerRequest serverRequest = ServerRequest.create(exchange, messageReaders);// 4. 解密生成新的报文Mono<?> modifiedBody = serverRequest.bodyToMono(inClass).flatMap(decryptAES());……………………

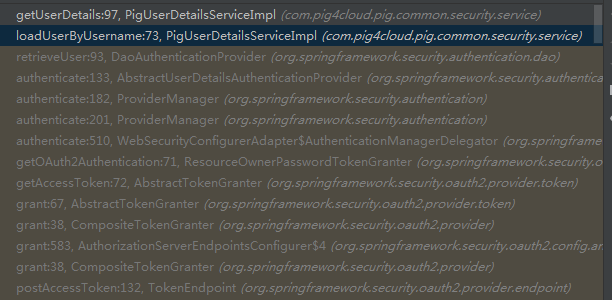

}pig网关将前端密码解密后,将请求转发给pig-auth服务,该服务基于Spring Security用户认证流程实现,调用堆栈如下:

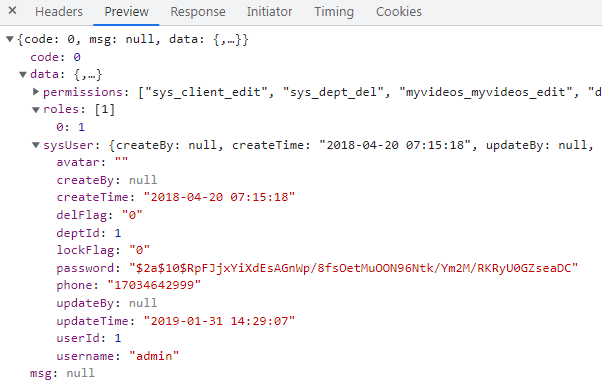

用户信息

GET http://localhost:8080/admin/user/info

@GetMapping(value = { "/info" })public R info() {String username = SecurityUtils.getUser().getUsername();SysUser user = userService.getOne(Wrappers.<SysUser>query().lambda().eq(SysUser::getUsername, username));if (user == null) {return R.failed("获取当前用户信息失败");}UserInfo userInfo = userService.getUserInfo(user);UserInfoVO vo = new UserInfoVO();vo.setSysUser(userInfo.getSysUser());vo.setRoles(userInfo.getRoles());vo.setPermissions(userInfo.getPermissions());return R.ok(vo);}@Slf4j

@Service

@RequiredArgsConstructor

public class SysUserServiceImpl extends ServiceImpl<SysUserMapper, SysUser> implements SysUserService {@Overridepublic UserInfo getUserInfo(SysUser sysUser) {UserInfo userInfo = new UserInfo();userInfo.setSysUser(sysUser);// 设置角色列表List<SysRole> roleList = sysRoleMapper.listRolesByUserId(sysUser.getUserId());userInfo.setRoleList(roleList);// 设置角色列表 (ID)List<Integer> roleIds = roleList.stream().map(SysRole::getRoleId).collect(Collectors.toList());userInfo.setRoles(ArrayUtil.toArray(roleIds, Integer.class));// 设置权限列表(menu.permission)Set<String> permissions = roleIds.stream().map(sysMenuService::findMenuByRoleId).flatMap(Collection::stream).filter(m -> MenuTypeEnum.BUTTON.getType().equals(m.getType())).map(SysMenu::getPermission).filter(StrUtil::isNotBlank).collect(Collectors.toSet());userInfo.setPermissions(ArrayUtil.toArray(permissions, String.class));return userInfo;}

}

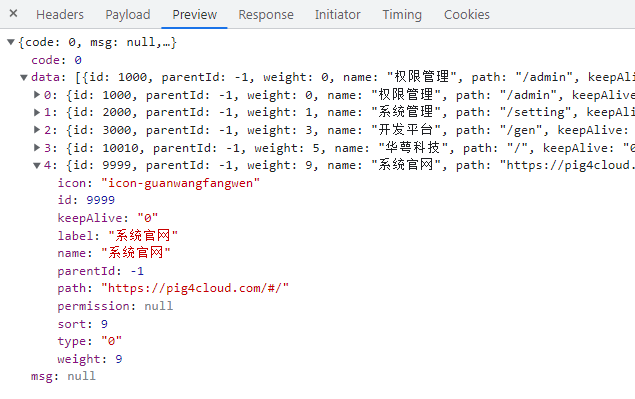

导航菜单

GET http://localhost:8080/admin/menu?parentId=-1

@GetMappingpublic R getUserMenu(Integer parentId) {// 获取符合条件的菜单Set<SysMenu> menuSet = SecurityUtils.getRoles().stream().map(sysMenuService::findMenuByRoleId).flatMap(Collection::stream).collect(Collectors.toSet());return R.ok(sysMenuService.filterMenu(menuSet, parentId));}

参考资料

- 本文章后台代码 https://gitee.com/constellations/pig

- 本文章前端代码 https://gitee.com/constellations/pig-ui

- 作者QQ:6307840

这篇关于[pig框架源码分析] 01 - 权限管理系统的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!